Belu..Mapas

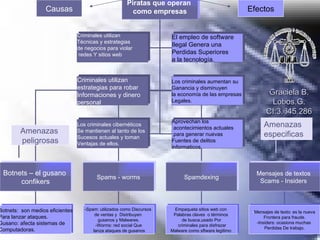

- 1. Graciela B. Lobos.G. CI:3.645.286 Causas Efectos Amenazas peligrosas Amenazas especificas Piratas que operan como empresas Botnets – el gusano confikers Spams - worms Spamdexing Criminales utilizan Técnicas y estrategias de negocios para violar redes Y sitios web Mensajes de textos Scams - Insiders El empleo de software Ilegal Genera una Perdidas Superiores a la tecnología. Los criminales aumentan su Ganancia y disminuyen la economía de las empresas Legales. Aprovechan los acontecimientos actuales para generar nuevas Fuentes de delitos informaticos an -Spam: utilizados como Discursos de ventas y Distribuyen gusanos y Malwares. -Worms: red social Que lanza ataques de gusanos Botnets: son medios eficientes Para lanzar ataques. Gusano: afecta sistemas de Computadoras. Empaqueta sitios web con Palabras claves o términos de busca,usado Por criminales para disfrazar Malware como sftware legitimo - Mensajes de texto: es la nueva Frontera para fraude. -Insiders: ocasiona muchas Perdidas De trabajo. Criminales utilizan estrategias para robar Informaciones y dinero personal Los criminales cibernéticos Se mantienen al tanto de los Sucesos actuales y toman Ventajas de ellos.

- 2. Graciela B. Lobos. CI: 3.645.286 Piratas que trabajan Como Empresas A corto plazo A mediado A largo plazo Soluciones posibles Sensibilizar a la población de Que la aplicación de Sistemas Piratas acarrean graves Perjuicios. Exigir licencias de uso Legal para la compra De software, como medio De prevención Crear órganos de control específicos Para estos delitos con herramientas De apoyo tecnológico y capacitación Constante. Perseguir a quienes Favorecen este comercio ilegal Se deberían modificar las penas Agravándolas según los distintos Delitos informáticos.

- 7. Piratas que operan como empresas