Privacy

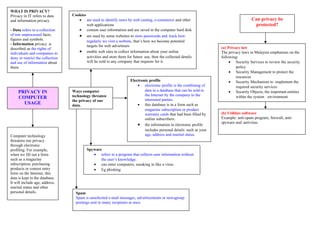

- 1. WHAT IS PRIVACY? Privacy in IT refers to data and information privacy. - Data refers to a collection of raw unprocessed facts, figures and symbols. - Information privacy is described as the rights of individuals and companies to deny or restrict the collection and use of information about them. PRIVACY IN COMPUTER USAGE Computer technology threatens our privacy through electronic profiling. For example, when we fill out a form such as a magazine subscription, purchasing products or contest entry form on the Internet, this data is kept in the database. It will include age, address, marital status and other personal details. Cookies • are used to identify users by web casting, e-commerce and other web applications • contain user information and are saved in the computer hard disk • • are used by some websites to store passwords and track how regularly we visit a website, that’s how we become potential targets for web advertisers enable web sites to collect information about your online activities and store them for future use, then the collected details will be sold to any company that requests for it. Ways computer technology threaten the privacy of our data. Electronic profile • electronic profile is the combining of data in a database that can be sold to the Internet by the company to the interested parties. • this database is in a form such as magazine subscription or product warranty cards that had been filled by online subscribers. • the information in electronic profile includes personal details such as your age, address and marital status. Spyware • refers to a program that collects user information without the user’s knowledge. • can enter computers, sneaking in like a virus. • Eg phishing . Spam Spam is unsolicited e-mail messages, advertisements or newsgroup postings sent to many recipients at once. . Can privacy be protected? (a) Privacy law The privacy laws in Malaysia emphasises on the following: • Security Services to review the security policy • Security Management to protect the resources • Security Mechanism to implement the required security services • Security Objects, the important entities within the system environment (b) Utilities software Example: anti-spam program, firewall, antispyware and antivirus.

- 2. APAKAH PRIVASI? Privasi dalam IT merujuk pada data dan privasi maklumat. - Data merujuk pada koleksi mentah yang belum diproses, nombor fakta dan simbol. - Maklumat privasi digambarkan sebagai hak-hak individu dan syarikat untuk menyangkal atau mengehadkan pengumpulan dan penggunaan maklumat tentang mereka. PRIVACY DALAM PENGGUNAAN KOMPUTER Teknologi Komputer mengancam privasi kami melalui profiling elektronik. Sebagai contoh, ketika kita mengisi borang seperti langganan majalah, pembelian produk atau bentuk peraduan di internet, data ini disimpan di dalam database. Ini akan meliputi umur, alamat, status perkahwinan dan butiran peribadi yang lain. Cookies • digunakan untuk mengenalpasti pengguna dengan casting web, edagang dan aplikasi web yang lain • mengandungi maklumat pengguna dan disimpan di cakera keras • digunakan oleh beberapa laman web untuk menyimpan password dan menjejaki seberapa kerap kita mengunjungi sebuah website, itu bagaimana kita menjadi sasaran berpotensi untuk pengiklan web • membolehkan laman web untuk mengumpul maklumat tentang aktiviti online anda dan menyimpannya untuk digunakan di masa depan, maka butiran yang dikumpul akan dijual kepada syarikat yang membuat permintaan untuk itu. Cara bagaimana teknologi komputer mengancam data peribadi Profail Elektronik profil elektronik adalah menggabungkan data dalam database yang boleh dijual kepada Internet oleh syarikat kepada pihak yang berkepentingan. • database ini adalah dalam bentuk seperti langganan majalah atau kad jaminan produk yang telah diisi oleh pelanggan talian. • maklumat dalam profil elektronik meliputi data peribadi seperti umur, alamat dan status perkahwinan. Spyware • merujuk pada sebuah program yang mengumpul maklumat pengguna tanpa pengetahuan pengguna. • boleh masuk komputer, menyelinap dalam seperti virus. • Contohnya phishing. Spam Spam e-mel yang tidak diminta, atau newsgroup posting iklan dihantar ke banyak penerima sekaligus. Bolehkan privasi dilindungi? (A) undang-undang Privasi Undang-undang privasi di Malaysia menekankan sebagai berikut: • Keselamatan untuk meninjau dasar keselamatan • Pengurusan Keselamatan untuk melindungi sumber-sumber • Keselamatan Mekanisme untuk melaksanakan perkhidmatan keselamatan yang diperlukan • Keselamatan Objek, entiti yang penting dalam persekitaran sistem (b) PerisianUtilities Contoh: program anti-spam , firewall, antispyware and antivirus.