Piratas Que Operan Como Empresas

•Télécharger en tant que DOC, PDF•

0 j'aime•159 vues

Signaler

Partager

Signaler

Partager

Recommandé

Contenu connexe

En vedette

En vedette (20)

Situación actual de la epidemia de influenza A H1N1

Situación actual de la epidemia de influenza A H1N1

Epidemiología de la influenza A(H1N1) de 2009 en México

Epidemiología de la influenza A(H1N1) de 2009 en México

Vigilancia epidemiológica y prevención de influenza 2014

Vigilancia epidemiológica y prevención de influenza 2014

Similaire à Piratas Que Operan Como Empresas

Examen grupo 01 Ensayo "Seguridad informática en las empresas bancarias del p...

Examen grupo 01 Ensayo "Seguridad informática en las empresas bancarias del p...JhoanAntoniCruzCasti

Similaire à Piratas Que Operan Como Empresas (20)

Examen grupo 01 Ensayo "Seguridad informática en las empresas bancarias del p...

Examen grupo 01 Ensayo "Seguridad informática en las empresas bancarias del p...

Dernier

Dernier (20)

Modelo de convenio de pago con morosos del condominio (GENÉRICO).docx

Modelo de convenio de pago con morosos del condominio (GENÉRICO).docx

Maria_diaz.pptx mapa conceptual gerencia industral

Maria_diaz.pptx mapa conceptual gerencia industral

Las 10 decisiones estrategicas en administracion de operaciones

Las 10 decisiones estrategicas en administracion de operaciones

TIPOS DE PLANES administracion una perspectiva global - KOONTZ.pptx

TIPOS DE PLANES administracion una perspectiva global - KOONTZ.pptx

CULTURA EN LA NEGOCIACIÓN CONCEPTOS Y DEFINICIONES

CULTURA EN LA NEGOCIACIÓN CONCEPTOS Y DEFINICIONES

MATERIALES Y EQUIPOS PARA UNA ESTACIÓN HIDROPÓNICA NFT soporte.pptx

MATERIALES Y EQUIPOS PARA UNA ESTACIÓN HIDROPÓNICA NFT soporte.pptx

INTERESES Y MULTAS DEL IMPUESTO A LA RENTA POWER POINT.pptx

INTERESES Y MULTAS DEL IMPUESTO A LA RENTA POWER POINT.pptx

Piratas Que Operan Como Empresas

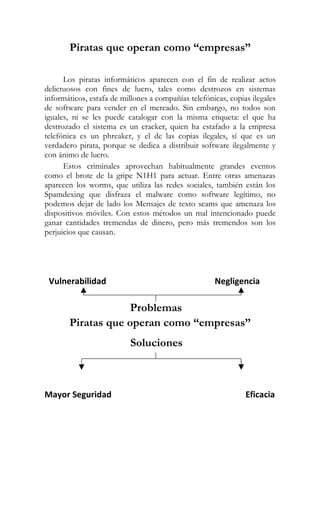

- 1. Piratas que operan como “empresas” Los piratas informáticos aparecen con el fin de realizar actos delictuosos con fines de lucro, tales como destrozos en sistemas informáticos, estafa de millones a compañías telefónicas, copias ilegales de software para vender en el mercado. Sin embargo, no todos son iguales, ni se les puede catalogar con la misma etiqueta: el que ha destrozado el sistema es un cracker, quien ha estafado a la empresa telefónica es un phreaker, y el de las copias ilegales, sí que es un verdadero pirata, porque se dedica a distribuir software ilegalmente y con ánimo de lucro. Estos criminales aprovechan habitualmente grandes eventos como el brote de la gripe N1H1 para actuar. Entre otras amenazas aparecen los worms, que utiliza las redes sociales, también están los Spamdexing que disfraza el malware como software legítimo, no podemos dejar de lado los Mensajes de texto scams que amenaza los dispositivos móviles. Con estos métodos un mal intencionado puede ganar cantidades tremendas de dinero, pero más tremendos son los perjuicios que causan. Vulnerabilidad Negligencia Problemas Piratas que operan como “empresas” Soluciones Mayor Seguridad Eficacia