Protocolos de comunicación entre redes

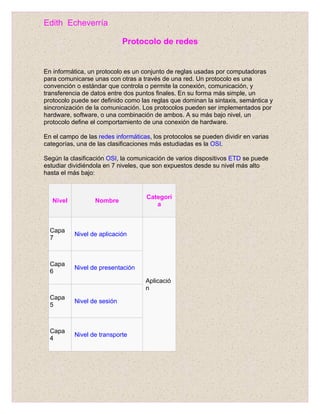

- 1. Edith Echeverría Protocolo de redes En informática, un protocolo es un conjunto de reglas usadas por computadoras para comunicarse unas con otras a través de una red. Un protocolo es una convención o estándar que controla o permite la conexión, comunicación, y transferencia de datos entre dos puntos finales. En su forma más simple, un protocolo puede ser definido como las reglas que dominan la sintaxis, semántica y sincronización de la comunicación. Los protocolos pueden ser implementados por hardware, software, o una combinación de ambos. A su más bajo nivel, un protocolo define el comportamiento de una conexión de hardware. En el campo de las redes informáticas, los protocolos se pueden dividir en varias categorías, una de las clasificaciones más estudiadas es la OSI. Según la clasificación OSI, la comunicación de varios dispositivos ETD se puede estudiar dividiéndola en 7 niveles, que son expuestos desde su nivel más alto hasta el más bajo: Categorí Nivel Nombre a Capa Nivel de aplicación 7 Capa Nivel de presentación 6 Aplicació n Capa Nivel de sesión 5 Capa Nivel de transporte 4

- 2. Edith Echeverría Capa Nivel de red 3 Transport Capa Nivel de enlace de e 2 datos de datos Capa Nivel físico 1 A su vez, esos 7 niveles se pueden subdividir en dos categorías, las capas superiores y las capas inferiores. Las 4 capas superiores trabajan con problemas particulares a las aplicaciones, y las 3 capas inferiores se encargan de los problemas pertinentes al transporte de los datos. Otra clasificación, más práctica y la apropiada para TCP/IP, podría ser esta: Nivel Capa de aplicación Capa de transporte Capa de red Capa de enlace de datos Capa física Los protocolos de cada capa tienen una interfaz bien definida. Una capa generalmente se comunica con la capa inmediata inferior, la inmediata superior, y la capa del mismo nivel en otros computadores de la red. Esta división de los protocolos ofrece abstracción en la comunicación.

- 3. Edith Echeverría Una aplicación (capa nivel 7) por ejemplo, solo necesita conocer como comunicarse con la capa 6 que le sigue, y con otra aplicación en otro computador (capa 7). No necesita conocer nada entre las capas de la 1 y la 5. Así, un navegador web (HTTP, capa 7) puede utilizar una conexión Ethernet o PPP (capa 2) para acceder a la Internet, sin que sea necesario cualquier tratamiento para los protocolos de este nivel más bajo. De la misma forma, un router sólo necesita de las informaciones del nivel de red para enrutar paquetes, sin que importe si los datos en tránsito pertenecen a una imagen para un navegador web, un archivo transferido vía FTP o un mensaje de correo electrónico. Protocolo SSH: SSH™ permite a los usuarios registrarse en sistemas de host remotamente. A diferencia de rlogin o telnet SSH encripta la sesión de registro imposibilitando que alguien pueda obtener una contraseña de texto. SSH está diseñado para reemplazar los métodos comunes para registrarse remotamente en otro sistema a través de la shell de comando. El programa scp reemplaza otros programas diseñados para copiar ficheros entre hosts como por ejemplo ftp o rcp. Ya que estas aplicaciones antiguas no encriptan contraseñas entre el cliente y el servidor, las evita siempre que sea posible. El uso de métodos seguros para registrarse remotamente a otros sistemas hará disminuir los riesgos de seguridad para ambos sistemas y el sistema remoto. Protocolo SSL: El protocolo SSL ha sido diseñado dar seguridad al intercambio de datos entre dos aplicaciones —principalmente entre un servidor Web y un navegador. Este protocolo es ampliamente utilizado y es compatible con la mayoría de los navegadores Web. Al nivel de la arquitectura de red, el protocolo SSL se inserta entre la capa TCP/IP (nivel bajo) y el protocolo de alto nivel HTTP. SSL ha sido diseñado principalmente para trabajar con HTTP. Configuración de red utilizando SSL:

- 4. Edith Echeverría Nota: el protocolo SSL también puede utilizarse para asegurar las conexiones cliente/servidor "clásicas" de 4D Server. Para mayor información, consulte la sección Encrypting Client/Server Connections en el manual de 4D Server. El protocolo SSL está diseñado para autenticar la identidad del emisor y receptor, así como la confidencialidad e integridad de la información intercambiada: • Autenticación: la identidad del emisor y receptor son confirmadas. • Confidencialidad: los datos enviados se encriptan de manera que una tercera persona pueda entender el mensaje. • Integridad: los datos recibidos no han sido alterados, por accidente o fraudulentamente. SSL utiliza una técnica de encripción de llave pública basada en un par de llaves asimétricas para encripción y desencripción: una llave pública y una llave privada. La llave privada se utiliza para encriptar los datos, es conservada por el emisor (el sitio Web). La llave pública se utiliza para desencriptar la información y se envía a los receptores (navegadores Web) por medio de un certificado. Cuando utiliza SSL en Internet, el certificado se entrega por medio de una autoridad de certificación, como Verisign®. El sitio Web paga a la autoridad certificadores por entregar un certificado que garantice la autenticación del servidor y que contenga la llave pública que permita el intercambio de datos en modo seguro.