REDES

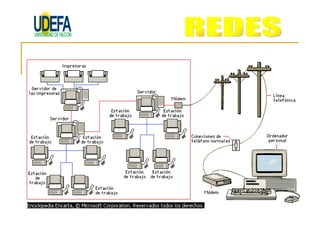

- 2. Las redes están formadas por conexiones entre grupos de computadoras y dispositivos asociados que permiten a los usuarios la transferencia electrónica de información. La red de área local, representada en la parte izquierda, es un ejemplo de la configuración utilizada en muchas oficinas y empresas. Las diferentes computadoras se denominan estaciones de trabajo y se comunican entre sí a través de un cable o línea telefónica conectada a los servidores. Éstos son computadoras como las estaciones de trabajo, pero poseen funciones administrativas y están dedicados en exclusiva a supervisar y controlar el acceso de las estaciones de trabajo a la red y a los recursos compartidos (como las impresoras). La línea roja representa una conexión principal entre servidores de red; la línea azul muestra las conexiones locales. Un módem (modulador/demodulador) permite a las computadoras transferir información a través de las líneas telefónicas normales. El módem convierte las señales digitales a analógicas y viceversa, y permite la comunicación entre computadoras muy distantes entre sí.

- 3. Redes de comunicación, posibilidad de compartir con carácter universal la información entre grupos de computadoras y sus usuarios; un componente vital de la era de la información. La generalización del ordenador o computadora personal (PC) y de la red de área local (LAN) durante la década de 1980 ha dado lugar a la posibilidad de acceder a información en bases de datos remotas, cargar aplicaciones desde puntos de ultramar, enviar mensajes a otros países y compartir ficheros, todo ello desde un ordenador personal. Las redes que permiten todo esto son equipos avanzados y complejos. Su eficacia se basa en la confluencia de muy diversos componentes. El diseño e implantación de una red mundial de ordenadores es uno de los grandes ‘milagros tecnológicos’ de las últimas décadas.

- 4. Todavía en la década de 1970 las computadoras eran máquinas caras y frágiles que estaban al cuidado de especialistas y se guardaban en recintos vigilados. Para utilizarlas y acceder desde un lugar remoto se podía conectar un terminal directamente o mediante una línea telefónica y un módem. Debido a su elevado coste, solían ser recursos centralizados a los que el usuario accedía por cuenta propia. Durante esta época surgieron muchas organizaciones, las empresas de servicios, que ofrecían tiempo de proceso en un mainframe. Las redes de computadoras no estaban disponibles comercialmente. No obstante, se inició en aquellos años uno de los avances más significativos para el mundo de la tecnología: los experimentos del Departamento de Defensa de Estados Unidos con vistas a distribuir los recursos informáticos como protección contra los fallos. Este proyecto se llama ahora Internet.

- 5. Inicialmente del término inglés modem, es un acrónimo de ‘modulador/demodulador’. Se trata de un equipo, externo o interno (tarjeta módem), utilizado para la comunicación de computadoras a través de líneas analógicas de transmisión de voz y/o datos. El módem convierte las señales digitales del emisor en otras analógicas, susceptibles de ser enviadas por la línea de teléfono a la que deben estar conectados el emisor y el receptor. Cuando la señal llega a su destino, otro módem se encarga de reconstruir la señal digital primitiva, de cuyo proceso se encarga la computadora receptora. En el caso de que ambos puedan estar transmitiendo datos simultáneamente en ambas direcciones, emitiendo y recibiendo al mismo tiempo, se dice que operan en modo full-duplex; si sólo puede transmitir uno de ellos y el otro simplemente actúa de receptor, el modo de operación se denomina half-duplex. En la actualidad, cualquier módem es capaz de trabajar en modo full-duplex, con diversos estándares y velocidades de emisión y recepción de datos.

- 6. Para convertir una señal digital en otra analógica, el módem genera una onda portadora y la modula en función de la señal digital. El tipo de modulación depende de la aplicación y de la velocidad de transmisión del módem. Un módem de alta velocidad, por ejemplo, utiliza una combinación de modulación en amplitud y de modulación en fase, en la que la fase de la portadora se varía para codificar la información digital. El proceso de recepción de la señal analógica y su reconversión en digital se denomina demodulación. La palabra módem es una contracción de las dos funciones básicas: modulación y demodulación. Además, los módems se programan para ser tolerantes a errores; esto es, para poder comprobar la corrección de los datos recibidos mediante técnicas de control de redundancia (véase CRC) y recabar el reenvío de aquellos paquetes de información que han sufrido alteraciones en la transmisión por las líneas telefónicas.

- 7. Los primeros equipos eran muy aparatosos y sólo podían transmitir datos a unos 100 bits por segundo. Los más utilizados en la actualidad en los ordenadores personales transmiten y reciben la información a más de 33 kilobits por segundo (33 K o 33 kbps). Hoy día casi todos incluyen funciones de fax y de contestador automático de voz. Mediante sistemas de compresión de datos se mejora su eficiencia, de manera que éstos son transmitidos en paquetes comprimidos, que se descomprimen en el destino antes de ser procesados por la computadora receptora. Algunos de los módems más recientes permiten, además, la simultaneidad de la comunicación de datos vía módem y el uso del teléfono de voz, todo dentro de una misma línea física. 56 KBytes

- 8. Surgió como respuesta a la necesidad de disponer de un sistema estandarizado para conectar las computadoras de una empresa. El método de conexión más habitual es la unión por cable de cada computadora a la red, aunque también se pueden conectar vía rayos infrarrojos, ondas de radiofrecuencia y por medio del sistema de cableado eléctrico de los edificios. Cuando las computadoras no se encuentran próximas físicamente, la conexión a una red de área amplia (WAN) se puede realizar por vía telefónica, por microondas o a través de un satélite de comunicaciones.

- 9. La necesidad de conectar las computadoras entre sí ha impuesto la utilización del dispositivo periférico denominado módem. El módem permite a dos o más computadoras comunicarse por teléfono para, entre otros servicios, acceder a una base de datos, transferir ficheros y enviar o recibir correo electrónico. Las velocidades de transmisión con este tipo de equipo eran al principio relativamente bajas (300 baudios o bits por segundo). En la actualidad, un módem puede operar a velocidades de 56.000 baudios, utilizando la red de telefonía básica, de 256.000 en redes RDSI y hasta de 2 millones de baudios si la red es de tipo ADSL; además, pueden disponer de funciones de detección de errores y compresión de datos.

- 10. Uno de los sucesos más críticos para la conexión en red lo constituye la aparición y la rápida difusión de la red de área local (LAN) como forma de normalizar las conexiones entre las máquinas que se utilizan como sistemas ofimáticos (véase Ofimática). Como su propio nombre indica, constituye una forma de interconectar una serie de equipos informáticos. A su nivel más elemental, una LAN no es más que un medio compartido (como un cable coaxial al que se conectan todas las computadoras y las impresoras) junto con una serie de reglas que rigen el acceso a dicho medio. La LAN más difundida, Ethernet, utiliza un mecanismo conocido como CSMA/CD. Esto significa que cada equipo conectado sólo puede utilizar el cable cuando ningún otro equipo lo está utilizando. Si hay algún conflicto, el equipo que está intentando establecer la conexión la anula y efectúa un nuevo intento más tarde. Ethernet transfiere datos a 10 Mbits/s, lo suficientemente rápido para hacer inapreciable la distancia entre los diversos equipos y dar la impresión de que están conectados directamente a su destino.

- 11. Hay tipologías muy diversas (bus, estrella, anillo) y diferentes protocolos de acceso. A pesar de esta diversidad, todas las LAN comparten la característica de poseer un alcance limitado (normalmente abarcan un edificio) y de tener una velocidad suficiente para que la red de conexión resulte invisible para los equipos que la utilizan. Además de proporcionar un acceso compartido, las LAN modernas también proporcionan al usuario multitud de funciones avanzadas. Hay paquetes de software de gestión para controlar la configuración de los equipos en la LAN, la administración de los usuarios y el control de los recursos de la red. Una estructura muy utilizada consiste en varios servidores a disposición de distintos usuarios. Los servidores, que suelen ser máquinas más potentes, proporcionan servicios a los usuarios, por lo general computadoras personales, como control de impresión, ficheros compartidos y correo electrónico.

- 12. Cuando se llega a un cierto punto, deja de ser poco práctico seguir ampliando una LAN. A veces esto viene impuesto por limitaciones físicas, aunque suele haber formas más adecuadas o económicas de ampliar una red de computadoras. Dos de los componentes importantes de cualquier red son la red de teléfono y la de datos. Son enlaces para grandes distancias que amplían la LAN hasta convertirla en una red de área amplia (WAN). Casi todos los operadores de redes nacionales (como DBP en Alemania, British Telecom en Inglaterra o la Telefónica en España) ofrecen servicios para interconectar redes de computadoras, que van desde los enlaces de datos sencillos y a baja velocidad que funcionan basándose en la red pública de telefonía hasta los complejos servicios de alta velocidad (como frame relay y SMDS- Synchronous Multimegabit Data Service) adecuados para la interconexión de las LAN. Estos servicios de datos a alta velocidad se suelen denominar conexiones de banda ancha. Se prevé que proporcionen los enlaces necesarios entre LAN para hacer posible lo que han dado en llamarse autopistas de la información.

- 13. En la práctica, Internet constituye el principal ejemplo contemporáneo de todos estos enfoques. Sin embargo, muchos sectores de la industria de las telecomunicaciones apuntan al mundo de los servicios, como la televisión interactiva, fomentando el enfoque de la autopista de la información.

- 14. Parece lógico suponer que las computadoras podrán trabajar en conjunto cuando dispongan de la conexión de banda ancha. ¿Cómo conseguir, sin embargo, que computadoras de diferentes fabricantes en distintos países funcionen en común a través de todo el mundo? Hasta hace poco, la mayoría de las computadoras disponían de sus propias interfaces y presentaban su estructura particular. Un equipo podía comunicarse con otro de su misma familia, pero tenía grandes dificultades para hacerlo con un extraño. Sólo los más privilegiados disponían del tiempo, conocimientos y equipos necesarios para extraer de diferentes recursos informáticos aquello que necesitaban.

- 15. En la década de 1990, el nivel de concordancia entre las diferentes computadoras alcanzó el punto en que podían interconectarse de forma eficaz, lo que le permite a cualquiera sacar provecho de un equipo remoto. Los principales componentes de este proceso son los sistemas cliente/servidor, la tecnología de objetos y los sistemas abiertos.

- 16. El cliente (un usuario de PC) solicita un servicio (como imprimir) que un servidor le proporciona (un procesador conectado a la LAN). Este enfoque común de la estructura de los sistemas informáticos se traduce en una separación de las funciones que anteriormente forman un todo. Los detalles de la realización van desde los planteamientos sencillos hasta la posibilidad real de manejar todos los ordenadores de modo uniforme.

- 17. Otro de los enfoques para la construcción de los sistemas parte de la hipótesis de que deberían estar compuestos por elementos perfectamente definidos, objetos encerrados, definidos y materializados haciendo de ellos agentes independientes. La adopción de los objetos como medios para la construcción de sistemas informáticos ha colaborado a la posibilidad de intercambiar los diferentes elementos.

- 18. Esta definición alude a sistemas informáticos cuya arquitectura permite una interconexión y una distribución fáciles. En la práctica, el concepto de sistema abierto se traduce en desvincular todos los componentes de un sistema y utilizar estructuras análogas en todos los demás. Esto conlleva una mezcla de normas (que indican a los fabricantes lo que deberían hacer) y de asociaciones (grupos de entidades afines que les ayudan a realizarlo). El efecto final es que sean capaces de hablar entre sí. El objetivo último de todo el esfuerzo invertido en los sistemas abiertos consiste en que cualquiera pueda adquirir computadoras de diferentes fabricantes, las coloque donde quiera, utilice conexiones de banda ancha para enlazarlas entre sí y las haga funcionar como una máquina compuesta capaz de sacar provecho de las conexiones de alta velocidad.

- 19. La seguridad informática va adquiriendo una importancia creciente con el aumento del volumen de información importante que se halla en las computadoras distribuidas. En este tipo de sistemas resulta muy sencillo para un usuario experto acceder subrepticiamente a datos de carácter confidencial. La norma Data Encryption System (DES) para protección de datos informáticos, implantada a finales de la década de 1970, se ha visto complementada recientemente por los sistemas de clave pública que permiten a los usuarios codificar y descodificar con facilidad los mensajes sin intervención de terceras personas.

- 20. Seguridad informática, técnicas desarrolladas para proteger los equipos informáticos individuales y conectados en una red frente a daños accidentales o intencionados. Estos daños incluyen el mal funcionamiento del hardware, la pérdida física de datos y el acceso a los datos por personas no autorizadas. Diversas técnicas sencillas pueden dificultar la delincuencia informática. Por ejemplo, el acceso a información confidencial puede evitarse destruyendo la información impresa, impidiendo que otras personas puedan observar la pantalla del ordenador o computadora, manteniendo la información y los ordenadores bajo llave o retirando de las mesas los documentos sensibles. Sin embargo, impedir los delitos informáticos exige también métodos más complejos.

- 21. En un sistema de los denominados “tolerante a fallos” dos o más computadoras funcionan a la vez de manera redundante, por lo que si una parte del sistema falla el resto asume el control. Los virus informáticos son programas, generalmente destructivos, que se introducen en el ordenador (al leer un disco o acceder a una red informática) y pueden provocar pérdida de la información (programas y datos) almacenada en el disco duro. Existen programas antivirus que los reconocen y son capaces de “inmunizar” o eliminar el virus del ordenador. La continua aparición de nuevos tipos de virus hace necesario mantener en el ordenador la versión más actualizada posible del programa antivirus.

- 22. Para evitar problemas en caso de apagón eléctrico existen las denominadas UPS (acrónimo de Uninterrupted Power Supply), baterías que permiten mantener el sistema informático en funcionamiento, por lo menos el tiempo necesario para apagarlo sin pérdida de datos. Sin embargo, la única forma de garantizar la integridad física de los datos es mediante copias de seguridad. Algunas aplicaciones ya las realizan de forma automática, otras se pueden configurar para que hagan copia de seguridad cada cierto intervalo de tiempo, con el fin de que se guarde el trabajo realizado en el mismo.

- 23. El mayor problema que tienen que resolver las técnicas de seguridad informática es el acceso a datos no autorizado. En un sistema seguro, el usuario, antes de realizar cualquier operación, se tiene que identificar mediante una clave de acceso. Las claves de acceso son secuencias confidenciales de caracteres que permiten que sólo los usuarios que las conozcan puedan acceder a un ordenador. Para ser eficaces, las claves de acceso deben resultar difíciles de adivinar. Las claves eficaces suelen contener una mezcla de caracteres y símbolos que no corresponden a una palabra real. Además, para aumentar la seguridad, los sistemas informáticos suelen limitar el número de intentos de introducir la clave.

- 24. Las tarjetas de contraseña son tarjetas de plástico que no pueden ser manipuladas; están dotadas de un microprocesador que almacena una clave de acceso que cambia frecuentemente de forma automática. Cuando se entra en un ordenador mediante una tarjeta de acceso, el ordenador lee la clave de la tarjeta y otra clave introducida por el usuario, y las compara respectivamente con una clave idéntica a la de la tarjeta (que el ordenador genera automáticamente) y con la clave de acceso del usuario, que está almacenada en una lista confidencial. En sistemas de alta seguridad las claves y las tarjetas de acceso se ven reforzadas por mecanismos biométricos basados en características personales únicas como las huellas dactilares, los capilares de la retina, las secreciones de la piel, el ácido desoxirribonucleico (ADN), las variaciones de la voz o los ritmos de tecleado.

- 25. Hacker, originalmente, término utilizado para referirse a un aficionado a los ordenadores o computadoras, totalmente cautivado por la programación y la tecnología informática. En la década de 1980, con la llegada de las computadoras personales, y posteriormente con la posibilidad de conexión a los grandes sistemas de ordenadores a través de Internet, este término adquirió una connotación peyorativa y comenzó a usarse para denominar a quien se conecta a una red para invadir en secreto computadoras, y consultar, alterar o eliminar los programas o los datos almacenados en las mismas, aunque a eso es a lo que dedican su atención los denominados crackers. También se utiliza para referirse a alguien que, además de programar, disfruta desensamblando sistemas operativos y programas para entender su lógica de funcionamiento, para lo que utiliza programas que desensamblan el código y realizan operaciones de ingeniería inversa.

- 26. Los hackers son usuarios muy avanzados que por su elevado nivel de conocimientos técnicos son capaces de superar determinadas medidas de protección. Internet, con sus grandes facilidades de conectividad, permite a un usuario experto intentar de forma anónima, y a veces conseguir, el acceso remoto a una máquina conectada. Las redes corporativas u ordenadores con datos confidenciales no suelen estar conectadas a Internet; en el caso de que sea imprescindible esta conexión se utilizan los llamados cortafuegos, un ordenador situado entre las computadoras de una red corporativa e Internet. El cortafuegos impide a los usuarios no autorizados acceder a los ordenadores de una red, y garantiza que la información recibida de una fuente externa no contenga virus.

- 27. Unos ordenadores especiales denominados servidores de seguridad proporcionan conexiones seguras entre las computadoras conectadas en red y los sistemas externos como instalaciones de almacenamiento de datos o de impresión. Estos ordenadores de seguridad emplean el cifrado en el proceso de diálogo inicial, el comienzo del intercambio electrónico, lo que evita una conexión entre dos ordenadores a no ser que cada uno de ellos reciba confirmación de la identidad del otro.

- 28. Una técnica para proteger la confidencialidad es el cifrado. La información puede cifrarse y descifrarse empleando ecuaciones matemáticas y un código secreto denominado clave. Generalmente se emplean dos claves, una para codificar la información y otra para descodificarla. La clave que codifica la información, llamada clave privada, sólo es conocida por el emisor. La clave que descodifica los datos, llamada clave pública, puede ser conocida por varios receptores. Ambas claves se modifican periódicamente, lo que complica todavía más el acceso no autorizado y hace muy difícil descodificar o falsificar la información cifrada. Estas técnicas son imprescindibles si se pretende transmitir información confidencial a través de un medio no seguro como puede ser Internet. Las técnicas de firma electrónica permiten autentificar los datos enviados de forma que se pueda garantizar la procedencia de los mismos (imprescindible, por ejemplo, a la hora de enviar una orden de pago).

- 29. Virus (informática), programa de ordenador que se reproduce a sí mismo e interfiere con el hardware de una computadora o con su sistema operativo (el software básico que controla la computadora). Los virus están diseñados para reproducirse y evitar su detección. Como cualquier otro programa informático, un virus debe ser ejecutado para que funcione: es decir, el ordenador debe cargar el virus desde la memoria del ordenador y seguir sus instrucciones. Estas instrucciones se conocen como carga activa del virus. La carga activa puede trastornar o modificar archivos de datos, presentar un determinado mensaje o provocar fallos en el sistema operativo.

- 30. Existen otros programas informáticos nocivos similares a los virus, pero que no cumplen ambos requisitos de reproducirse y eludir su detección. Estos programas se dividen en tres categorías: caballos de Troya, bombas lógicas y gusanos. Un caballo de Troya aparenta ser algo interesante e inocuo, por ejemplo un juego, pero cuando se ejecuta puede tener efectos dañinos. Una bomba lógica libera su carga activa cuando se cumple una condición determinada, como cuando se alcanza una fecha u hora determinada o cuando se teclea una combinación de letras. Un gusano se limita a reproducirse, pero puede ocupar memoria de la computadora y hacer que sus procesos vayan más lentos.

- 31. CÓMO SE PRODUCEN LAS INFECCIONES Los virus informáticos se difunden cuando las instrucciones —o código ejecutable— que hacen funcionar los programas pasan de un ordenador a otro. Una vez que un virus está activado, puede reproducirse copiándose en discos flexibles, en el disco duro, en programas informáticos legítimos o a través de redes informáticas. Estas infecciones son mucho más frecuentes en los PC que en sistemas profesionales de grandes computadoras, porque los programas de los PC se intercambian fundamentalmente a través de discos flexibles o de redes informáticas no reguladas.

- 32. CÓMO SE PRODUCEN LAS INFECCIONES Los virus funcionan, se reproducen y liberan sus cargas activas sólo cuando se ejecutan. Por eso, si un ordenador está simplemente conectado a una red informática infectada o se limita a cargar un programa infectado, no se infectará necesariamente. Normalmente, un usuario no ejecuta conscientemente un código informático potencialmente nocivo; sin embargo, los virus engañan frecuentemente al sistema operativo de la computadora o al usuario informático para que ejecute el programa viral.

- 33. CÓMO SE PRODUCEN LAS INFECCIONES Algunos virus tienen la capacidad de adherirse a programas legítimos. Esta adhesión puede producirse cuando se crea, abre o modifica el programa legítimo. Cuando se ejecuta dicho programa, ocurre lo mismo con el virus. Los virus también pueden residir en las partes del disco duro o flexible que cargan y ejecutan el sistema operativo cuando se arranca el ordenador, por lo que dichos virus se ejecutan automáticamente. En las redes informáticas, algunos virus se ocultan en el software que permite al usuario conectarse al sistema.

- 34. TÁCTICAS ANTIVÍRICAS Preparación y prevención Los usuarios pueden prepararse frente a una infección viral creando regularmente copias de seguridad del software original legítimo y de los ficheros de datos, para poder recuperar el sistema informático en caso necesario. Puede copiarse en un disco flexible el software del sistema operativo y proteger el disco contra escritura, para que ningún virus pueda sobreescribir el disco. Las infecciones virales se pueden prevenir obteniendo los programas de fuentes legítimas, empleando una computadora en cuarentena para probar los nuevos programas y protegiendo contra escritura los discos flexibles siempre que sea posible.

- 35. Detección de virus Para detectar la presencia de un virus se pueden emplear varios tipos de programas antivíricos. Los programas de rastreo pueden reconocer las características del código informático de un virus y buscar estas características en los ficheros del ordenador. Como los nuevos virus tienen que ser analizados cuando aparecen, los programas de rastreo deben ser actualizados periódicamente para resultar eficaces. Algunos programas de rastreo buscan características habituales de los programas virales; suelen ser menos fiables.

- 36. Detección de virus Los únicos programas que detectan todos los virus son los de comprobación de suma, que emplean cálculos matemáticos para comparar el estado de los programas ejecutables antes y después de ejecutarse. Si la suma de comprobación no cambia, el sistema no está infectado. Los programas de comprobación de suma, sin embargo, sólo pueden detectar una infección después de que se produzca. Los programas de vigilancia detectan actividades potencialmente nocivas, como la sobreescritura de ficheros informáticos o el formateo del disco duro de la computadora. Los programas caparazones de integridad establecen capaz por las que debe pasar cualquier orden de ejecución de un programa. Dentro del caparazón de integridad se efectúa automáticamente una comprobación de suma, y si se detectan programas infectados no se permite que se ejecuten.

- 37. Contención y recuperación Una vez detectada una infección viral, ésta puede contenerse aislando inmediatamente los ordenadores de la red, deteniendo el intercambio de ficheros y empleando sólo discos protegidos contra escritura. Para que un sistema informático se recupere de una infección viral, primero hay que eliminar el virus. Algunos programas antivirus intentan eliminar los virus detectados, pero a veces los resultados no son satisfactorios. Se obtienen resultados más fiables desconectando la computadora infectada, arrancándola de nuevo desde un disco flexible protegido contra escritura, borrando los ficheros infectados y sustituyéndolos por copias de seguridad de ficheros legítimos y borrando los virus que pueda haber en el sector de arranque inicial.

- 38. HISTORIA En 1949, el matemático estadounidense de origen húngaro John von Neumann, en el Instituto de Estudios Avanzados de Princeton (Nueva Jersey), planteó la posibilidad teórica de que un programa informático se reprodujera. Esta teoría se comprobó experimentalmente en la década de 1950 en los Bell Laboratories, donde se desarrolló un juego llamado Core Wars en el que los jugadores creaban minúsculos programas informáticos que atacaban y borraban el sistema del oponente e intentaban propagarse a través de él. En 1983, el ingeniero eléctrico estadounidense Fred Cohen, que entonces era estudiante universitario, acuñó el término "virus" para describir un programa informático que se reproduce a sí mismo. En 1985 aparecieron los primeros caballos de Troya, disfrazados como un programa de mejora de gráficos llamado EGABTR y un juego llamado NUKE-LA. Pronto les siguió un sinnúmero de virus cada vez más complejos.

- 39. HISTORIA El virus llamado Brain apareció en 1986, y en 1987 se había extendido por todo el mundo. En 1988 aparecieron dos nuevos virus: Stone, el primer virus de sector de arranque inicial, y el gusano de Internet, que cruzó Estados Unidos de un día para otro a través de una red informática. El virus Dark Avenger, el primer infector rápido, apareció en 1989, seguido por el primer virus polimórfico en 1990. En 1995 se creó el primer virus de lenguaje de macros, WinWord Concept. Actualmente el medio de propagación de virus más extendido es Internet, en concreto mediante archivos adjuntos al correo electrónico, que se activan una vez que se abre el mensaje o se ejecutan aplicaciones o se cargan documentos que lo acompañan.

- 40. Dispositivo que impide el acceso no autorizado a la red de área local de una organización; en inglés se denomina firewall. Puede estar implementado en hardware, software o una combinación de ambos. El cortafuegos puede residir en el servidor que actúa como gateway de la red de área local o en un sistema dedicado emplazado entre la red local e Internet, de manera que la red privada nunca accede a Internet directamente. Realiza el seguimiento de todos los archivos que entran o salen en la red de la organización para poder detectar el origen de virus o de intentos de acceso no autorizado. El cortafuegos se considera una primera línea de defensa en la protección de la información; para mayor seguridad se deben utilizar, por ejemplo, programas específicos de control de acceso, antivirus o copias de seguridad.