Virus informaticos

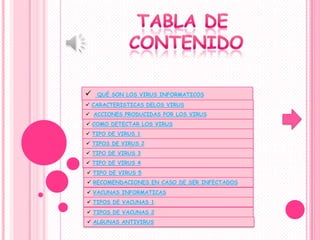

- 1. QUÉ SON LOS VIRUS INFORMATICOS CARACTERISTICAS DELOS VIRUS ACCIONES PRODUCIDAS POR LOS VIRUS COMO DETECTAR LOS VIRUS TIPO DE VIRUS 1 TIPOS DE VIRUS 2 TIPO DE VIRUS 3 TIPO DE VIRUS 4 TIPO DE VIRUS 5 RECOMENDACIONES EN CASO DE SER INFECTADOS VACUNAS INFORMATICAS TIPOS DE VACUNAS 1 TIPOS DE VACUNAS 2 ALGUNAS ANTIVIRUS

- 3. Los virus informáticos son pequeños programas de software diseñados para propagarse en un equipo a otro y para interferir en el funcionamiento del equipo. Estos virus pueden dañar o eliminar datos del equipo.

- 4. Los virus se propagan más fácilmente mediante datos adjuntos. Los virus también se propagan como descargas de internet. Los virus se pueden disfrazar como datos adjuntos de imágenes divertidas, tarjetas de felicitación, archivos de audio o video.

- 5. Unirse a un programa instalado en el ordenador permitiendo su propagación. Reducir el espacio en el disco. mostrar en la pantalla mensajes o imágenes generalmente molestas.

- 6. Aparición de mensajes de error no comunes Frecuentes caídas de sistema Lentitud en el sistema u operaciones rutinarias Fallos en la Ejecución de programas

- 7. GUSANO O WORM: Es un programa cuya única finalidad es la de ir consumiendo la memoria del sistema, se copia así mismo sucesivamente, hasta que desborda la RAM, siendo ésta su única acción maligna. CABALLOS DE TROYA: Es un programa dañino que se oculta en otro programa legítimo, y que produce sus efectos perniciosos al ejecutarse este ultimo. En este caso, no es capaz de infectar otros archivos o soportes, y sólo se ejecuta una ves, aunque es suficiente, en la mayoría de las ocasiones, para causar su efecto destructivo.

- 8. VIRUS DE MACROS: Un marco es una orden de secuencia de teclado y mouse asignadas a una sola tecla, símbolo o comando. Los virus de macros afectan a archivos y plantillas que los contienen, haciéndose pasar por una macro y actuaran hasta que el archivo se abra o utilice. VIRUS DE SOBREESCRITURA: Sobrescriben en el interior de los archivos atacados, haciendo que se pierda el contenido de los mismos VIRUS DE BOOT: Son virus que infectan sectores de inicio y booteo (Boot Record) de los disquetes y el sector de arranque maestro (Master Boot Record) de los discos duros; también puede infectar las tablas de particiones de los discos

- 9. VIRUS RESIDENTES: Se colocan automáticamente en la memoria de la computadora y desde ella esperan la ejecución de algún programa o la utilización de algún archivo. VIRUS DE ENLACE O DIRECTORIO: Modifican las direcciones que permiten, a nivel interno, acceder a cada uno de los archivos existentes, y como consecuencia no es posible localizarlos y trabajar con ellos. VIRUS MUTANTES O POLIMÓRFICOS: Son virus que mutan, es decir cambian ciertas partes de su código fuente haciendo uso de procesos de encriptación y de la misma tecnología que utilizan los antivirus. Debido a estas mutaciones, cada generación de virus es diferente a la versión anterior, dificultando así su detección y eliminación.

- 10. VIRUS FALSO O HOAX: Los denominados virus falsos en realidad no son virus, sino cadenas de mensajes distribuidas a través del correo electrónico y las redes. Estos mensajes normalmente informan acerca de peligros de infección de virus, los cuales mayormente son falsos y cuyo único objetivo es sobrecargar el flujo de información a través de las redes y el correo electrónico de todo el mundo. VIRUS MÚLTIPLES: Son virus que infectan archivos ejecutables y sectores de booteo simultáneamente, combinando en ellos la acción de los virus de programa y de los virus de sector de arranque. VIRUS DE PROGRAMA: Comúnmente afectan archivos con extensiones. EXE, COM, OVL, DRV, BIN, DLL y SYS, Los dos primeros son atacados mas frecuentemente por se utilizados mas.

- 11. BOMBAS DE TIEMPO: Son virus convencionales y pueden tener una o más de las características de los demás tipos de virus pero la diferencia está dada por el trigger de su módulo de ataque que se disparará en una fecha determinada. No siempre pretenden crear un daño específico. Por lo general muestran mensajes en la pantalla en alguna fecha que representa un evento importante para el programador. RETROVIRUS: Un Retrovirus es un virus informático, que intenta evitar o esconder la operación de un programa antivirus. El ataque puede ser específico a un antivirus o en forma genérica.

- 12. Salvar inmediatamente los archivos y apagar el computador Utilizar programas antivirus. Solicitar ayuda a un profesional.

- 13. Son programas conocidos como antivirus cuyo objetivo es detectar y/o eliminar virus informáticos.

- 14. CA: SÓLO DETECCIÓN: Son vacunas que solo detectan archivos infectados sin embargo no pueden eliminarlos o desinfectarlos. CB: COMPARACIÓN POR FIRMAS: Son vacunas que comparan las firmas de archivos sospechosos para saber si están infectados. CA: DETECCIÓN Y DESINFECCIÓN: Son vacunas que detectan archivos infectados y detienen las acciones que causa el virus. CC:INVOCADO POR EL USUARIO: Son vacunas que se activan instantáneamente con el usuario

- 15. CA:DETECCIÓN Y ABORTO DE LA ACCIÓN: Son vacunas que detectan archivos infectados y detienen las acciones que causa el virus CB:COMPARACIÓN DE SIGNATURE DE ARCHIVO: Son vacunas que comparan las signaturas de los atributos guardados en tu equipo. CB:POR MÉTODOS HEURÍSTICOS: Son vacunas que usan métodos heurísticos para comparar archivos. CC:INVOCADO POR LA ACTIVIDAD DEL SISTEMA: Son vacunas que se activan instantáneamente por la actividad del sistema windows xp/vista. .

- 16. NORTON * PANDA MCAFFEE * F-SECURE SOPHOS * PC-CILLIN NORMAN AV * AVP KASPERSKY