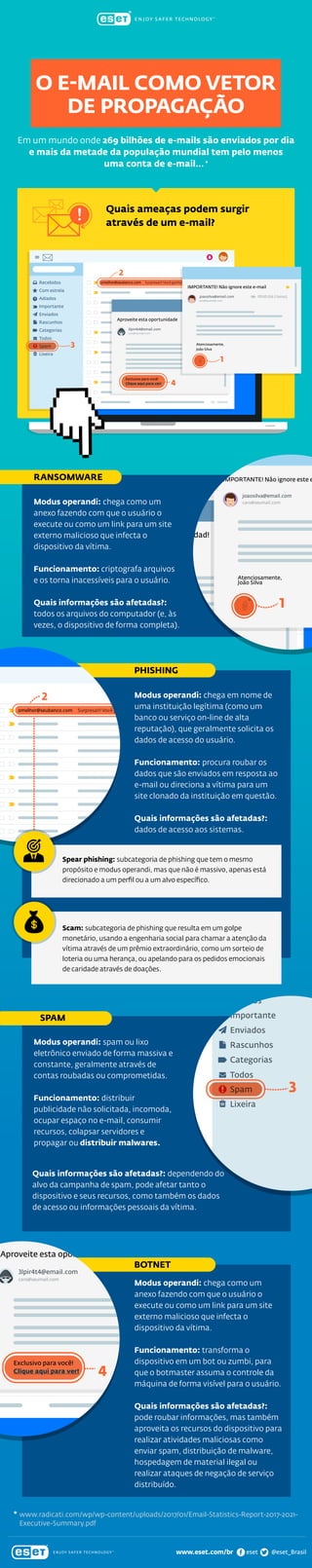

Ameaças de segurança no e-mail

- 1. Recibidos Destacados Adiados Importante Enviados Rascunhos Categorias Todos Spam Lixeira 3 omelhor@seubanco.com Surpresa!!! Você ganhous para vosRecebidos Com estrela Adiados Importante Enviados Rascunhos Categorias Todos Spam Lixeira 3 2 Aproveite esta oportunidade 3lpir4t4@email.com Exclusivo para você! Clique aqui para ver! caro@seumail.com 10:20 (hace 2 horas) 4 IMPORTANTE! Não ignore este e-mail joaosilva@email.com Atenciosamente, João Silva caro@seuemail.com 10h20 (há 2 horas) 1 elmejor@tubanco.com Sorpresa!!! Regalos exclusivos para voss dos tos ntes s res as ¡Aprovechá esta oportunidad! 3lpir4t4@mail.com Es sólo para vos! Click aquí para ver! caro@tumail.com 10:20 (hace 2 horas) 4 IMPORTANTE! Não ignore este e joaosilva@email.com Atenciosamente, João Silva caro@seumail.com 1 omelhor@seubanco.com Surpresa!!! Você ganhou 2 ubanco.com Sorpresa!!! Regalos exclusivos para vos ¡Aproveite esta oportunidade! 3lpir4t4@email.com Exclusivo para você! Clique aqui para ver! caro@seumail.com 10:20 (hace 2 horas) 4 O E-MAIL COMO VETOR DE PROPAGAÇÃO Em um mundo onde 269 bilhões de e-mails são enviados por dia e mais da metade da população mundial tem pelo menos uma conta de e-mail… Quais ameaças podem surgir através de um e-mail? www.radicati.com/wp/wp-content/uploads/2017/01/Email-Statistics-Report-2017-2021- Executive-Summary.pdf Modus operandi: chega como um anexo fazendo com que o usuário o execute ou como um link para um site externo malicioso que infecta o dispositivo da vítima. Funcionamento: criptografa arquivos e os torna inacessíveis para o usuário. Quais informações são afetadas?: todos os arquivos do computador (e, às vezes, o dispositivo de forma completa). PHISHING Modus operandi: chega em nome de uma instituição legítima (como um banco ou serviço on-line de alta reputação), que geralmente solicita os dados de acesso do usuário. Funcionamento: procura roubar os dados que são enviados em resposta ao e-mail ou direciona a vítima para um site clonado da instituição em questão. Quais informações são afetadas?: dados de acesso aos sistemas. RANSOMWARE Modus operandi: spam ou lixo eletrônico enviado de forma massiva e constante, geralmente através de contas roubadas ou comprometidas. Funcionamento: distribuir publicidade não solicitada, incomoda, ocupar espaço no e-mail, consumir recursos, colapsar servidores e propagar ou distribuir malwares. BOTNET Modus operandi: chega como um anexo fazendo com que o usuário o execute ou como um link para um site externo malicioso que infecta o dispositivo da vítima. Funcionamento: transforma o dispositivo em um bot ou zumbi, para que o botmaster assuma o controle da máquina de forma visível para o usuário. Quais informações são afetadas?: pode roubar informações, mas também aproveita os recursos do dispositivo para realizar atividades maliciosas como enviar spam, distribuição de malware, hospedagem de material ilegal ou realizar ataques de negação de serviço distribuído. SPAM Spear phishing: subcategoria de phishing que tem o mesmo propósito e modus operandi, mas que não é massivo, apenas está direcionado a um perfil ou a um alvo específico. Scam: subcategoria de phishing que resulta em um golpe monetário, usando a engenharia social para chamar a atenção da vítima através de um prêmio extraordinário, como um sorteio de loteria ou uma herança, ou apelando para os pedidos emocionais de caridade através de doações. Quais informações são afetadas?: dependendo do alvo da campanha de spam, pode afetar tanto o dispositivo e seus recursos, como também os dados de acesso ou informações pessoais da vítima. www.eset.com/br @eset_Brasileset