Kailet Alsnieh Sistemas II

•Descargar como PPTX, PDF•

0 recomendaciones•115 vistas

Denunciar

Compartir

Denunciar

Compartir

Más contenido relacionado

La actualidad más candente

La actualidad más candente (16)

Trabajo 8.jesus cerdan valenzuela seguridad informática para los empresario...

Trabajo 8.jesus cerdan valenzuela seguridad informática para los empresario...

Destacado

Destacado (16)

Biografía Intelectual de un Educador en la Educación Superior Venezolana

Biografía Intelectual de un Educador en la Educación Superior Venezolana

Similar a Kailet Alsnieh Sistemas II

Similar a Kailet Alsnieh Sistemas II (20)

Kailet Alsnieh Sistemas II

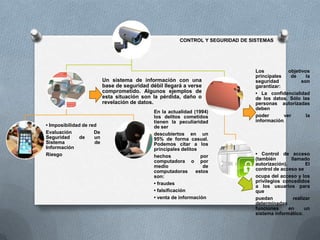

- 1. CONTROL Y SEGURIDAD DE SISTEMAS Un sistema de información con una base de seguridad débil llegará a verse comprometido. Algunos ejemplos de esta situación son la pérdida, daño o revelación de datos. • Imposibilidad de red Evaluación De Seguridad de un Sistema de Información Riesgo En la actualidad (1994) los delitos cometidos tienen la peculiaridad de ser descubiertos en un 95% de forma casual. Podemos citar a los principales delitos hechos por computadora o por medio de computadoras estos son: • fraudes • falsificación • venta de información Los objetivos principales de la seguridad son garantizar: • La confidencialidad de los datos. Sólo las personas autorizadas deben poder ver la información. • Control de acceso (también llamado autorización). El control de acceso se ocupa del acceso y los privilegios concedidos a los usuarios para que puedan realizar determinadas funciones en un sistema informático.