Delitos informaticos 1005 pdf

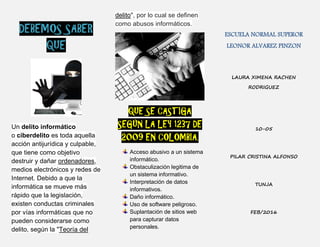

- 1. DEBEMOS SABER QUE Un delito informático o ciberdelito es toda aquella acción antijurídica y culpable, que tiene como objetivo destruir y dañar ordenadores, medios electrónicos y redes de Internet. Debido a que la informática se mueve más rápido que la legislación, existen conductas criminales por vías informáticas que no pueden considerarse como delito, según la "Teoría del delito", por lo cual se definen como abusos informáticos. QUE SE CASTIGA SEGÚN LA LEY 1237 DE 2009 EN COLOMBIA. Acceso abusivo a un sistema informático. Obstaculización legitima de un sistema informativo. Interpretación de datos informativos. Daño informático. Uso de software peligroso. Suplantación de sitios web para capturar datos personales. ESCUELA NORMAL SUPEROR LEONOR ALVAREZ PINZON LAURA XIMENA RACHEN RODRIGUEZ 10-05 PILAR CRISTINA ALFONSO TUNJA FEB/2016

- 2. ¿CUALES SON LAS CLASES DELITOS INFORMATICOS? Fraudes cometidos mediante manipulación de computadoras. Estos pueden suceder al interior de Instituciones Bancarias o cualquier empresa en su nómina, ya que la gente de sistemas puede accesar a tos tipo de registros y programas. La manipulación de programas Mediante el uso de programas auxiliares que permitan estar manejando los distintos programas que se tiene en los departamentos de cualquier organización. Fraude efectuado por manipulación informática Accesando a los programas establecidos en un sistema de información. Falsificaciones Informáticas Manipulando información arrojada por una operación de consulta en una base de datos. Sabotaje informático Cuando se establece una operación tanto de programas de cómputo, como un suministro de electricidad o cortar líneas telefónicas intencionalmente. Virus Programas contenidos en programas que afectan directamente a la máquina que se infecta y causa daños muy graves. Bomba lógica o cronológica Su funcionamiento es muy simple, es una especie de virus que se programa para que explote en un día determinado causando daños al equipo de cómputo afectado. Piratas Informáticos Hackers y Crackers dispuestos a conseguir todo lo que se les ofrezca en la red, tienen gran conocimiento de las técnicas de cómputo y pueden causar graves daños a las empresas. Acceso no autorizado a Sistemas o Servicios Penetrar indiscri- minadamente en todo lugar sin tener acceso a ese sitio. NO IMPORTA EL IMPLEMENTO DE UN APARATO TECNOLOGICO PARA EL BIEN MOMENTANEO DE LOS DEMAS. NI ELLOS NI TU QUERRIAN ACABAR ASI: WEBGRAFIA: www.canstockphoto.es Www.derinformatico.edu.co www.wikipedia.org.com www.hipertextual.com