Praticas y actividades

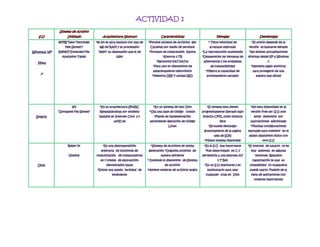

- 1. ACTIVIDAD 1 Sistema de Archivo S.O Utilizado Arquitectura (Ilustrar) Características Ventajas Desventajas NTFS(“New Tecnology *64 bit es para equipos con mas de *Permite accesos de Archivos eje: * Tiene velocidad de *El precio depende de la Fele System”) 4gb de RAM y su procesador Carpetas por medio de permisos arranque mejorada versión es bastante elevado Windows XP ExFAT(“Extended File “64bit” su desempeño que el de *Formato de comprensión Nativa *La reproducción multimedia *No existen actualizaciones Avacation Table) 32bit *Soporta 2 TB *Desaparecen las ventanas de directas desde XP a Windows *Reconoce FAT,FAT32 advertencia y los problemas 7 Vista *Para uno en dispositivos de de compatibilidad *Necesita algún antivirus almacenamiento electrónico *Mejora la capacidad de para protegerlo de una 7 *Memoria USB Y unidad SSD procesamiento paralelo manera mas eficaz 2Fs *En su arquitectura SPARC *En un sistema de tipo Unix *El sistema esta siendo *No esta disponibles en la “Zettabyte File System” Remplazándolas por modelos *Usa una base de código común progresivamente liberado bajo versión Free de l S.O solo Solaris basados en Internet Core 2 y *Planes de implementación licencia CPPL como licencia serán obtenidos por AMD 64 permitiendo ejecución de código libre suscripciones adicionales Linux *Se puede descargar *Muchas configuraciones gratuitamente de la pagina manuales para coexistir en el web de SUN mismo dispositivo físico con *Mismo sistema disponible otro S.O Reiser Fs *Es una descomposición *Sistema de Archivos de ultima *Es el S.O mas importante *El interfaz de usuario no es arbitraria de funciones de generación *Organiza archivos de *Fue desarrollado en C y muy amistosa en algunas Umsdos comunicación de computadoras manera eficiente pertenecía a una empresa AT versiones .Requiere en 7 niveles de abstracción * Extiende el dispositivo de Sistema y T Bell capacitación ya que su Unix denominados capas de Archivo *Es un S.O multitarea y es complejidad no cualquiera *Existe una amplia variedad de *obtiene nombres de archivos largos multiusuario para usar puede usarlo. Padece de la estándares cualquier cosa en Unix falta de aplicaciones con nombres importantes

- 2. Atributos de archivo Seleccionar un archivo de tu computadora y con el boton derecho del mouse seleccionar la opción propiedades. *Investiga y explica brevemente que es un atributo de archivo Es una especificación que define una propiedad de un Objeto, elemento o archivo. También puede referirse o establecer el valor específico para una instancia determinada de los mismos.

- 3. **Qué atributos se muestran en el archivo seleccionado. Los atributo que solo contiene mi archivo seleccionado es solo de lectura y oculto. *** Explicación Sólo lectura: impide que se pueda sobre escribir (modificar) o eliminar un fichero. Lo que significa que no se puede cambiar o eliminar accidentalmente. Si activa esta casilla de verificación cuando hay seleccionados varios archivos, todos ellos serán de sólo lectura. Si desactiva esta casilla de verificación, ninguno de los archivos seleccionados será de sólo lectura. Oculto: impide que se visualice al listar, por lo tanto no se pude copiar ni suprimir, a no ser que se conozca su nombre o que tengamos activa la opción de mostrar archivos ocultos.

- 4. **** Ingresa a la opción de atributos avanzados. *****Qué atributos están definidos para este archivo. Permitir que los archivos de esta carpeta tengan indizado el contenido además de las propiedades de archivo. ******Investigue y explique brevemente.

- 5. # Carpeta lista para archivar: atributo utilizado por las aplicaciones de copia de seguridad, para comprobar si el fichero ha sido modificado desde la última copia de seguridad. # Permitir que los archivos de esta carpeta tengan instalado el contenido además de las propiedades de archivo: permitir a Index Server indizar el archivo. *******Investigue y explique brevemente los atributos de cifrado. # comprimir contenido: archivo comprimido por el sistema operativo. # Cifrar contenido para proteger los datos: archivo cifrado por el sistema operativo.

- 6. Estructura de directorios de Windows . Nos muestra los discos duros, las particiones, la disquetera, la unidad de CD o DVD y el panel de control. Al pinchar sobre cualquiera de los iconos, aparecerá en parte izquierda otra ventana con el estado (capacidad, capacidad usada y capacidad disponible, el nombre del volumen, la unidad y la etiqueta)del disco o unidad que Hemos seleccionado. Manual de Windows Dentro de la carpeta C: (aparte de las ocultas) hay siempre tres carpetas por defecto. 1. Archivos de programa: todos los programas que tenemos instalados en el equipo. 2. Documentos and settings: todos los usuarios que entran al equipo, como lo que tienen en el escritorio, la carpeta “mis documentos. 3. Winnt: contiene archivos que mantienen el buen funcionamiento de ordenador Cookies: contiene todas las cookies de las paginas Web que hemos visitado2.Escritorio: contiene los archivos, carpetas y accesos directos delescritorio.3.Favoritos: contiene las páginas Web que hemos añadido comofavoritas.4.Menú inicio: contiene todos los accesos directos del menú inicio (del usuario).5.Mis documentos: contiene todos los archivos de fotos, video, música.

- 7. =Organización de archivos= Elabora un ejemplo claro(A Mano) de cada una de las organizaciones definidas. (Ejemplos diferentes) calidad y usar colores donde se requiera. The Sequential File Especificaciones de columna para los datos de salida de Sequential File Es un formato fijo, en el orden que llegan se van. Indexed File Cada registro debe contener una clave. Indexed Sequential File Es el que examina solo la clave.

- 8. *Cual la diferencia entre un campo y un registro? Explica con un ejemplo Un registro puede contener campos. Ejemplo: Puede ser el registro de un alumno: Pilar Bocanegra. Su registro puede ser de los campos No.Control-Nombre-Edad- Semestre-etc. *Explique brevemente los criterios más importantes a considerar a la hora de seleccionar una organización de archivos. Acceso rápido para actualizar la información. Fácil de actualización, economía de almacenamiento. Mantenimiento simple, fiabilidad para asegurar la confianza de los datos. *Elabore un mapa conceptual en el cual define las cinco organizaciones de archivos vistas en clase. Organización lógica L a mayoría de las computadoras organizan los archivos en jerarquías llamadas carpetas Archivo Secuencial Indexad File Heap file (pile) Más Simple de Organización. Formato fijo. En el orden que llega Cada registro tiene que poseer Varios campos forman un se van guardando. Necesita un una clave (k).Orden de los registro. No tiene estructura campo clave. Búsqueda secuencial registros. Regenerar el archivo definida. Búsqueda lineal de acuerdo al Key entero Indexad Secuencial Hashed

- 9. *Explique los comandos utilizados en Unix, Windows 7 (Con un ejemplo para cada uno) para: asignar permisos típicos sobre un archivo en particular. Windows---------------------------------------------------Unix Attrib+r-------------Solo Lectura----------------Chmad+r Attrib+r Home/User 1 /Tex+docx Chmad+r Home/User 1 /text -------------Solo Escritura--------------- Attrib+w Chmad+w Attrib+w Home/User 1 /Tex+docx Home/User 1 /text -------------Solo Ejecución--------------- Attrib+x Chmad+x Home/Programas/Juego Home/Programas /Juego

- 10. Actividad 6 GESTION DE ESPACIOS Considerando la explicación anterior realiza gráficamente lo siguiente. Asignación contigua. En el directorio SISTEMAS se encuentran los siguientes archivos, para uno de ellos se indica el bloqueo de inicio así como su longitud. Archivo inicio Longitud Final Paractica15.Doc 3 10 26 VITAE.Doc 14 5 Deptos.dbf 23 15 4 materias.dat 45 12 Contigua 0 1 2 3 4 5 6 7 8 9 10 11 12 13 14 13 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59

- 11. Asignación enlazada. Alumnos con número de control terminación impar realizar el ejemplo utilizado el archivo 1 y los de terminación par utilizar el archivo. b) Inicio 3 0 1 2 3 Final 26 4 5 6 7 8 9 10 11 Longitud 10 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59

- 12. La memoria usada está en FAT32 por la cual pasara a NTFS Es la letra f es con la que se representa la unidad de memoria a convertir Es en donde se empieza la conversión de archivos solo se espera un momento al momento de estar convirtiendo aparece un mensaje

- 13. En esta pantalla se muestra la conversión de archivos terminados Este es el resultado que el sistema de archivos de FAT32 a NTFS esta información está realizada o la podemos observar en otras propiedades convertidas Convert es el comando par conversión luego el volumen fsntsf especifica que el volumen se convertirá a ntsf /v especifica el comando convert se ejecutara en el modo detallado /cutarea nombre-archivo es un archivo contiguo en el directorio raíz /no security todo usuario tendrá acceso a ello /x indica la fuerza a que el volumen se desmonte primero a la

- 14. se muestra el árbol completo con todas las carpetas y las carpetas principales (operativos, proyectos, música, cisco1). Todo nuestro árboles de direcciones se encuentra almacenado en la unidad C:/ Carpeta de Cisco C:cisco1actividades C:cisco1Practcas C:cisco1blog solo se hace referencia a una dirección que es la carpeta o archivo de cisco1 en la cual tres archivos que son: actividades, prácticas y blog. Siendo las únicas, puesto que ninguna de ellas cuenta con ningún otro archivo en su interior. Carpeta de Operativos. C:operativosactividades C:operativospracticas C:operativospracticasUnid1 C:operativospracticasUnid2 C:operativosblog

- 15. una dirección que es el archivo: operativos, en la cual se encuentran los archivos de: practicas la cual a su vez tiene dos carpetas mas con dos carpetas Unid1 y Unid2 las cuales tienen 2 archivos cada una con el nombre de Prac1.doc y Prac2.doc. En la carpeta de actividades se encuentran dos archivos que llevan por nombre jerarquía.doc y una Carpeta de Proyectos carpeta con el nombre de prototipo. En la carpeta C:proyectos C:proyectosEstructura De datos C:proyectosEstructura De datosarbol.c C:proyectosEstructura De datosPilas.c C:proyectosoperativos C:proyectosoperativosprototipo una dirección que es la de proyectos en el cual se encuentran dos carpetas que llevan por nombre operativos y Estructura de datos. En proyectos se encuentra otra carpeta con el nombre de prototipo y en la carpeta de Estructura de datos hay dos archivos con el nombre de Pilas.c y arboles Carpeta de Música. Solo es una dirección.

- 16. C:musica esta carpeta que es de música podemos notar que esta bacía. No contiene ningún archivo.

- 17. Metodología: 1. Ejecute el archivo Windows-kb841290-x86-enu.exe. 1.1. Ejecute el archivo HashOnclick-Setupexe. Al ejecutar este archivo aparece una pantalla parecida a la de line de comandos con algunas instrucciones. A. Cree un archivo de texto en Notepade.

- 18. En esta parte se crea un archivo de texto. Nos vamos a nuestro escritorio damos click derecho seleccionamos la opción de nuevo y después donde dice Documento de texto Introduzca alguna frase sobre integridad de la información de al menos dos líneas. Guarde el archivo. En este paso se procede a guardar el archivo. En la barra de herramientas hacemos click en Archivo y se procede a guardar. Ya sea como la opción de solo Guardar o Guardar como… B. Desde la pantalla de símbolo del sistema ejecute fciv.

- 19. Abre el símbolo del sistema. Esto se abre al ejecutar cmd o en nuestro menú de inicio buscamos la opción de símbolo del sistema. Ejecución de fciv.

- 20. Fciv archivo.txt –both (consute el archivo de ayuda en caso de ser necesario). En esta parte muestra el hashed MD5 y SHA - 1 Qué resultados obtiene si omite –both, explique. Al quitar en –both se muestra únicamente el hashes del MD5 como se puede comparar en las 2 imágenes anteriores. Observe los hashes MD5 y SHA – 1 que son generados.

- 21. Se generan los hashes de MD5 y SHA -1 se muestran en la imagen. C. En Notepad, efectué cualquier cambio sutil en el documento. Por ejemplo agregue un carácter o elimine o una palabra. Guarde el archivo, manténgalo abierto. D. Ejecute de nuevo fciv. Analice los resultados y anote sus observaciones de manera detallada. D.1. Ejecuta fciv prac13.txt –both, ya modificado el archivo.

- 22. Ejecute el archivo fciv prac13.txt – both previamente modificado en el punto C en donde se le agregaron 3 @ y se muestra lo siguiente. D.2. Ejecuta fciv prac13.txt, ya modificado el archivo y sin –both. Se ejecuta nuevamente el comando fciv prac13.txt. De igual manera quitamos otra vez el –both, solo muestra el hashed del MD5 como se ve en la figura. D.3. Original. Como se puede notar en esta comparación los hashed que arrojo del MD5 y SHA-1 son distintos al original. Lo que dice que al aumentar o quitar caracteres del documento del texto se crea un distinto hashed para cada algoritmo. E. Edite el archivo nuevamente y deshaga el cambio realizado.

- 23. E.1. Guarde el archivo. E.1.2. Ejecute de nuevo fciv. Después de modificar y restaurar. Como se muestra en la imagen anterior el hashed ambos algoritmos es el mismo al original antes de que se le agregaran los 3 @ lo que quiere decir que el texto que compone el documento previamente creado es el que va a crear el hashed correspondiente a cada algoritmo por qué es lo único que cambiamos y también cambia el hashed. Original

- 24. Son iguales. E.2. Analice los resultados, onote sus observaciones de manera detallada. Por último se muestran todos los procesos realizados en el símbolo del sistema que están de forma continua y demuestran los hechos anteriores.

- 25. Preguntas Describe brevemente la herramienta fciv incliyendo sus siglas Fciv file checksum intesrity verifier es una herramienta del simbolo del sistema que calcula y comprueba los valores hash calcula valores MDS o SHA estos valores se pueden mostrar en pantalla. Que es el ckecksum Es una forma de control de rendudancia uan medida simple para proteger la integridad de datos Describe un ejemplo de uso destacado la importancia del mismosu Par almavcenar datos tambien es empleado en internet paraa seguridad de datoso y comunicación de dispositivos Defian brevemente MD5 y SHA-1 MD5 su abreviatura messase-digest algorithm5 algoritmo de resumen de mensaje 5 es un algoritmo de reduccion criptogarfi de 128 amplemente usado. SHA-1 (Secure hash algorithm algorit hash seguro) es un sitema de funciones hash criptosraficas de la agencia de seguridad nacional de los estados unidos primeos fueron nombrados SHA pero su secesor es SHA par no confundirlos Cual es la diferencia entre ellos Por su complejidad el sha es el mas seguro de lso 2 pero el MDS es el que mas se ah exyendido y el que lleva mas tiempo en el mercado. Que utilidad les darias en tu practica profesional

- 26. Puede ser al crear uan pag web mediante uno de lso 2 algoritmos combinandolos los poder proteger los datos del servidor para que no sea corrompido. Cual de ellos seleccionarias y porque Por lo leido seleccionaria mabos puesto que s epueden hacer combinaciones y tener ambos algoritmos lo cual aumenta complejidad del cifrado.