Examen Máster Seguridad UEM

•

0 recomendaciones•744 vistas

Examen realizado el 28 de Junio de 2014 sobre un módulo de herramientas de pentesting realizado con FOCA. http://0xword.com/es/libros/59-pentesting-con-foca.html

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Recomendados

Recomendados

Más contenido relacionado

Similar a Examen Máster Seguridad UEM

Similar a Examen Máster Seguridad UEM (20)

Web App Security, Ethical hacking for CodeCamp SDQ 5

Web App Security, Ethical hacking for CodeCamp SDQ 5

[Shared] ML Bootcamp - GDG Barcelona - Semana 4.pptx![[Shared] ML Bootcamp - GDG Barcelona - Semana 4.pptx](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[Shared] ML Bootcamp - GDG Barcelona - Semana 4.pptx](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[Shared] ML Bootcamp - GDG Barcelona - Semana 4.pptx

Taller Kali Linux3: Rastreando Informacion y Objetivos -HackMadrid ene13

Taller Kali Linux3: Rastreando Informacion y Objetivos -HackMadrid ene13

Practica 2003 server_acitve_directory_fran_gavilan

Practica 2003 server_acitve_directory_fran_gavilan

Haciendo que tu entorno de desarrollo de Drupal rocks

Haciendo que tu entorno de desarrollo de Drupal rocks

rooted2020 Sandbox fingerprinting -_evadiendo_entornos_de_analisis_-_victor_c...

rooted2020 Sandbox fingerprinting -_evadiendo_entornos_de_analisis_-_victor_c...

Más de Chema Alonso

Más de Chema Alonso (20)

Cazando Cibercriminales con: OSINT + Cloud Computing + Big Data

Cazando Cibercriminales con: OSINT + Cloud Computing + Big Data

New Paradigms of Digital Identity: Authentication & Authorization as a Servic...

New Paradigms of Digital Identity: Authentication & Authorization as a Servic...

Recuperar dispositivos de sonido en Windows Vista y Windows 7

Recuperar dispositivos de sonido en Windows Vista y Windows 7

Cuarta Edición del Curso Online de Especialización en Seguridad Informática p...

Cuarta Edición del Curso Online de Especialización en Seguridad Informática p...

Codemotion ES 2014: Love Always Takes Care & Humility

Codemotion ES 2014: Love Always Takes Care & Humility

Último

Último (15)

Presentación guía sencilla en Microsoft Excel.pptx

Presentación guía sencilla en Microsoft Excel.pptx

presentacion de PowerPoint de la fuente de poder.pptx

presentacion de PowerPoint de la fuente de poder.pptx

Avances tecnológicos del siglo XXI y ejemplos de estos

Avances tecnológicos del siglo XXI y ejemplos de estos

Global Azure Lima 2024 - Integración de Datos con Microsoft Fabric

Global Azure Lima 2024 - Integración de Datos con Microsoft Fabric

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

Refrigerador_Inverter_Samsung_Curso_y_Manual_de_Servicio_Español.pdf

Refrigerador_Inverter_Samsung_Curso_y_Manual_de_Servicio_Español.pdf

Examen Máster Seguridad UEM

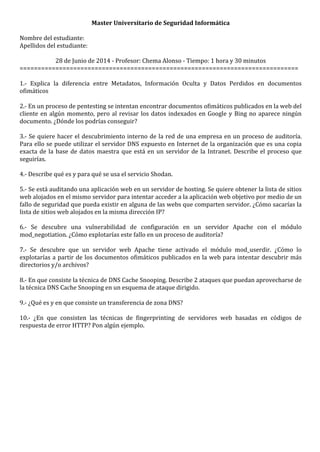

- 1. Master Universitario de Seguridad Informática Nombre del estudiante: Apellidos del estudiante: 28 de Junio de 2014 -‐ Profesor: Chema Alonso -‐ Tiempo: 1 hora y 30 minutos ============================================================================== 1.-‐ Explica la diferencia entre Metadatos, Información Oculta y Datos Perdidos en documentos ofimáticos 2.-‐ En un proceso de pentesting se intentan encontrar documentos ofimáticos publicados en la web del cliente en algún momento, pero al revisar los datos indexados en Google y Bing no aparece ningún documento. ¿Dónde los podrías conseguir? 3.-‐ Se quiere hacer el descubrimiento interno de la red de una empresa en un proceso de auditoría. Para ello se puede utilizar el servidor DNS expuesto en Internet de la organización que es una copia exacta de la base de datos maestra que está en un servidor de la Intranet. Describe el proceso que seguirías. 4.-‐ Describe qué es y para qué se usa el servicio Shodan. 5.-‐ Se está auditando una aplicación web en un servidor de hosting. Se quiere obtener la lista de sitios web alojados en el mismo servidor para intentar acceder a la aplicación web objetivo por medio de un fallo de seguridad que pueda existir en alguna de las webs que comparten servidor. ¿Cómo sacarías la lista de sitios web alojados en la misma dirección IP? 6.-‐ Se descubre una vulnerabilidad de configuración en un servidor Apache con el módulo mod_negotiation. ¿Cómo explotarías este fallo en un proceso de auditoría? 7.-‐ Se descubre que un servidor web Apache tiene activado el módulo mod_userdir. ¿Cómo lo explotarías a partir de los documentos ofimáticos publicados en la web para intentar descubrir más directorios y/o archivos? 8.-‐ En que consiste la técnica de DNS Cache Snooping. Describe 2 ataques que puedan aprovecharse de la técnica DNS Cache Snooping en un esquema de ataque dirigido. 9.-‐ ¿Qué es y en que consiste un transferencia de zona DNS? 10.-‐ ¿En que consisten las técnicas de fingerprinting de servidores web basadas en códigos de respuesta de error HTTP? Pon algún ejemplo.