¿Qué es la Ingeniería Social?

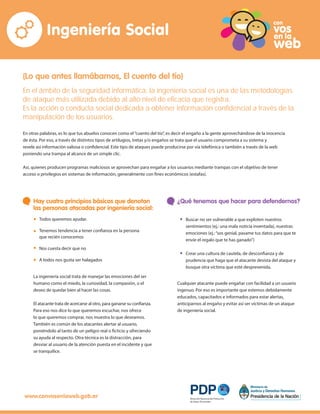

- 1. Ingeniería Social Hay cuatro principios básicos que denotan las personas atacadas por ingeniería social: La ingeniería social trata de manejar las emociones del ser humano como el miedo, la curiosidad, la compasión, o el deseo de quedar bien al hacer las cosas. El atacante trata de acercarse al otro, para ganarse su confianza. Para eso nos dice lo que queremos escuchar, nos ofrece lo que queremos comprar, nos muestra lo que deseamos. También es común de los atacantes alertar al usuario, poniéndolo al tanto de un peligro real o ficticio y ofreciendo su ayuda al respecto. Otra técnica es la distracción, para desviar al usuario de la atención puesta en el incidente y que se tranquilice. ¿Qué tenemos que hacer para defendernos? Cualquier atacante puede engañar con facilidad a un usuario ingenuo. Por eso es importante que estemos debidamente educados, capacitados e informados para estar alertas, anticiparnos al engaño y evitar así ser víctimas de un ataque de ingeniería social. (Lo que antes llamábamos, El cuento del tío) En el ámbito de la seguridad informática, la ingeniería social es una de las metodologías de ataque más utilizada debido al alto nivel de eficacia que registra. Es la acción o conducta social dedicada a obtener información confidencial a través de la manipulación de los usuarios. En otras palabras, es lo que tus abuelos conocen como el“cuento del tío”, es decir el engaño a la gente aprovechándose de la inocencia de ésta. Por eso, a través de distintos tipos de artilugios, tretas y/o engaños se trata que el usuario comprometa a su sistema y revele así información valiosa o confidencial. Este tipo de ataques puede producirse por vía telefónica o también a través de la web poniendo una trampa al alcance de un simple clic. Así, quienes producen programas maliciosos se aprovechan para engañar a los usuarios mediante trampas con el objetivo de tener acceso o privilegios en sistemas de información, generalmente con fines económicos (estafas). www.convosenlaweb.gob.ar Todos queremos ayudar. Tenemos tendencia a tener confianza en la persona que recién conocemos Nos cuesta decir que no A todos nos gusta ser halagados Buscar no ser vulnerable a que exploten nuestros sentimientos (ej.: una mala noticia inventada), nuestras emociones (ej.:“sos genial, pasame tus datos para que te envíe el regalo que te has ganado”) Crear una cultura de cautela, de desconfianza y de prudencia que haga que el atacante desista del ataque y busque otra víctima que esté desprevenida. • • • • • •