Evaluación de sistemas ii parcial

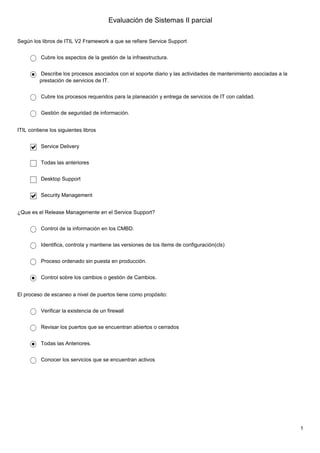

- 1. Evaluación de Sistemas II parcial Según los libros de ITIL V2 Framework a que se refiere Service Support Cubre los aspectos de la gestión de la infraestructura. Describe los procesos asociados con el soporte diario y las actividades de mantenimiento asociadas a la prestación de servicios de IT. Cubre los procesos requeridos para la planeación y entrega de servicios de IT con calidad. Gestión de seguridad de información. ITIL contiene los siguientes libros Service Delivery Todas las anteriores Desktop Support Security Management ¿Que es el Release Managemente en el Service Support? Control de la información en los CMBD. Identifica, controla y mantiene las versiones de los ítems de configuración(cls) Proceso ordenado sin puesta en producción. Control sobre los cambios o gestión de Cambios. El proceso de escaneo a nivel de puertos tiene como propósito: Verificar la existencia de un firewall Revisar los puertos que se encuentran abiertos o cerrados Todas las Anteriores. Conocer los servicios que se encuentran activos 1

- 2. Evaluación de Sistemas II parcial Entre los beneficios de ITIL tenemos Mejoramiento continuo en la entrega de servicios de TI con Calidad Garantiza el éxito del grupo de trabajo Adaptación al Cambio Aumenta los costos La etapa de footprinting se divide en dos: Localiación y comprobación de direcciones IP Crackeo y ganar el acceso Preataque y Ataque Reconocimiento Pasivo y Activo ¿Cuales son los elementos esenciales de la seguridad? Monitorización Autenticidad Confidencialidad Excepciones Disponibilidad Integridad Seleccione cual es la formula de un ataque Amenazas + Motivos + Herramientas y Técnicas + Código de programación Amenazas + Motivos + Herramientas y Técnicas + Puntos Vulnerables Ninguna de las ateriores Amenazas + Cálculos + Herramientas y Técnicas + Puntos Vulnerables 2

- 3. Evaluación de Sistemas II parcial La etapa de escaneo o scanning es una fase de: Preparación Pre Ataque Borrar huellas Penetración Seleccione de la lista los tipos de hackers: Red Hat Black Hat Gray Hat Anonimous ¿Cuales fueron los objetivos de ITIL? Ofrecer un código de buenas prácticas que mejoren la calidad Mejorar la eficiencia y efectividad y reducir riesgos Garantizar el éxito Aumentar la eficiencia en que los objetivos cooperativos son logrados Facilitar una gestión con calidad de los servicios soportados por IT Basarse en la experiencia para la obtención de resultados Que es una best practice? Conjunto de estándares que hacen funcionar mejor el resultado de la industria Conjunto de técnicas revolucionarias que hacen funcionar mejor el resultado de la industria Forma aceptada por la industria de hacer algo que funciona y mejora el resultado Metodologías aceptadas que hacen funcionar mejor el resultado de la industria 3

- 4. Evaluación de Sistemas II parcial Seleccione las caracteristicas de un hacker de sombrero negro (blackhats) Son conocidos como Crackers Son personas que realizan actividades maliciosas o destructivas a través de la Red Son analistas de Seguridad Son personas que trabajan tanto ofensiva como defensivamente El libro de The Business Perspective en ITIL Ofrece ayuda para el logro de los objetivos del negocio y la alineación entre la tecnología el mismo negocio. Ofrece Gestión de la seguridad de la información. Ofrece planificación y seguridad para el logro de los objetivos del negocio y la alineación entre la tecnología el mismo negocio. Ofrece seguridad para el logro de los resultados del negocio y la alineación entre la tecnología el mismo negocio. En la etapa de scanning en base a la información obtenida que herramientas permiten realizar un mapa completo de todos los elementos de red LANsurvevor. LanState. Todas las anteriores. Nexus. FriendlyPing. 4