Tabla de especificaciones para prueba

•

0 j'aime•368 vues

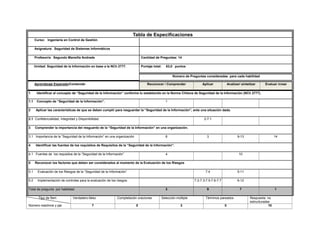

La tabla de especificaciones describe un examen de 14 preguntas sobre seguridad de la información según la Norma Chilena NCh 2777. El examen evaluará 5 aprendizajes esperados relacionados con conceptos de seguridad de la información, características de confidencialidad, integridad y disponibilidad, importancia de la seguridad de la información en organizaciones, fuentes de requisitos de seguridad de la información, y evaluación y controles de riesgos. El puntaje total del examen es 63 puntos y contiene preguntas de respuesta no

Signaler

Partager

Signaler

Partager

Télécharger pour lire hors ligne

Contenu connexe

En vedette

En vedette (20)

Manual de buenas practicas comerciales para el sector de los supermercados

Manual de buenas practicas comerciales para el sector de los supermercados

Ute maria belen hidalgo la estrategia en los emprendimientos sociales_la cult...

Ute maria belen hidalgo la estrategia en los emprendimientos sociales_la cult...

Similaire à Tabla de especificaciones para prueba

GigaTIC 2017 - Más allá del futuro: Negocio, tecnología y robótica. (Abril 2017)

GigaTIC 2017 - Más allá del futuro: Negocio, tecnología y robótica. (Abril 2017)Internet Security Auditors

Taller Comparativo y Diseño de una Política de Seguridad de la Información

Taller Comparativo y Diseño de una Política de Seguridad de la InformaciónDavid Eliseo Martinez Castellanos

Similaire à Tabla de especificaciones para prueba (20)

Opción de grado seminario de profundización en seguridad informática y audit...

Opción de grado seminario de profundización en seguridad informática y audit...

GigaTIC 2017 - Más allá del futuro: Negocio, tecnología y robótica. (Abril 2017)

GigaTIC 2017 - Más allá del futuro: Negocio, tecnología y robótica. (Abril 2017)

Curso Concientización y Evaluación de las PCI DSS_Perú Septiembre 2014

Curso Concientización y Evaluación de las PCI DSS_Perú Septiembre 2014

Soluciones de negocio, seguridad y tecnología para afrontar la protección de ...

Soluciones de negocio, seguridad y tecnología para afrontar la protección de ...

Centros de Operaciones de Seguridad al servicio del negocio

Centros de Operaciones de Seguridad al servicio del negocio

Sample exam information_security_foundation_latin_american_spanish

Sample exam information_security_foundation_latin_american_spanish

Certified Information Security Professional (CISP)

Certified Information Security Professional (CISP)

Taller Comparativo y Diseño de una Política de Seguridad de la Información

Taller Comparativo y Diseño de una Política de Seguridad de la Información

Plus de s_mansilla

Plus de s_mansilla (20)

Memo crítico 5 consideraciones éticas en la evaluación educativa

Memo crítico 5 consideraciones éticas en la evaluación educativa

Memo crítico 4 estrategias de evaluación de los aprendizajes centrados en el ...

Memo crítico 4 estrategias de evaluación de los aprendizajes centrados en el ...

Memo crítico 3 la evaluación educativa, su práctica y otras metáforas

Memo crítico 3 la evaluación educativa, su práctica y otras metáforas

Memo crítico 2 la ética en la evaluación educativa

Memo crítico 2 la ética en la evaluación educativa

Memo crítico 1 etica de la evauación desde un enfoque constructivista

Memo crítico 1 etica de la evauación desde un enfoque constructivista

Formatos tablas de especificaciones modelo sin logo

Formatos tablas de especificaciones modelo sin logo

Tabla de especificaciones para prueba

- 1. Tipo de Ítem Número reactivos y pje Verdadero-falso Completación oraciones Selección múltiple Términos pareados Respuesta no estructuradas 7 0 3 0 10 Tabla de Especificaciones Curso: Ingeniería en Control de Gestión Asignatura: Seguridad de Sistemas Informáticos Profesor/a: Segundo Mansilla Andrade Cantidad de Preguntas: 14 Unidad: Seguridad de la Información en base a la NCh 2777. Puntaje total: 63,0 puntos Número de Preguntas consideradas para cada habilidad Aprendizaje Esperado/Contenido Reconocer / Comprender Aplicar Analizar/ sintetizar Evaluar /crear 1 Identificar el concepto de “Seguridad de la Información” conforme lo establecido en la Norma Chilena de Seguridad de la Información (NCh 2777). 1.1 Concepto de “Seguridad de la Información”. 1 2 Aplicar las características de que se deben cumplir para resguardar la “Seguridad de la Información”, ante una situación dada. 2.1 Confidencialidad, Integridad y Disponibilidad. 2-7.1 3 Comprender la importancia del resguardo de la “Seguridad de la Información” en una organización. 3.1 Importancia de la “Seguridad de la Información” en una organización 8 3 9-13 14 4 Identificar las fuentes de los requisitos de Requisitos de la “Seguridad de la Información”. 4.1 Fuentes de los requisitos de la “Seguridad de la Información” 4 10 5 Reconocer los factores que deben ser considerados al momento de la Evaluación de los Riesgos 5.1 Evaluación de los Riesgos de la “Seguridad de la Información” 7.4 5-11 5.2 Implementación de controles para la evaluación de los riesgos. 7.2-7.3-7.5-7.6-7.7 6-12 Total de pregunta por habilidad 3 9 7 1

- 2. Número de la pregunta 1 Respuesta no estructuradas 2 Respuesta no estructuradas 4 Respuesta no estructuradas 8 Respuesta no estructuradas Elementos que deberán estar presentes en la respuesta y puntaje por cada uno 9 Respuesta no estructuradas 10 Respuesta no estructuradas 11 Respuesta no estructuradas 12 Respuesta no estructuradas 13 Respuesta no estructuradas 14 Respuesta no estructuradas Claves de respuesta Claves de respuesta 1- 2- 3- c 4- 5- b 6- e 7.1- V 7.2- F 7.3- F 7.4- V 7.5- F 7.6- F 7.7- V 8 9 10 11 12 14 14