Seguridad Integral sobre Vídeo IP

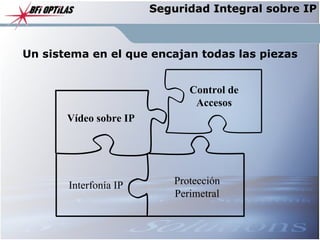

- 1. Seguridad Integral sobre IP Interfonía IP Protección Perimetral Control de Accesos Un sistema en el que encajan todas las piezas Vídeo sobre IP

- 2. Seguridad Integral sobre IP Hacia los sistemas de seguridad sobre IP

- 3. Transmisión Vídeo y Audio Seguridad Integral sobre IP

- 4. El vídeo es el elemento más crítico en cuanto a requerimientos de red altos anchos de banda Esquema básico de la transformación de una señal de vídeo analógico en una señal digital para su envío por una red LAN o WAN y su posterior visionado y grabación . Transformación a formato digital; compresión, codificación y encapsulado IP Transmisión Servidor para visualización, gestión y grabación. Decodificación a señal de vídeo compuesto Seguridad Integral sobre IP Vídeo y audio sobre IP

- 5. Calculemos el ancho de banda necesario para transportar una señal de vídeo digital resultante de una señal analógica PAL, con 720x486 pixels de resolución : Cada pixel necesita dos bytes para definir su posición, color, ... 349.920 pixels 349.920 x 2 = 699.840 bytes = 5.598.720 bits = aprox 5,34 Mb 5,34 Mb x 25 = 133,5 Mb/seg por cada cámara Seguridad Integral sobre IP ¿Por qué es necesario comprimir?

- 6. Digitalización de la imagen

- 7. SEÑAL ORIGINAL MUESTREO A 16 BITS MUESTREO A 8 BITS Con muestreo a más Bits, la señal es más cercana a la original. Calidad de la imagen digitalizada

- 8. QCIF - 176 x 144 PIXELS (Quarter c ommon Intermediate Format) CIF - 352 x 288 PIXELS ( Common Intermediate Format) 2CIF – 352 x 448 PIXELS (Equivelente a 330 líneas de resolución) 4CIF – 704 x 576 PIXELS (Equivalente a 480 líneas de resolución) FULLD1 – 720 x 576 PIXELS (Calidad DVD) Seguridad Integral sobre IP Resolución imagen

- 10. COMPRESIÓN DE IMÁGENES SIN PÉRDIDAS Cuando un conjunto de datos se comprime , se espera que la descompresión subsecuente produzca el dato original exacto. El tipo de esquema de compresión donde los datos comprimidos se descomprimen a su forma original exacta se llama compresión sin pérdidas y e stá desprovisto de pérdidas, o degradaciones de los datos. Se han desarrollado una gran variedad de esquemas de compresión de imágenes sin perdidas. Los más usuales son: codificación de longitud fija, codificación de longitud variable (codificación Huffman y codificación aritmética), codificación de planos de bits, codificación por longitud de series y la codificación predictiva sin pérdidas. Algoritmos de compresión sin pérdidas

- 11. La compresión de imágenes con pérdidas involucran la eliminación de datos de la imagen. Sin embargo, la imagen primero se transforma a otra, y entonces se suprimen partes de ella. Los métodos de transformar y suprimir datos de la imagen son lo que distingue los diferentes esquemas de compresión de imágenes con pérdidas. La gran ventaja de los esquemas de compresión con pérdidas es la característica que tienen de comprimir una imagen con un factor de compresión más alto que los esquemas de compresión sin pérdidas. Se han desarrollado muchos esquemas de compresión de imágenes con pérdidas. Las más importantes son: 1.- Codificación por truncamiento 2.- Codificación predictiva con perdidas 3.- Codificación por transformación Seguridad Integral sobre IP www.seguridad-bfioptilas.es COMPRESIÓN DE IMÁGENES CON PÉRDIDAS

- 14. Transmisión de imágenes completas Seguridad Integral sobre IP www.seguridad-bfioptilas.es COMPRESION MJPEG Un vídeo no es más que una sucesión de imágenes en movimiento. Si comprimimos todas esas imágenes (las del vídeo) en formato JPEG obtendríamos el formato MJPEG o Motion JPG . Con este formato ya se logra una buena compresión con respecto al original. Como el MJPEG es una extensión del estandar JPEG para imágenes sin movimiento, el Motion JPEG es un método de compresión simétrico y típicamente consigue niveles de compresión de 10:1 hasta 50:1. MJPEG sólo elimina redundancia dentro de una imagen y no la redundancia inter-imagen por lo que la compresión obtenida es bastante menor a la que efectuaría un método de compresión que eliminase los dos tipos de redundancia. Otro inconveniente del MJPEG es que el audio no está integrado en el método de compresión. Tutorial – Vídeo sobre IP

- 15. COMPRESION WAVELET La compresión wavelet se caracteriza por grabar cuadros completos y no variaciones. La tecnología wavelet puede comprimir imágenes de color con una relación desde 20:1 hasta 300:1 e imágenes en escala de grises desde 20:1 hasta 50:1 Esta técnica de compresión, al trabajar con la información de un cuadro de imagen completa, evita el efecto mosaico cuando se visualiza la imagen y también proporciona una buena detección del movimiento, dado que el sistema puede comparar la porción más pequeña de información visual actual con la misma porción de pixeles de la imagen anterior, pudiendo determinar un cambio con bastante precisión. Tutorial – Vídeo sobre IP Transmisión de imágenes completas Seguridad Integral sobre IP www.seguridad-bfioptilas.es

- 16. COMPRESIÓN MPEG Partiendo del MJPEG se llegó al nivel MPEG. No se comprimen todas la imágenes tan solo la diferencia entre la imagen de referencia y la siguiente imagen tomada. Distinguimos tres tipos distintos de fotogramas: I, P y B. I Imagen de referencia P analizan diferencias respecto a I B analizan diferencias respecto a P anteriores y posteriores. Actualmente se usan 3 formatos de compresión: MPEG1, MPEG2 y MPEG4. Tutorial – Vídeo sobre IP Transmisión de imágenes completas Seguridad Integral sobre IP www.seguridad-bfioptilas.es

- 17. Transmisión de imágenes completas Seguridad Integral sobre IP www.seguridad-bfioptilas.es MPEG1. La calidad de vídeo que se consigue con este estándar es similar a la de un vídeo VHS. El estándar de compresión de vídeo MPEG-1 (ISO/IEC 11172) fue diseñado para soportar codificación de vídeo para tasas de bits de aproximadamente 1.5 Mbps. MPEG2. Extensión del estándar MPEG1. Calidad DVD. Resolución 704x576. El ancho de banda utilizado varía 2-9Mbps. Alta calidad para un alto ancho de banda. La imagen de referencia I se toma aprox cada 3 imágenes. Tutorial – Vídeo sobre IP

- 19. TABLA COMPARATIVA RESOLUCION, FORMATO DE COMPRESION Y ANCHO DE BANDA Transmisión de imágenes completas Seguridad Integral sobre IP www.seguridad-bfioptilas.es

- 20. Seguridad Integral sobre IP www.seguridad-bfioptilas.es ¿Por qué la cantidad de movimiento en una imagen afecta directamente al ancho de banda necesario para ser transmitida? Los codificadores de vídeo en MPEG no envían imágenes completas, únicamente se envían los cambios existentes entre las imágenes actuales y las anteriores. Con este procedimiento se consigue reducir el ancho de banda necesario para mantener el stream de vídeo. Ancho de banda, calidad de imagen, tiempo de refresco

- 23. ANCHOS DE BANDA PARA MPEG2 Tutorial – Vídeo sobre IP Seguridad Integral sobre IP www.seguridad-bfioptilas.es Ancho de banda, calidad de imagen, tiempo de refresco

- 24. ANCHOS DE BANDA PARA MPEG4 Tutorial – Vídeo sobre IP Seguridad Integral sobre IP www.seguridad-bfioptilas.es Ancho de banda, calidad de imagen, tiempo de refresco Calidad CIF Media < 30% movimiento Media > 30% movimiento Media > 50% movimiento Fps Bit Rate Bit Rate Bit Rate 30fps 512 Kbps 1 Mbps 1.4 Mbps 15fps 384 Kbps 684 Kbps 950 Kbps 10fps 256 Kbps 512 Kbps 716 Kbps 5fps 128 Kbps 256 Kbps 358 Kbps

- 25. www.seguridad-bfioptilas.es ANCHOS DE BANDA PARA MPEG4 Seguridad Integral sobre IP Ancho de banda, calidad de imagen, tiempo de refresco Calidad 4CIF Media < 30% movimiento Media > 30% movimiento Average > 50% motion Fps Bit Rate Bit Rate Bit Rate 30 2.5 Mbps N.D. N.D. 15 1.7 Mbps 3.4 Mbps 4.8 Mbps 10 1.3 Mbps 2.6 Mbps 3.6 Mbps 5 640 Kbps 1.3 Mbps 1.8 Mbps

- 27. Seguridad Integral sobre IP MPEG4 vs MPEG2

- 28. Servidor de vídeo y audio Ethernet Servidor de vídeo y audio Ethernet 8 canales Software de gestión, visualizacion y almacenamiento S 1700e S 1708e nDVR-3.5 Servidor de vídeo y audio Ethernet 12 canales S 1712e Seguridad Integral sobre IP Verint - MPEG-4

- 32. iVolution Video Surveillance Gateway (VSG) iVolution Video over IP Line Card iVolution 4000 Standalone Encoder Digital Networking iVolution Video Surveillance Gateway Lite (VSG-L) Seguridad Integral sobre IP Impath – MPEG2

- 35. SOpTR DOpTR DOpTR OEC L3 WAN 10/100B-T 10/100B-T SM Fiber - 1310nm – 35db link Electrical Electrical Electrical Electrical 10/100B-T NTSC Video Seguridad Integral sobre IP Impath – MPEG2

- 36. Aumento de los sistemas de videovigilancia sobre tecnología IP Desde que en los años 70 aparecería el sistema de grabación nDVR, ha habido un crecimiento exponencial del mercado en los sistemas de seguridad de vídeo sobre IP. El DVR fue el primer paso hacia la migración de los sistemas digitales 100% digital. Actualmente el DVR está presente en el 75% de las nuevas instalaciones. Ahora la tendencia de mercado es que nuestro sistema de seguridad sea 100% digital. Seguridad Integral sobre IP Cambio de tecnología y mentalidad

- 37. Mayores anchos de banda : las redes Ethernet que podemos diseñar actualmente pueden llegar hasta una velocidad de 10Gb. Bajada de precios : el precio de la electrónica de red es un 40% mas bajo que hace 4 años Velocidad de gestión de la información : la electrónica de red ha evolucionada Seguridad Integral sobre IP Factores que favorecen este cambio

- 38. El cableado crece con nuestra instalación. Necesidad de obra civil para cualquier crecimiento. Centro de control dimensionado para un número de cámaras, necesita de una ampliación que a veces conlleva el cambio de matriz a modular. Todo el sistema centralizado, cualquier crecimiento del sistema conlleva un cableado hasta el centro de control Sistema de seguridad tradicional Centralizado Seguridad Integral sobre IP Evolución hacia los sistemas de seguridad distribuidos Centro de control

- 40. Seguridad Integral sobre IP Centro Control SWITCH Sistemas de seguridad aislados Gestión,visualización y grabación vídeo Control Accesos Protección perimetral

- 41. Seguridad Integral sobre IP Integramos en la misma red los diferentes sistemas de seguridad Objetivo : Integración de los diferentes elementos de nuestro sistema de seguridad sobre protocolo IP

- 42. IFS-VT7420 IFS-AR2000 IFS-D1315 Centro de Control ¿ ? Caseta vigilante Cómo transportar todas las señales Seguridad Integral sobre IP Integramos en la misma red los diferentes sistemas de seguridad (fibra óptica)

- 43. Seguridad Integral sobre IP Integramos en la misma red los diferentes sistemas de seguridad (red IP) SWITCH S1700e-T Centro de Control Caseta vigilante SWITCH S1500e-R S1700e-T

- 44. RED DE TRANSMISIÓN DE DATOS “ LA BASE DE UN BUEN SISTEMA” Seguridad Integral sobre IP

- 46. Unicast El servidor atiende una solicitud de información, recibe la petición de datos, procesa los paquetes y comienza a transmitir. Se abre un canal de comunicación por cada solicitud que se realiza. Gran consumo de ancho de banda. Requerimiento de alta velocidad de procesamiento . WAN LAN Multicast Seguridad Integral sobre IP El paquete de video se emite a la red, quien lo distribuye a cuantos clientes lo demanden. El paquete se transmite a todos los equipos de la red Optimización de consumo de ancho de banda Red Ethernet-Base de un buen sistema WAN LAN

- 47. Spanning Tree Protocolo creado para evitar el problema de caminos redundantes. El protocolo STP ( Spanning Tree Protocol) en caso de encontrar en la red varios caminos , negociará con los switches y sólo uno de ellos se usará para transferir el tráfico. Si el camino activo falla, el protocolo STP reconfigurará la red automáticamente y activará uno de los caminos redundantes. Dos caminos redundantes Se negocia uno de los caminos y el otro camino se queda latente En caso de fallo del camino seleccionado se activa uno de los caminos redundantes Seguridad Integral sobre IP Red Ethernet-Base de un buen sistema

- 50. Seguridad Integral sobre IP RED = Tela de Araña Control Accesos

- 52. Seguridad Integral sobre IP WS-CS2950G-24-EI Switch CISCO de 24 puertos Fast Ethernet sobre UTP y dos sobre Fibra Óptica WS-CS3560-8TF Switch CISCO de 24 puertos Fast Ethernet sobre UTP y dos sobre Fibra Óptica

- 54. Control de Accesos ¿Qué es un Control de Accesos?

- 71. Fibra Óptica Seguridad Integral sobre IP Fibra Óptica - IFS

- 73. Seguridad Integral sobre IP Producto - IFS Mini transmisor de vídeo (VT1100) Multiplexor de vídeo (VT7420) Transmisión de vídeo y datos (VT1500)

- 74. Seguridad Integral sobre IP Wireless Soluciones inalámbricas

- 75. Seguridad Integral sobre IP ¿QUE ES UNA SOLUCIÓN INALÁMBRICA? Sistema de comunicación basado en ondas de radiofrecuencia para transmitir datos, sin necesidad de un conexionado físico (cableado). Tutorial – Vídeo sobre IP Soluciones inalámbricas

- 76. www.seguridad-bfioptilas.es Seguridad Integral sobre IP Soluciones inalámbricas OFDM 54 5 Ghz 802.11a DSSS Y OFDM 54 2.4 Ghz 802.11g DSSS 11 2.4 Ghz 802.11b FHSS 2 2.4 Ghz 802.11 MODULACIÓN ANCHO DE BANDA FRECUENCIA ESTÁNDAR

- 77. MODULACIÓN OFDM La modulación OFDM es un nuevo esquema de codificación que ofrece beneficios por encima del espectro ensanchado en disponibilidad de canales y transmisión de datos. La técnica de espectro disperso de OFDM distribuye los datos en un gran número de portadoras que están espaciadas entre sí en distintas frecuencias precisas. Ese espacio evita que los demoduladores vean frecuencias distintas a las suyas propias. La modulación OFDM analiza el canal por el que se va a transmitir la señal para evaluar cuál es el número máximo de puntos que se pueden crear para cada uno de los rangos de frecuencia con el cual se divide la señal. De este modo, maximiza la velocidad de transmisión y minimiza los errores. www.seguridad-bfioptilas.es Seguridad Integral sobre IP Soluciones inalámbricas

- 79. CONCEPTO DE GANANCIA Potencia Salida + Ganancia Antena TX – Perdida del Médio + Ganancia Antena RX Sensitividad del Decoder + Margen www.seguridad-bfioptilas.es Seguridad Integral sobre IP Soluciones Wireless

- 80. SENSITIVIDAD Nivel mínimo de señal en la entrada del receptor/decoder www.seguridad-bfioptilas.es Seguridad Integral sobre IP Soluciones inalámbricas 2.4 GHz Ancho de Banda Sensitividad 1Mbps -94dBm 2Mbps -91dBm 5.5Mbps -87dBm 11Mbps -82dBm 5.3 GHz Ancho de Banda Sensitividad 6Mbps -84dBm 9Mbps -84dBm 12Mbps -83dBm

- 81. RF line-of-sight no es lo mismo que Visual line-of-sight . LINEA DE VISIÓN (LINE OF SIGHT) www.seguridad-bfioptilas.es Seguridad Integral sobre IP Soluciones inalámbricas

- 82. ESPECTRO DE ANTENA DE 8.5 dB El espectro en horizontal es de 75 grados mientras que en vertical el espectro es 60 grados. Distancia de 4 Km en emisión directa. www.seguridad-bfioptilas.es Seguridad Integral sobre IP Soluciones inalámbricas

- 83. ESPECTRO DE ANTENA DE 16 dB El espectro de una antena de 16 dB en horizontal es de 27 grados, pero debido a la forma de la señal, tenemos que tener en cuenta la dirección de enfoque de los dispositivos La distancia es de 8 Km en emisión directa . www.seguridad-bfioptilas.es Seguridad Integral sobre IP Soluciones inalámbricas

- 84. Nodo oculto Nodo 1 RTS CTS TRAMA ACK RTS (reserva radioenlace) CTS (silencia las estaciones vecinas) Trama (transmisión de datos) ACK (Aceptación de trama) En una comunicación wireless no todos los nodos pueden comunicar directamente con el resto de los nodos. Nodo 1 Nodo 2 Nodo 3 En la imagen el nodo 2 puede comunicar con ambos nodos, pero nodo 1 y nodo 3 ya sea por distancia o por obstáculo no pueden comunicar entre ellos. En este ejemplo el nodo 1 es un nodo oculto para el nodo 3 . En esta situación si no usamos un protocolo de transmisión adecuado, pueden estar transmitiendo simultáneamente nodo 1 y nodo 3 colapsando el nodo 2. RTS/CTS es el protocolo de comunicaciones utilizado para evitar el problema del nodo oculto. Nodo 2 www.seguridad-bfioptilas.es Seguridad Integral sobre IP Soluciones inalámbricas

- 85. VENTAJAS DE UNA INSTALACIÓN WIRELESS FRENTE A UNA CABLEADA No siempre las condiciones del terreno o el edificio donde vamos a realizar una instalación, son favorables al cableado de las señales de video y datos, debido a los siguientes costes: • Distancias • Materiales. • Tiempo. • Mano de obra. • Licencia para obra civil (calles, carreteras). En estos casos, los sistemas wireless nos van a permitir ahorrar todos estos costes, cumpliendo las mismas funciones que un sistema cableado. www.seguridad-bfioptilas.es Seguridad Integral sobre IP Soluciones inalámbricas

- 87. Vamos a utilizar las redes inalámbricas como extensiones de las redes ya existentes o, en entornos mas pequeños, como alternativa a las redes de cable. Proporcionan todas las ventajas y características de las tecnologías tradicionales de LAN sin las limitaciones que imponen los cables. Seguridad Integral sobre IP Soluciones inalámbricas

Notes de l'éditeur

- Qué ocurre si surge la necesidad de modificar la ubicación del centro de control?

- La evolución de nuestros sistemas de seguridad hacia un sistema de transmisión IP no consiste en la instalación de grabadores digitales. El cableado hasta el centro de control sigue siendo necesario. Seguimos concentrando todo el sistema en el centro de control lo que conlleva todas las limitaciones comentadas anteriormente.

- Con la aparición de los equipos codificadores, se descentraliza nuestra instalación. Podemos poner un centro de control allí donde lo necesitamos. El crecimiento de nuestra instalación es sencillo y se reducen costes de infraestructura.

- Cómo transportar todas las señales en la caseta vigilante y en los diferentes puestos de gestión

- Nosotros vamos a intentar que la topología de red seleccionada sea en doble anillo o malla. En la topología de doble anillo, podemos comunicar los switches en ambos sentidos y haciendo uso del protocolo spanning tree distribuiremos la carga en cada momento hacia él.

- Con la instalación de fibra óptica conseguimos reducir la tirada de cable drásticamente. La calidad mejora de una forma considerable al mismo tiempo que la inmunidad a interferencias. La fibra óptica nos permite dotar a nuestra instalación de una infraestructura preparada para futuros crecimientos. Tiramos una manguera de suficientes fibras que ante un crecimiento de nuestra instalación sólo necesitamos de la electrónica de fibra. La filosofía del centro de control sigue siendo la misma.

- 1