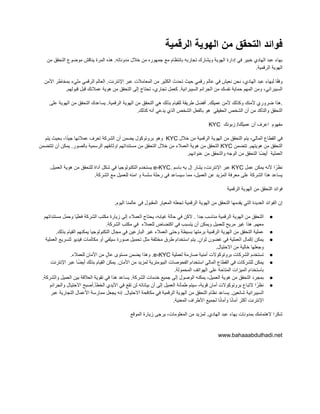

فوائد التحقق من الهوية الرقمية.pdf

- 1. الرقمية الهوية من التحقق فوائد من التحقق موضوع يناقش المرة هذه .مدوناته خالل من جمهوره مع بانتظام تجاربه ويشارك الهوية إدارة في خبير الهادي عبد بهاء .الرقمية الهوية األمن بمخاطر مليء الرقمي العالم .اإلنترنت عبر المعامالت من الكثير تحدث حيث رقمي عالم في نعيش نحن ،الهادي عبد لبهاء اًقوف .قبولهم قبل عمالئك هوية من التحقق إلى تحتاج ،تجاري كعمل .السيبرانية الجرائم من نفسك حماية المهم ومن ،السيبراني على الهوية من التحقق يساعدك .الرقمية الهوية من التحقق هي بذلك للقيام طريقة أفضل .عميلك ألمن وكذلك ألمنك ضروري هذا. .كذلك أنه يدعي الذي الشخص بالفعل هو الحقيقي الشخص أن من والتأكد التحقق مفهوم اعرف أن /عميلك زبونك KYC في القطاع ،المالي يتم التحقق من الهوية الرقمية من خالل KYC وهو بروتوكول يضمن أن الشركة تعرف عمالئها ،اًدجي بحيث يتم التحقق من .هويتهم تتضمن KYC التحقق من هوية العمالء من خالل التحقق من مستنداتهم اوثائقهم الرسمية .بالصور يمكن أن تتتضمن .عنوانهم من والتحقق الوجه من التحقق ًاضأي العملية اًنظر ألنه يمكن عمل KYC عبر ،اإلنترنت يشار إل يه باسم . e-KYC يستخدم التكنولوجيا في شكل أداة للتحقق من هوية .العميل .الشركة مع للعميل امنه و سلسة رحلة في سيساعد مما ،العميل عن المزيد معرفة على الشركة هذا يساعد الرقمية الهوية من التحقق فوائد .اليوم عالمنا في المقبول المعيار تجعله الرقمية الهوية من التحقق يقدمها التي العديدة الفوائد إن ● مستنداتهم وحمل ًايفعل الشركة مكتب زيارة إلى العمالء يحتاج ،غيابه حالة في الكن . جدا مناسب الرقمية الهوية من التحقق .الشركة مكتب في للعمالء اكتضاض في يتسبب أن ويمكن للعميل مريح غير هذا .معهم ● .بذلك القيام يمكنهم التكنولوجيا مجال في البارعين غير العمالء وحتى بسيطة برمتها الرقمية الهوية من التحقق عملية ● العملية لتسريع فيديو مكالمات أو سيلفي صورة تحميل مثل مختلفة طرق استخدام يتم .ٍثوان غضون في العملية إكمال يمكن .االحتيال من خالية وجعلها ● تستخدم الشركات بروتوكوالت أمنية صارمة لعملية e-KYC . وهذا يضمن مستوى ٍعال من األمان .للعمالء ● اإلنترنت عبر ًاضأي بذلك القيام يمكن .األمان من لمزيد البيومترية الفحوصات استخدام المالي القطاع في للشركات يمكن .المحمولة الهواتف على المتاحة الميزات باستخدام ● .والشركة العميل بين العالقة تقوية في هذا يساعد .الشركة خدمات جميع إلى الوصول يمكنه ،العميل هوية من التحقق بمجرد ● والجرائم االحتيال أصبح.الخطأ األيدي في تقع لن بياناته أن إلى العميل طمأنة سيتم ،قوية أمان بروتوكوالت التباع اًنظر عبر التجارية األعمال ممارسة يجعل إنه .االحتيال مكافحة في الرقمية الهوية من التحقق نظام يساعد .شائعين السيبرانية .المعنية األطراف لجميع اًنوأما اًنأما أكثر اإلنترنت الموقع زيارة يرجى ،المعلومات من لمزيد .الهادي عبد بهاء بمدونات الهتمامك شكرا www.bahaaabdulhadi.net