AdministraSistemasFormaCentrosTrabajo

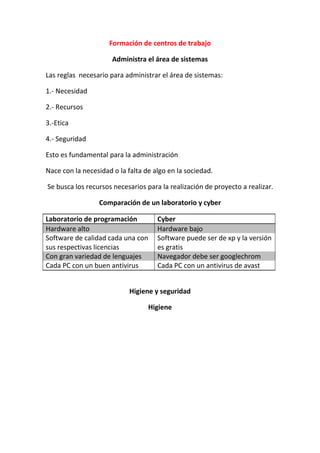

- 1. Formación de centros de trabajo Administra el área de sistemas Las reglas necesario para administrar el área de sistemas: 1.- Necesidad 2.- Recursos 3.-Etica 4.- Seguridad Esto es fundamental para la administración Nace con la necesidad o la falta de algo en la sociedad. Se busca los recursos necesarios para la realización de proyecto a realizar. Comparación de un laboratorio y cyber Laboratorio de programación Cyber Hardware alto Hardware bajo Software de calidad cada una con Software puede ser de xp y la versión sus respectivas licencias es gratis Con gran variedad de lenguajes Navegador debe ser googlechrom Cada PC con un buen antivirus Cada PC con un antivirus de avast Higiene y seguridad Higiene

- 2. Seguridad El área de la informática que se enfoca en la protección de la infraestructura computacional y todo lo relacionado con esta. Para ello existen una serie de estándares, protocolos, métodos, reglas, herramientas y leyes concebidas para minimizar los posibles riesgos a la infraestructura o a la información. La seguridad informática comprende software, bases de datos, metadatos, archivos y todo lo que la organización valore y signifique un riesgo si ésta llega a manos de otras personas. Este tipo de información se conoce como información privilegiada o confidencial. 1. Trasladar Desconectar todo el equipo. Extraer todos los dispositivos. Distancias largas llevar en caja. Trasladar en forma individual. Cables de alimentación no estén sueltos. No correr. 2.- Instalación Seguir instrucciones del fabricante.

- 3. Lugares aptos para instalación y con condiciones buenas. Ambiente agradable. Conexión y desconexión Alimentación correcta. Instrucciones del fabricante. Cable de conexión eléctrica final. Cable de alimentación manipulamos desde el conector y no del cordón. Que la modificación de los cables de alimentación eléctrica sea fácil. Operación Debemos tener en cuenta la seguridad, la secuencia de lo encendido y lo apagado. También tener en cuenta la higiene y la limpieza. No comer en área de trabajo. Seguir las instrucciones del manual. Pasos y recomendaciones para el manejo de CD, papel, etc. CD Sacar con cuidado del estuche. Inserta en la disquetera con cuidado para que no se ralle. No exponer al sol. Tener en un lugar adecuado no en temperaturas altas Papel Ver el lado del papel Tener cuidado para que no se dueble o se manche.