Seguridad Informática - Fundamentos de Criptografia

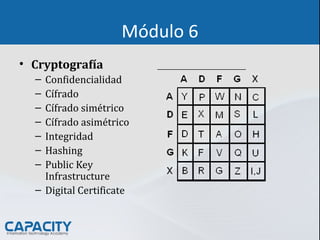

- 1. Módulo 6 • Cryptografía – Confidencialidad – Cífrado – Cífrado simétrico – Cífrado asimétrico – Integridad – Hashing – Public Key Infrastructure – Digital Certificate

- 2. Módulo 6 • Conceptos básicos – Criptología • La Criptología (del griego krypto: 'oculto' y logos: 'discurso') es, tradicionalmente, la disciplina científica que se dedica al estudio de la escritura secreta, es decir, estudia los mensajes que, procesados de cierta manera, se convierten en difíciles o imposibles de leer por entidades no autorizadas.

- 3. Módulo 6 • Conceptos básicos – Criptografía • Criptografía (del griego κρύπτω krypto, «oculto», y γράφως graphos, «escribir», literalmente «escritura oculta») tradicionalmente se ha definido como la parte de la criptología que se ocupa de las técnicas, bien sea aplicadas al arte o la ciencia, que alteran las representaciones lingüísticas de mensajes, mediante técnicas de cifrado y/o codificado, para hacerlos ininteligibles a intrusos (lectores no autorizados) que intercepten esos mensajes. Por tanto el único objetivo de la criptografía era conseguir la confidencialidad de los mensajes. Para ello se diseñaban sistemas de cifrado y códigos

- 4. Módulo 6 • Métodos de cífrados en la antiguedad – Hebreo – ATBASH • Reemplazo de una letra por otra de la misma distancia – Romano – Ceasar’s cipher • Mueve cada letra 3 posiciones hacia delante – Espartano – Scytale – Alemanes WWII • Enigma

- 5. Módulo 6 • Conceptos básicos – Confidencialidad • La confidencialidad es la propiedad de la información. Garantizar que la información es accesible sólo para aquellos autorizados a tener acceso. – Cifrado • El cifrado de información es convertir la data en un formato no legible a un tercero que no conozco el algoritmo de cifrado y la llave secreta.

- 6. Módulo 6 • Conceptos básicos – Algoritmo • Es un conjunto preescrito de instrucciones o reglas bien definidas, ordenadas y finitas que permite realizar una actividad mediante pasos sucesivos que no generen dudas a quien deba realizar dicha actividad. – Llave secreta • Es una variable que se utiliza en junto con el algoritmo para producir el cifrado de la información.

- 7. Módulo 6 • Conceptos básicos – Algoritmos de cifrado simétricos • Utilizando una solo llave secreta • No son escablabes • Son rapidos • No consumen mucho poder de procesamiento – Algoritmos de cifrado asimétricos • Utilizan dos llaves secretas • Consumen mucho poder de procesamiento

- 8. Módulo 6 • Algorítmos simétricos – AES • Key size 128, 192 y 256 bits • Es considerado el más fuerte – DES • Fue un estandar en los 70’s • Key size de 56 bits • No es seguro – 3DES • Consumen mucho procesador • Key size 192 bits – IDEA • International Data Encryption Algorithm • Potentado pero de uso libre – RC4 / RC5 • Ron Rivest • RC = Rivest Cipher • 4 stream / 5 block

- 9. Módulo 6 • Algorítmos asimétricos – RSA • Desarrollado en 1977 por Ron Rivest, Adi Shamir y Len Adleman. • Soporta llaves de tamaño de 2048 bits – Diffie-Hellman • Desarrollado en 1976 por Whitfiled Diffie and Martin Hellman. – El Gamal

- 10. Módulo 6 • Hashing – Md5 (128 bits) • 5eb63bbbe01eeed093cb22bb8f5acdc3 – Sha1 (160 bits) • 2aae6c35c94fcfb415dbe95f408b9ce91ee846ed – Hashing es para mantener la integridad – Encryption es para mantener la confidencialidad – Algoritmos de Hashing • LANMAN / Windows 95 / 98 / ME • NTLM • NTLM v2

- 11. Módulo 6 • Firma Digital (Digital Signature) – Las firmas digital proveen tres servicios: • Authentication • No-repudiation • Integrity – Conceptos previos • Hashing, PKI, Public/Private Key – No-repudiation • Autoria de logs • Firmas digitales

- 12. Módulo 6 • Public Key Infrastructure (PKI) – The Certificate Authority (CA) – The Registration Authority (RA) – The Certificate Revocation List (CRL) – Digital Certificates – A certificate distribution system