Eset infografia-backup

•

0 j'aime•4,633 vues

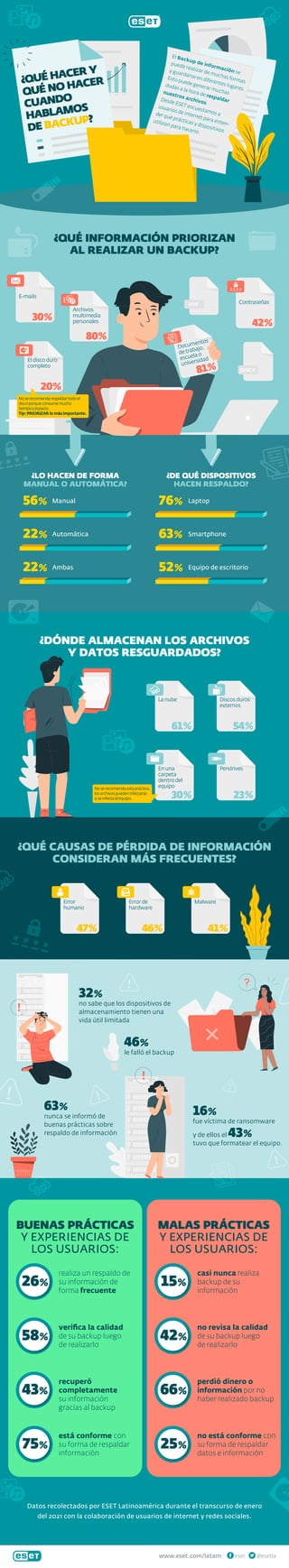

El documento presenta los resultados de una encuesta realizada por ESET en enero de 2021 sobre hábitos de respaldo de datos e información de los usuarios. La mayoría de los encuestados priorizan respaldar documentos de trabajo, escuela o universidad, contraseñas y correos electrónicos. Más de la mitad realizan respaldos de forma manual aunque también usan métodos automáticos. Consideran que las causas más frecuentes de pérdida de información son errores humanos, fallas de hardware y malware.

Signaler

Partager

Signaler

Partager

Télécharger pour lire hors ligne

Recommandé

Recommandé

Contenu connexe

Tendances

Tendances (20)

Open source intelligence y la unión de los mundos virtual y físico

Open source intelligence y la unión de los mundos virtual y físico

Big Data & Analytics for Government - Case Studies

Big Data & Analytics for Government - Case Studies

La información en la Internet de las Cosas y su impacto en los negocios

La información en la Internet de las Cosas y su impacto en los negocios

Digital Forensic: Brief Intro & Research Challenge

Digital Forensic: Brief Intro & Research Challenge

Similaire à Eset infografia-backup

Similaire à Eset infografia-backup (20)

Digipadres: ¿Qué tan seguros están los niños en Internet?

Digipadres: ¿Qué tan seguros están los niños en Internet?

HÁBITOS Y PERCEPCIONES EN CIBERSEGURIDAD Y PRIVACIDAD DE DATOS

HÁBITOS Y PERCEPCIONES EN CIBERSEGURIDAD Y PRIVACIDAD DE DATOS

Plus de ESET Latinoamérica

Plus de ESET Latinoamérica (20)

Dernier

Dernier (12)

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

investigación de los Avances tecnológicos del siglo XXI

investigación de los Avances tecnológicos del siglo XXI

Avances tecnológicos del siglo XXI y ejemplos de estos

Avances tecnológicos del siglo XXI y ejemplos de estos

How to use Redis with MuleSoft. A quick start presentation.

How to use Redis with MuleSoft. A quick start presentation.

Eset infografia-backup

- 1. www.eset.com/latam @esetla eset 81% Documentos detrabajo, escuelao universidad Datos recolectados por ESET Latinoamérica durante el transcurso de enero del 2021 con la colaboración de usuarios de internet y redes sociales. 42% Contraseñas 30% E-mails 20% El disco duro completo 80% Archivos multimedia personales ¿QUÉ HACER Y QUÉ NO HACER CUANDO HABLAMOS DE BACKUP? ¿QUÉ INFORMACIÓN PRIORIZAN AL REALIZAR UN BACKUP? ¿LO HACEN DE FORMA MANUAL O AUTOMÁTICA? ¿DE QUÉ DISPOSITIVOS HACEN RESPALDO? Noserecomiendarespaldartodoel discoporqueconsumemucho tiempoyespacio. Tip: PRIORIZAR lo más importante. Manual 56% Automática 22% Ambas 22% Equipo de escritorio 52% Laptop 76% Smartphone 63% ¿DÓNDE ALMACENAN LOS ARCHIVOS Y DATOS RESGUARDADOS? ¿QUÉ CAUSAS DE PÉRDIDA DE INFORMACIÓN CONSIDERAN MÁS FRECUENTES? 41% Malware 47% Error humano 46% Error de hardware 32% no sabe que los dispositivos de almacenamiento tienen una vida útil limitada 46% le falló el backup 63% nunca se informó de buenas prácticas sobre respaldo de información 16% fue víctima de ransomware y de ellos el 43% tuvo que formatear el equipo. BUENAS PRÁCTICAS Y EXPERIENCIAS DE LOS USUARIOS: MALAS PRÁCTICAS Y EXPERIENCIAS DE LOS USUARIOS: realiza un respaldo de su información de forma frecuente 26% verifica la calidad de su backup luego de realizarlo 58% recuperó completamente su información gracias al backup 43% está conforme con su forma de respaldar información 75% casi nunca realiza backup de su información 15% no revisa la calidad de su backup luego de realizarlo 42% perdió dinero o información por no haber realizado backup 66% no está conforme con su forma de respaldar datos e información 25% 54% Discos duros externos 30% En una carpeta dentro del equipo 23% Pendrives 61% La nube Noserecomiendaestapráctica, losarchivospuedeninfectarse siseinfectaelequipo.