Eset infografia-instagram-final

•

0 j'aime•3,921 vues

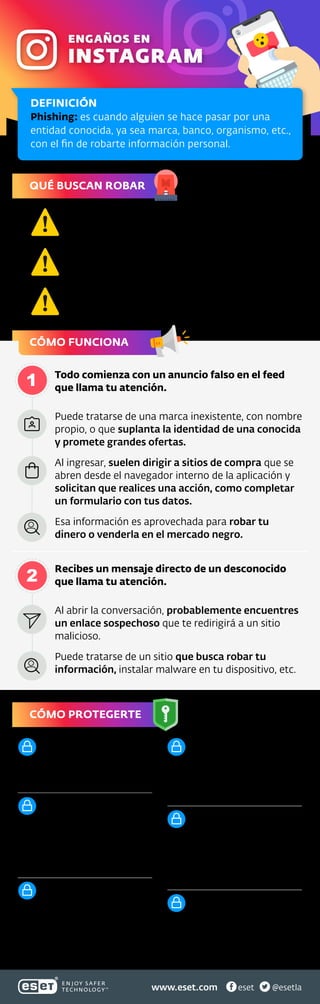

El documento habla sobre el phishing en Instagram, donde los estafadores se hacen pasar por empresas conocidas para robar información personal de los usuarios a través de anuncios falsos. Al hacer clic en los enlaces, los estafadores dirigen a sitios que piden datos como números de tarjetas de crédito o cuentas de servicios. Para protegerse, los usuarios deben dudar de ofertas sospechosas y revisar la fuente y comentarios antes de hacer clic o completar formularios.

Signaler

Partager

Signaler

Partager

Télécharger pour lire hors ligne

Recommandé

Contenu connexe

Tendances

Tendances (20)

Ataques cibernéticos: pasos para evitar el phishing de manera correcta

Ataques cibernéticos: pasos para evitar el phishing de manera correcta

Pc zombie, phishing, spim, spear phishing, ransomware, spam y scam. principal...

Pc zombie, phishing, spim, spear phishing, ransomware, spam y scam. principal...

Similaire à Eset infografia-instagram-final

Similaire à Eset infografia-instagram-final (20)

C:\Documents And Settings\British\Mis Documentos\Tomishi Computacion

C:\Documents And Settings\British\Mis Documentos\Tomishi Computacion

C:\Documents And Settings\British\Mis Documentos\Tomishi Computacion

C:\Documents And Settings\British\Mis Documentos\Tomishi Computacion

Plus de ESET Latinoamérica

Plus de ESET Latinoamérica (20)

Dernier

Dernier (11)

How to use Redis with MuleSoft. A quick start presentation.

How to use Redis with MuleSoft. A quick start presentation.

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

Refrigerador_Inverter_Samsung_Curso_y_Manual_de_Servicio_Español.pdf

Refrigerador_Inverter_Samsung_Curso_y_Manual_de_Servicio_Español.pdf

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Avances tecnológicos del siglo XXI y ejemplos de estos

Avances tecnológicos del siglo XXI y ejemplos de estos

Eset infografia-instagram-final

- 1. Información financiera como números de tarjeta de crédito y número de seguridad, clave de acceso a homebanking. Nombre de usuario de cuentas de servicios como Netflix, Facebook u otra red social. Datos personales como número de teléfono, dirección de correo, entre otros. QUÉ BUSCAN ROBAR CÓMO FUNCIONA INSTAGRAM ENGAÑOS EN DEFINICIÓN Phishing: es cuando alguien se hace pasar por una entidad conocida, ya sea marca, banco, organismo, etc., con el fin de robarte información personal. Todo comienza con un anuncio falso en el feed que llama tu atención. Puede tratarse de una marca inexistente, con nombre propio, o que suplanta la identidad de una conocida y promete grandes ofertas. Al ingresar, suelen dirigir a sitios de compra que se abren desde el navegador interno de la aplicación y solicitan que realices una acción, como completar un formulario con tus datos. Esa información es aprovechada para robar tu dinero o venderla en el mercado negro. CÓMO PROTEGERTE No creas en la veracidad de todo lo que ves en el feed o los mensajes que recibes. Presta atención a ofertas tentadoras que no provengan de fuentes confiables y mira quién es el emisor si recibes un mensaje directo. Incluso si la fuente del anuncio parece confiable, ingresa por otra vía al sitio oficial de la empresa que pareciera haberlo compartido. Si el anuncio publicado tiene comentarios habilitados, revisa las opiniones de otros usuarios. Si tienes dudas sobre la veracidad del anuncio o el mensaje directo, no hagas clic en los enlaces y tampoco los compartas. Si hiciste clic, no descargues ni instales nada ni completes formularios con información personal. www.eset.com @esetlaeset Recibes un mensaje directo de un desconocido que llama tu atención. Al abrir la conversación, probablemente encuentres un enlace sospechoso que te redirigirá a un sitio malicioso. Puede tratarse de un sitio que busca robar tu información, instalar malware en tu dispositivo, etc. 1 2