Eset infografia-reporte-seguridad-mx

•

0 j'aime•617 vues

Eset infografia-reporte-seguridad-mx

Signaler

Partager

Signaler

Partager

Télécharger pour lire hors ligne

Recommandé

Recommandé

Contenu connexe

Tendances

Tendances (20)

El estado de la seguridad de las empresas en México

El estado de la seguridad de las empresas en México

Seguridad en la transformación digital de los servicios financieros Julio C...

Seguridad en la transformación digital de los servicios financieros Julio C...

Actualizar antivirus avg internet security 2011 sin conexion a internet

Actualizar antivirus avg internet security 2011 sin conexion a internet

[Infografía] Encuesta sobre seguridad de información 2014 - Perú![[Infografía] Encuesta sobre seguridad de información 2014 - Perú](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[Infografía] Encuesta sobre seguridad de información 2014 - Perú](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[Infografía] Encuesta sobre seguridad de información 2014 - Perú

[Infografia] GISS 2014 - Encuesta mundial sobre seguridad de información![[Infografia] GISS 2014 - Encuesta mundial sobre seguridad de información](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[Infografia] GISS 2014 - Encuesta mundial sobre seguridad de información](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[Infografia] GISS 2014 - Encuesta mundial sobre seguridad de información

LAS AMENAZAS INTERNAS Y SU IMPACTO EN SEGURIDAD DE DATOS

LAS AMENAZAS INTERNAS Y SU IMPACTO EN SEGURIDAD DE DATOS

Similaire à Eset infografia-reporte-seguridad-mx

Similaire à Eset infografia-reporte-seguridad-mx (18)

Estado de la seguridad en las grandes empresas de Latinoamérica

Estado de la seguridad en las grandes empresas de Latinoamérica

Estado de la Seguridad en las PyMEs de Latinoamérica

Estado de la Seguridad en las PyMEs de Latinoamérica

Presentación encuesta sobre confianza digital en las empresas (octubre 2017)

Presentación encuesta sobre confianza digital en las empresas (octubre 2017)

Balance y prevencion de riesgos en el uso de la tecnologia

Balance y prevencion de riesgos en el uso de la tecnologia

HÁBITOS Y PERCEPCIONES EN CIBERSEGURIDAD Y PRIVACIDAD DE DATOS

HÁBITOS Y PERCEPCIONES EN CIBERSEGURIDAD Y PRIVACIDAD DE DATOS

Encuesta Global de Seguridad de la Información 2014

Encuesta Global de Seguridad de la Información 2014

Curso: Control de acceso y seguridad: 05 Gestión de riesgos 2

Curso: Control de acceso y seguridad: 05 Gestión de riesgos 2

Plus de ESET Latinoamérica

Plus de ESET Latinoamérica (20)

Dernier

Dernier (12)

investigación de los Avances tecnológicos del siglo XXI

investigación de los Avances tecnológicos del siglo XXI

How to use Redis with MuleSoft. A quick start presentation.

How to use Redis with MuleSoft. A quick start presentation.

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

Avances tecnológicos del siglo XXI y ejemplos de estos

Avances tecnológicos del siglo XXI y ejemplos de estos

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Eset infografia-reporte-seguridad-mx

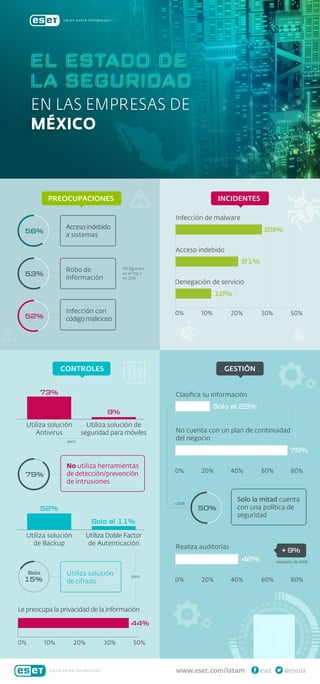

- 1. EN LAS EMPRESAS DE MÉXICO EL ESTADO DE LA SEGURIDAD Accesoindebido a sistemas 56% 53% 52% No utiliza herramientas de detección/prevención de intrusiones 79% 50% Robo de información Infección con códigomalicioso No figuraba en el Top 3 en 2018 PREOCUPACIONES INCIDENTES CONTROLES GESTIÓN 0% 10% 20% 30% 50% Infección de malware Acceso indebido Denegación de servicio 29% 21% 12% 0% 20% 40% 60% 80% Clasifica su información No cuenta con un plan de continuidad del negocio Solo la mitad cuenta con una política de seguridad Solo el 23% 75% 0% 20% 40% 60% 80% Realiza auditorías 42% Utiliza solución Antivirus 73% Utiliza solución de seguridad para móviles pero 9% Utiliza solución de cifrado Solo 15% pero =2018 Utiliza solución de Backup 52% Utiliza Doble Factor de Autenticación Solo el 11% 0% 10% 20% 30% 50% 44% Le preocupa la privacidad de la información + 9% respecto de 2018 www.eset.com/latam @esetlaeset