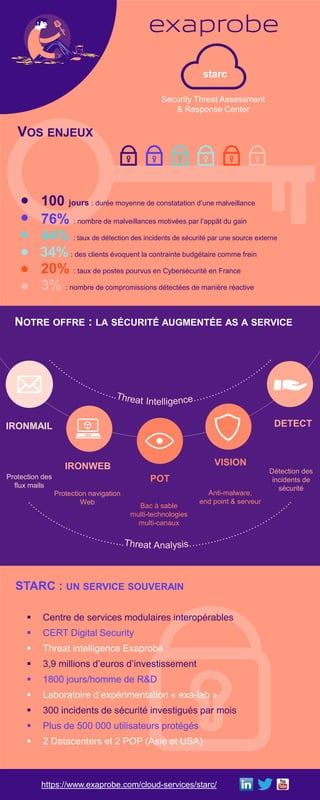

Infographie starc - sécurité as a service

•

0 j'aime•54 vues

Centre de service de sécurité en mode cloud souverain

Signaler

Partager

Signaler

Partager

Télécharger pour lire hors ligne

Recommandé

Comment établir la cartographie des risques? PIlar Saenz de Ormijana, Alger l...

Comment établir la cartographie des risques? PIlar Saenz de Ormijana, Alger l...Support for Improvement in Governance and Management SIGMA

Recommandé

Comment établir la cartographie des risques? PIlar Saenz de Ormijana, Alger l...

Comment établir la cartographie des risques? PIlar Saenz de Ormijana, Alger l...Support for Improvement in Governance and Management SIGMA

Contenu connexe

Similaire à Infographie starc - sécurité as a service

Similaire à Infographie starc - sécurité as a service (20)

Test d’intrusion dans le cadre du cycle de développement (Vumetric)

Test d’intrusion dans le cadre du cycle de développement (Vumetric)

earlegal#7 - Sécurité informatique : entre obligations et opportunités. Comm...

earlegal#7 - Sécurité informatique : entre obligations et opportunités. Comm...

Competitic sécurite informatique - numerique en entreprise

Competitic sécurite informatique - numerique en entreprise

Sortir des sentiers battus: les TI et l’entreprise s’unissent pour innover

Sortir des sentiers battus: les TI et l’entreprise s’unissent pour innover

La lutte contre la cybercriminalite : Responsabilite et role du CI-CERT

La lutte contre la cybercriminalite : Responsabilite et role du CI-CERT

Extr4.0rdinaire cybersécurité : présentation des intervenants

Extr4.0rdinaire cybersécurité : présentation des intervenants

Drupal, les hackers, la sécurité & les (très) grands comptes

Drupal, les hackers, la sécurité & les (très) grands comptes

[Webinar] Cybersécurité : risques et ressources pour les startups @DGE ![[Webinar] Cybersécurité : risques et ressources pour les startups @DGE](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[Webinar] Cybersécurité : risques et ressources pour les startups @DGE](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[Webinar] Cybersécurité : risques et ressources pour les startups @DGE

AXIS ACIC protection perimetrique de sites sensibles

AXIS ACIC protection perimetrique de sites sensibles

Gestion des incidents de sécurité : de la réactivité à la proactivité

Gestion des incidents de sécurité : de la réactivité à la proactivité

Cybersécurité : quels enjeux techniques et sociétaux ? Séminaire 11 & 12/3/2015

Cybersécurité : quels enjeux techniques et sociétaux ? Séminaire 11 & 12/3/2015

Plus de Exaprobe

Plus de Exaprobe (6)

Infographie starc - sécurité as a service

- 1. Security Threat Assessment & Response Center NOTRE OFFRE : LA SÉCURITÉ AUGMENTÉE AS A SERVICE 100 jours : durée moyenne de constatation d’une malveillance 76% : nombre de malveillances motivées par l’appât du gain 44% : taux de détection des incidents de sécurité par une source externe 20% : taux de postes pourvus en Cybersécurité en France 34%: des clients évoquent la contrainte budgétaire comme frein 3% : nombre de compromissions détectées de manière réactive IRONMAIL IRONWEB POT VISION DETECT Centre de services modulaires interopérables CERT Digital Security Threat intelligence Exaprobe 3,9 millions d’euros d’investissement 1800 jours/homme de R&D Laboratoire d’expérimentation « exa-lab » 300 incidents de sécurité investigués par mois Plus de 500 000 utilisateurs protégés 2 Datacenters et 2 POP (Asie et USA) Protection des flux mails Protection navigation Web Bac à sable multi-technologies multi-canaux Anti-malware, end point & serveur Détection des incidents de sécurité https://www.exaprobe.com/cloud-services/starc/ VOS ENJEUX STARC : UN SERVICE SOUVERAIN starc