Sa data analyst

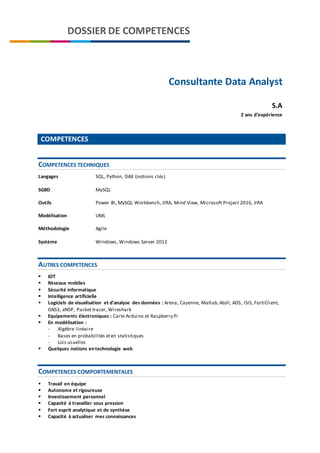

- 1. DOSSIER DE COMPETENCES Consultante Data Analyst S.A 2 ans d’expérience COMPETENCES COMPETENCES TECHNIQUES Langages SQL, Python, DAX (notions clés) SGBD MySQL Outils Power BI, MySQL Workbench, JIRA, Mind View, Microsoft Project 2016, JIRA Modélisation UML Méthodologie Agile Système Windows, Windows Server 2012 AUTRES COMPETENCES IOT Réseaux mobiles Sécurité informatique Intelligence artificielle Logiciels de visualisation et d’analyse des données : Arena, Cayenne, Matlab,Atoll, ADS, ISIS, FortiClient, GNS3, eNSP, Packet tracer, Wireshark Equipements électroniques : Carte Arduino et Raspberry Pi En modélisation : - Algèbre linéaire - Bases en probabilités eten statistiques - Lois usuelles Quelques notions en technologie web COMPETENCES COMPORTEMENTALES Travail en équipe Autonome et rigoureuse Investissement personnel Capacité à travailler sous pression Fort esprit analytique et de synthèse Capacité à actualiser mes connaissances

- 2. DOSSIER DE COMPETENCES | CONSULTANTE DATA ANALYST 2/4 FORMATION 2019 : Ingénierie en télécommunications et réseaux Autres Formations : Février 2021 – formation Gestion de Projet. Février 2021 – formation Microsoft Project Février 2021 - Formation Tests et mise en service Février 2021 – Formation Microsoft Power Bi Janvier 2021 – Février 2021 - Formation Python Décembre 2020 Janvier 2021 – Formation Anglais REFERENCES PROJETS JPARTNERS JUILLET 2020 - FEVRIER 2021 PROJET : - Compléter et mettre à jour lecahier de chargeselon lebesoin clientet l’application RFID réalisépar le développeur - Rédiger un cahier de test et afficher le résultat des tests DOMAINE D’INTERVENTION : Etablir un plan de tests : - Assurer un travail depréparation et d’analyse - Etablir une stratégie - Planifier les opérations - Elaborer les outils detests Exécuter la recette, afficher et analyser lerésultat des tests et rédiger des rapports Détecter les anomalies et les dysfonctionnements : - Assurer que l’application RFID correspond au cahier des charges,qu’elle ne détériore pas le système d’information et qu’elle est utilisablesur tous les cas d’utilisation - Transmettre les anomalies détectées au développeur informatiquechargé des corrections ENVIRONNEMENT TECHNIQUE : MicrosoftExcel, bluestacks,JIRA JPARTNERS DECEMBRE 2019 –JUIN 2020 PROJET : - Bouygues Telecom - Mettre en place un tableau de bord affichant le budget consommé versus le budget réel

- 3. DOSSIER DE COMPETENCES | CONSULTANTE DATA ANALYST 3/4 DOMAINE D’INTERVENTION : Identifier,qualifier etvalider les besoins declient Rédiger les spécificationstechniques et fonctionnelles détaillées Importer les données, définir les relations etimplémenter les calculsdans Power BI Modéliser les solutions deData visualisation adaptées Concevoir et formater les tableaux de bord Power BI Réaliser des Dashboards sousPower BI Contrôler la qualitédes données Apporter une solution répondantà la problématique du client ENVIRONNEMENT TECHNIQUE : Power BI ENIG JANVIER 2019-NOVEMBRE 2019 Consultante en modélisation et analyse de données PROJET : Modélisation et simulation d’un processus d’authentification des personnes pour un système informatique DOMAINE D’INTERVENTION : Etude approfondiesur lephénomène de la criminalitéélectronique Etude détailléesur les différents types d’infractions : Infractions contrela confidentialité,l’intégritéet la disponibilitédes données Infractions informatiques Infractions serapportantau contenu Identifier les règles de protection contre lecrime électronique Conception des systèmes à événements discrets Analysedu processus demodélisation Analysedu processus desimulation des événements discrets La surveillancedes écarts entre les objectifs prévisionnels etles objectifs réalisés Réalisation d’un modèle à événements discrets d’un système informatique Modéliser et simuler leprocessus d’authentification Analyser et évaluer les résultats et les rapports obtenus Contrôler leflux de données Vérifier la légitimitéd’accès faite par une entité à une ressourceen fonction d’un temps estimé et du temps réel Définir l’actecriminel Réaliser l’investigation decrimeélectronique dans ce système informatique Identifier les auteurs d’infraction ENVIRONNEMENT TECHNIQUE : Arena, SimEvents SRTM AOUT 2018 Stage ingénieur PROJET : Simulation de la topologie du réseau de la société sous GNS3

- 4. DOSSIER DE COMPETENCES | CONSULTANTE DATA ANALYST 4/4 DOMAINE D’INTERVENTION : Déterminer les spécificationstechniques Modéliser l’architecturedu réseau de la société Configurer les composants et exécuter lemodèle Sécuriser lemodèle en configurantles protocoles IPSec et VPN Visualiser etanalyser les résultats Vérifier la validitéde configuration ENVIRONNEMENT TECHNIQUE : GNS3 TT JUILLET 2017 Stage ouvrier DOMAINE D’INTERVENTION : Identifier l’unité de gestion d’abonnées : structure et fonction Câblage,connexion, transfertet résiliation des lignes téléphoniques au répartiteur général Mesurer et tester des lignes dérangées Assimiler l’architecturedu réseau GSM Miseen serviced’une ligneADSL