Memoire master ii

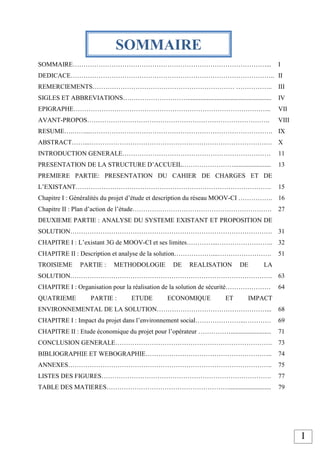

- 1. SOMMAIRE………………………………………………………………………………... I DEDICACE………………………………………………………………………………….. II REMERCIEMENTS………………………………………………………… …………….. III SIGLES ET ABBREVIATIONS………………………….................................................... IV EPIGRAPHE……………………………………………………………………………….. VII AVANT-PROPOS…………………………………………………………………………. VIII RESUME….……...…………………………………………………………………………. IX ABSTRACT……...…………………………………………………………………………. X INTRODUCTION GENERALE…………………………………………………………… 11 PRESENTATION DE LA STRUCTURE D’ACCUEIL……………………....................... 13 PREMIERE PARTIE: PRESENTATION DU CAHIER DE CHARGES ET DE L’EXISTANT………………………………………………………………………………. 15 Chapitre I : Généralités du projet d’étude et description du réseau MOOV-CI ……………. 16 Chapitre II : Plan d’action de l’étude………….……………………………………………. 27 DEUXIEME PARTIE : ANALYSE DU SYSTEME EXISTANT ET PROPOSITION DE SOLUTION…………………………………………………………………………………. 31 CHAPITRE I : L’existant 3G de MOOV-CI et ses limites…………...…………………….. 32 CHAPITRE II : Description et analyse de la solution………………...……………………. 51 TROISIEME PARTIE : METHODOLOGIE DE REALISATION DE LA SOLUTION…………………………………………………………………………………. 63 CHAPITRE I : Organisation pour la réalisation de la solution de sécurité………………… 64 QUATRIEME PARTIE : ETUDE ECONOMIQUE ET IMPACT ENVIRONNEMENTAL DE LA SOLUTION……………………………………………... 68 CHAPITRE I : Impact du projet dans l’environnement social…………………...………… 69 CHAPITRE II : Etude économique du projet pour l’opérateur ……………......................... 71 CONCLUSION GENERALE………………………………………………………………. 73 BIBLIOGRAPHIE ET WEBOGRAPHIE………………………………………………….. 74 ANNEXES………………………………………………………………………………….. 75 LISTES DES FIGURES……………………………………………………………………. 77 TABLE DES MATIERES………………………………………………….......................... 79 I SOMMAIRE

- 2. Je dédie ce mémoire de fin de cycle de Master Professionnelle, A DIEU, qui n’a cessé ardemment de me conduire lors de cette étude. DEDICACE II

- 3. Aucune étude, aussi sérieuse soit-elle ne peut se faire sans l’appui d’une tierce personne. Ainsi nous remercons ceux qui ont contribué à la réalisation de ce mémoire, notamment: -M. FOFANA, Directeur de l’Institut Supérieur de Technologie des Travailleurs du GROUPE ECOLES D’INGENIEURS HETEC; -M. AGBISSI JEAN PAUL, Ingénieur en Télécommunication, Adjoint au chef du Service de l’Informatique de la Documentation et des Archives de la DGTTC (Direction Générale des Transports Terrestres et de la Circulation), Enseignant au GROUPE ECOLES D’INGENIEURS HETEC, qui a été mon encadreur pédagogique; - A M. KOUAME KONAN HUBERT mon père, Mme KOUAME Née ZOUZOU N’GUESSAN ROSALIE ma mère qui ne se sont jamais lassés de me soutenir, ainsi qu’à mon épouse LOUA Sahon Mariette et mes sœurs Kouamé Victoria et Kouamé Désirée, qui m’ont prodigué de sages conseils et, grâce à qui ce rapport a pu être réalisé. REMERCIEMENTS III

- 4. A ADSL…………………………………….. AuC………………………………………. B BG………………………………………… BICC……………………………………… BSC……………………………………….. BTS………………………………………... C CCBS……………………………………… COPS……………………………………… CS…………………………………………. CSCF……………………………………… E EIR………………………………………… ETSI……………………………………….. G GGSN……………………………………… GPRS………………………………………. GSM………………………………………... H HLR………………………………………… HSS…………………………………………. I Asynchronous Digital Subscriber Line Authentication Center Border Gateway Bearer Independant Call Control Base Station Controller Base Transceiver Station Compilation of Call to Busy Subscriber Common Open Policy Service Circuit Switched Call Session Control Function Equipment Identifier Register European Telecommunications Standards Institute Gateway GPRS Node General Packet Radio Service Global System for Mobile Communications Home Location Register Home Subscriber Server SIGLES ET ABREVIATIONS IV

- 5. IETF………………………………………… IMS………………………………………….. INC…………………………………………... IP……………………………………………... ISDN………………………………………….. ISC……………………………………………. ITU……………………………………………. I-CSCF……………………………………….. M MAP…………………………………………… MEGACO…………………………………….. MSC…………………………………………… MG…………………………………………….. MGC…………………………………………… MGCF…………………………………………. MGCP…………………………………………. MGW…………………………………………... MRFC………………………………………….. N NGN……………………………………………. O OMC…………………………………………… OSA/Parlay……………………………………. P PLMN………………………………………….. PSTN…………………………………………... PS………………………………………………. P-CSCF………………………………………... Internet Engineering Task Force IP Multimedia Subsystem IP Network Controller Internet Protocol Integrated Services Digital Network IMS Service Control International Telecommunication Union Interrogation-Call Session Control Function Mobile Application Part MEdia Gateway COntrol Mobile Switching Center Media Gateway Media Gateway Controller Media Gateway Control Function Media Gateway Control Protocol Media GateWay Multimedia resource Function Controller Next Generation Protocol Operating Maintenance Center Open Service Architecture Public Land Mobile Network Public Switched Telephone Network Packet Switched Proxy-Call Session Control Function V

- 6. R RNC……………………………………………. RTC……………………………………………. S SGSN………………………………………….. SMSC…………………………………………. SIP……………………………………………… SIP-T…………………………………………… SS7……………………………………………… SS7Gw………………………………………….. SeGW…………………………………………… S-CSCF…………………………………………. T TDM……………………………………………. TMN……………………………………………. U UE……………………………………………….. UIT………………………………………………. UMTS…………………………………………… V VLR……………………………………………... VoIP……………………………………………... VPN……………………………………………... Radio Network Controller Réseau Téléphonique Commuté Serving GPRS Support Node Serving MSC Session Initiation Protocol SIP-Telephony Signaling System N°7 SS7 Gateway Security Gateway Services-Call Session Control Function Time Division Multiplexing Telecommunication Management Network User Equipment Union International des Telecommunications Universal Mobile Telecommunication System Visitor Location Register Voice over IP Virtual Private Network VI

- 7. « Si vous regardez ce qu’il y a derrière la prospérité des nations, vous trouverez l’information ; derrière la pauvreté des nations, vous trouverez l’absence d’information. Si l’on veut un développement durable, une société civile saine et une véritable production intellectuelle, l’information est véritablement ce qui est nécessaire à tous les besoins. » Noah SAMARA, Fondateur de WorldSpace (réseau de télécommunications par satellite). « Les équipements et les services de télécommunications sont non seulement le produit de la croissance économique, mais aussi une condition au développement. » Union Internationale de Télécommunications, XIIe Conférence de plénipotentiaires (Nairobi, 1982). « Fidèles à notre stratégie, qui n’attaque que rarement les marchés par les prix, nous visons une montée en gamme avec des offres mêlant téléphonie fixe, mobile et Internet haut débit. » Marc RENNARD Directeur exécutif international Afrique-Moyen Orient-Asie d’Orange ; in INTERVIEW de Jeuneafrique.com, le 17/11/2009 à 17h03mn. EPIGRAPHE VII

- 8. La convergence fixe-mobile-internet est pour l’opérateur la possibilité de fédérer les technologies d’accès pour tous les services voix ou données où l’abonnée pourra donc disposer de plusieurs terminaux (mobiles ou fixes) et partir d’un seul abonnement accède à ses services de voix ou données. La question de la sécurité dans une architecture de réseaux convergeant est donc cruciale afin de garantir la confidentialité, l’intégrité, l’authentification et la non-répudiation des données. Le système ivoirien concernant la téléphonie fixe, mobile et l’internet reste en grande partie évolutif tel, le passage de la 3G à la 4G, un déploiement quasi-total sur le territoire de l’accès à l’internet. Néanmoins, ce système existant reste bien souvent insuffisant au niveau sécuritaire et doit évoluer vers un système mieux sécurisée afin d’apporter de meilleurs services aux abonnés. Notre étude du plan sécuritaire de la convergence fixe mobile internet s’intéressera a l’Architecture IMS (IP Multimedia Subsystem). La mise en œuvre de la sécurité de telle architecture nécessite un certain nombre de prérogatives autant de la part de l’autorité de régulation que des opérateurs de téléphonie mobile. La réalisation du projet de sécurité du réseau de convergence fixe mobile internet devra suivre des mesures dictées par l’ARTCI (Autorité de Régulation Télécommunications en Côte d’Ivoire). Nonobstant cela, la mise en place de la sécurité au niveau de l’opérateur se fera en se basant sur l’IP Multimedia Subsystem, plate forme permettant la convergence fixe mobile. Cette solution de sécurité du réseau de convergence présente un grand intérêt tant au niveau du chiffre d’affaire de l’opérateur ce qui motive l’idée de procéder à une étude approfondie. AVANT-PROPOS VIII

- 9. La convergence fixe-mobile se définit comme une intégration de capacités de réseau et capacités de services qui permettent à un usager d’accéder de façon optimale à un ensemble de services (appels, internet et les services multimédias) à partir d’un seul et unique numéro pour son fixe et son mobile. Notre étude se fera précisément sur la sécurité de la convergence fixe-mobile pour un opérateur de télécommunication. En effet, la compagnie de télécommunication veut offrir une large gamme d’applications de grande taille en profitant des avantages des lignes fixes mieux adaptés pour le transport IP pour des abonnés qui profitent de leurs services fixe et au service mobile via cet réseau de convergence de tout IP. Nous effectuerons une étude de la sécurité de la convergence fixe-mobile-internet du sous-système IP Multimedia Subsystem appliqué au cas d’une compagnie de télécommunication MOOV-CI, ainsi nous aurons besoin de suivre les étapes suivantes : l’établissement des objectifs, la présentation de l’existant et les limites, la proposition et l’implémentation de la solution sécurisée, et finalement une étude économique de la réalisation de l’étude. RESUME IX

- 10. The Fixed Convergence Mobile defines itself like an integration of capacities of network and capacities of services, allowing a user to reach in an optimal way a set of services (calls, internet and the multimedia services) from one only and same number for his fixed and his mobile. Our study will be precisely on the Security of Fixed-Mobile Convergence for a telecommunication operator. The telecommunication company wants to offer a wide range of large-scale applications by taking advantage of fixed lines better adapted for IP transport,theirs subscribers taking advantage of their fixed services and to the mobile service via this IP convergence network. We will do a survey of Security of Fixed Convergence Mobile IP Multimedia Subsystem applied to the case of telecommunication company MOOV-CI, so we will need to follow the following steps: the establishment of the objectives, the presentation of the existent and its limits, the proposition and the realization of solution, and finally an financial survey of realization. ABSTRACT X

- 11. 11 Les réseaux radioélectriques qui sont destinés aux communications personnelles et professionnelles sont en perpétuelle mutation, les premières notions de téléphonie cellulaire sont apparues à la fin des années 80 avec la commercialisation de Radiocom2000.Dès les années 90, la technologie Global System for Mobile Communications (GSM) s'impose rapidement et compte plus de trois milliards d'utilisateurs à travers le monde. Les technologies cellulaires évoluent par la suite avec le transport de données grâce à des normes comme le General Packet Radio Service (GPRS) et l'Universal Mobile Telecommunications System (UMTS), et pour une simplification du réseau et plus de flexibilité les réseaux UMTS vont migrer vers des plate formes de convergence de tout IP de types NGN (Next Generation Network), en vue d’offrir en permanence à l’abonnée tous les services de la voix ou des données.Le besoin fut né de fédérer les Technologies d’Accès dont l’idée de la convergence fixe-mobile-internet. Cette convergence garantit les services comme l’accès permanent, le téléchargement systématique, l’auto configuration, les applications en temps réel, et une QoS1 de bout en bout. Le modèle choisi à être intégré à l’UMTS pour la convergence est l’Architecture IP Multimedia Subsystem (IMS). L’architecture de convergence IMS permet une implémentation standardisée de SIP (Session Initiation Protocol) fonctionnent sur les protocoles standards IP (IPv4 et IPv6).Il est donc cruciale pour nous d’étudier la sécurité de cette plateforme base sur le protocole IP qui est confrontée à de nombreuses menaces. Quels outils permettent-ils une Architecture de convergence fixe mobile internet IMS en gardant la confidentialité, l’intégrité, l’authentification et la non-répudiation des données ? Ainsi au terme de notre formation de Master des Systèmes Réseaux Télécommunications au sein du GROUPE HETEC, nous présentons comme thème de mémoire de fin de cycle « L’ETUDE DE LA SECURITE DANS LA PLATE-FORME DE CONVERGENCE FIXE- MOBILE-INTERNET L’IP MULTIMEDIA SUBSYSTEM : CAS DE MOOVCI». Au cours de notre développement nous tenterons de répondre aux différentes questions soulevées par ce thème, qui sont entre autres : - A quel besoin réponds la sécurité dans une plate-forme de convergence fixe mobile pour un opérateur de téléphonie? -L'évolution de la téléphonie mobile actuelle en Côte d’Ivoire est-elle favorable à une telle implémentation? -Comment peut-on réaliser la sécurité d’une plate-forme de convergence fixe mobile dans une architecture IMS ? INTRODUCTION GENERALE 1. QoS : Quality of Service

- 12. 12 -En quoi les opérateurs de Télécommunication sont-ils concernés par une telle implémentation? L’objectif visé dans l’étude de ce projet sera de montrer aux opérateurs de téléphonie mobile et fixe en évolution dans les réseaux de troisième génération que la sécurité dans les réseaux de convergence fixe-mobile est un aspect très important à considérer afin de garantir l’intégrité et la confidentialité des données pour un passage meilleur des services fixe et mobile vers le Tout IP. Le plan de notre travail suit ces différentes parties: - La schéma directeur ; -L’analyse de la sécurité du système existant et proposition de la solution ; -La méthodologie de réalisation de la solution sécurisée; -L’étude économique et l’impact environnemental de la mise en place de la sécurité dans l’architecture convergence fixe-mobile.

- 13. 13 Présentation de la structure d’accueil I) Historique et activités RG-TECHNOLOGIES CI est une structure de droit ivoirien créée en Janvier 2008 et spécialisé dans les déploiements de Réseaux de Télécommunications dont l’activité principale est la fourniture et l’installation de pylônes, shelters et accessoires de télécommunications. Elle a en très peu de temps conquis le marché important du secteur des télécommunications en Côte d’Ivoire, grâce au dynamisme de ses dirigeants, à la compétence et au professionnalisme de son personnel. RG-TECHNOLOGIES est présente dans la sous-région: RG-TECHNOLOGIES .SN à Dakar RG-TECHNOLOGIES. Guinée Conakry En grande partie RG-TECHNOLOGIES est spécialisé aussi dans les domaines suivants : Câblage informatique protection contre la foudre -Réalisation et entretien des prises de terre ; -Fournitures et installation des paratonnerres et parafoudres. Fabrication et montage de pylône et mât (haubane, autoportant) -Tous travaux de pylônes, radio, télécoms balisage etc. ; -Fourniture et installation ; -Étude et réalisation Réfection, réhabilitation et entretien. Télécommunication - Pose et raccordement de la fibre optique ; - Réseau souterrain - Réseau aérien. Audio visuel - Caméra de surveillance ; - Parabole, antenne et TV. Communication - Autocommutateur ; - Téléphone – Interphone ; - Radio mobile, VHF, BLU. Electromécanique - Fourniture et installation de groupe électrogène ; - Maintenance. Autres activités - Électricité bâtiments et armoires électriques ; - Clôtures métallique et portail ; - Tous travaux de bâtiments (toiture, étanchéité, menuiserie).

- 14. 14 II) Partenaires La force de RG-Technologies repose sur la qualification et l’expérience de son personnel technique. Avec une équipe de 22 jeunes diplômés et expérimentés auxquels viennent s’ajouter les sous traitants, elle a démontré qu’on pouvait lui faire confiance pour la qualité exceptionnelle de ses ouvrages. Elle a ainsi pu obtenir la confiance de grands opérateurs des sociétés comme : o ERICSSON GUINEE CONAKRY COTE D’IVOIRE BENIN TOGO NIGER o NESTLE GUINEE o CP.TECHNOLOGIES o EGYPRO o CAMUSAT (Guinée) o MER GROUPE (Cellcom) o SWINDEVCO (Guinée) o RPS ENGINEERING (Guinée) o BALTON CP (Londres) et BALTON WA (Sénégal)

- 15. 15 PREMIERE PARTIE PRESENTATION DU CAHIER DE CHARGES ET DE L’EXISTANT

- 16. 16 CHAPITRE I : GENERALITES DU PROJET D’ETUDE ET DESCRIPTION DU RESEAU DE MOOVCI Le projet qui nous est soumis a besoin pour une meilleure compréhension d’une analyse et de la définition des objectifs qu’il implique. Nous procédons dans cette partie de la façon suivante : -L’analyse du projet d’étude : qui montre un aperçu des architectures des réseaux 3G(troisième génération) et des réseaux nouvelles générations NGN qui intègre l’Architecture IP Multimedia Subsystem, puis nous exprimons le besoin de sécurité dans l’architecture IP Multimedia Subsystem; -les objectifs du projet : qui énoncent le cahier des charges et les enjeux d’une telle étude. I) ANALYSE DU PROJET D’ETUDE 1-1: Aperçu des Architectures UMTS Le réseau UMTS est une génération de téléphonie mobile qui s’appuyant sur la norme de la téléphonie mobile de troisième génération. Le réseau 3G est, plus avantageux que le réseau de seconde génération 2G, il offre un haut débit, une compatibilité mondiale et une compatibilité des services de troisième génération antérieurs à d’autres réseaux. Il est basé sur la technologie W-CDMA (Wide-Code Division Multiple Access) et utilise les bandes de fréquences de 1885-2025MHz et 2110-2200MHz. A l’heure actuelle, l’UMTS est connue sous différentes versions ou « releases ».Les releases de l’architecture (R3, R4, R5…) considèrent une même partie accès au détriment de la partie réseau cœur qui est différente d’une release à l’autre. 1-1-1 : La Release 3 des spécifications de l’UMTS Elle fut élaborée dans le cadre du projet de partenariat de 3ième génération (3GPP, 3rd Generation Partnership Project), le réseau cœur UMTS R3 s’appuie sur celui du GSM/GPRS.

- 17. 17 Figure1: Réseau de Base UMTS Release 3. (Source : http://www.tafats.fr/Techniques/Telephonie_mobile/images/Arch_UMTS.JPG). La figure 1 décrit les différentes domaines du réseau de base de l’UMTS release 3, en effet on distingue : -UMTS Radio Access : correspondant au sous-système radio de l’UMTS qui est composé de Nodes B (Figure1) et d’un contrôleur de station de base.Il communique avec les mêmes entités que le GSM Radio Access. -GSM Switching Centre, UMTS Serving Node : correspond au centre de commutation du réseau GSM ou UMTS c’est-à-dire le MSC, ces deux entités du réseau échange des flux de signalisation. -Domaine de commutation de circuit: qui a pour nœud d’entrée GSM Switching Centre et a en sortie une passerelle qui communique avec des réseaux tel le PSTN (Public Switched Telephone Network) et le réseau intelligent (intelligent network) ;

- 18. 18 -Domaine de commutation de paquet : qui a pour nœud d’entrée l’UMTS Serving Node et a en sortie une passerelle qui communique avec des réseaux tel external IP networks (réseaux externes IP) et le réseau intelligent (intelligent network) ; -Intelligent network : qui signifie réseau intelligent, il est le réseau de transport de données. Il optimise et route les données vers la base de données des abonnés (Subscriber record). La release 3 ou 99 permet uniquement la technologie W-CDMA ou 3G et un débit maximum théorique de 1,920 Mb/s. Fiche Technique des Equipements de la Release 3 : NodeB & RNC MOOVCI a installé la RBS Ericsson de gamme 6101, la RBS est une variété de Outdoor accompagné d’antennes NodeB: Source RBS NodeB Manuel Document ERICSSON RBS version 6101. (www.ericsson.com). Fiche Technique RBS & NodeB RBS 6101 supporte les standards du réseau GSM, WCDMA, LTE ; RBS 6101 inclut un équipement de transmission et une batterie de secours interne ; RBS 6101peut être équipé de modules RU, RRU et AIR ; La bande de fréquence actif du NodeB 1850/1910 ~ 1930/1990 MHz ; Largeur de bande instantanée du NodeB 20 MHz ; Taille du NodeB : 1422mm x 300mm x 200mm.

- 19. 19 GMSC / VLR / GMSC Fiche Technique Contrôle des appels pour tous les services ; La capacité de supporter la mobilité et la gestion des connexions ; Contrôle les différents réseaux TDM, ATM et IP ; Capacité de réglage du matériel et logiciel en fonction de l’opérateur ; Support du trafic GSM et WCDMA sur un même nœud. Source MSC Manuel Document : https://www.ericsson.com/ourportfolio/products/mobile- switching-center-server?nav=productcategory002|fgb_101_189 SGSN / GGSN Fiche Technique 3 étages ; Chaque board du rack sont composés d’un processeur multicore Intel et de mémoire RAM élevé ; Switch, routeur HUAWEI ; Serveurs Redondants. Source GGSN/SGSN Manuel Document : http://www.slideshare.net/guest1f85dd/wcdma- core-network-introduction-1859672 ; http://www.ericsson.com/ 1-1-2 : La Release 4 des spécifications de l’UMTS L’UMTS R4 (Release 4) concerne l’évolution du domaine Circuit Switched sur la base du NGN (Next Generation Network). La R4 présente des avantages pour le réseau de base en termes de flexibilité et d’évolution. En effet, la R4 peut réutiliser le backbone IP du domaine Packet Switched pour le transport de la voix. Par ailleurs, la R4 dissocie les plans de contrôle et de transport, leur permettant d’évoluer séparément

- 20. 20 à la différence des commutateurs voix qui ont des structures monolithiques. Avec la R4, la voix est transportée sur IP dans le réseau de base uniquement. 1-1-3 : La Release 5 et 6 des spécifications de l’UMTS Les releases 5 et 6 permettent l’établissement de sessions multimédia, un transport de tout type de média de bout en bout sur IP, et une offre de nouveaux services. Ces capacités sont prises en charge par un nouveau domaine appelé IMS (IP Multimédia Subsystem) qui se rajoute aux domaines Circuit Switched et Packet Switched(PS). Le domaine IMS qui se superpose au domaine PS, s’appuie sur le protocole SIP (Session Initiation Protocol) pour le contrôle de sessions multimédias. La release 6 introduit l’interfonctionnement du réseau cœur UMTS avec le WLAN (Wireless local Area Networks) et l’interopérabilité avec d’autres technologies de réseau d’accès sans fil. Figure2 : Réseau de Base UMTS Release 5. (Dessin). Le réseau de Base UMTS Release 3(Figure 2) est semblable au réseau de Base UMTS Release 5 à la différence du domaine WLAN, domaine IP Multimedia Subsystem : -Domaine WLAN : qui signifie Wireless Local Area Network, est un réseau local basé sur le protocole IP utilisant l’air comme média des ondes radioélectriques. La release 5 permet donc aux utilisateurs possédant des équipements ayant une carte réseau d’avoir accès au service du réseau ;

- 21. 21 -Domaine IP Multimedia Subsystem : est une plate forme de convergence auxquels se connecte le core network, le WLAN, l’UMTS pour y faire converger leurs services. Cette plate forme est un réseau intelligent, de fonctions de contrôle de la QOS, des services basées sur le protocole SIP et tout les services des générations de réseau mobile. Par ailleurs les versions 5 et 6 de la norme 3GPP (Releases 5 et 6) sont appelées 3.5G ou HSDPA. Elles autorisent des débits pics descendants de 7 Mb/s et 14 Mb/s et des débits montant pouvant atteindre 58 Mb/s théoriques. 1.2 : Aperçu des Architectures NGN Dans la release R4, une approche NGN (Next Generation Network) est proposée pour le domaine CS (Circuit Switching).A partir de la release 5, Les nœuds MSC (Mobile Switching Centre) et GMSC (Gateway MSC) sont décomposés en deux parties pouvant être déployées de manière distribuée. Le MSC est décomposé en un MSC Server et un Circuit Switched Media Gateway (CS-MGW). Le GMSC est décomposé en un GMSC Server et un CS-MGW. L’échange de signalisation relatif aux appels téléphoniques a lieu entre le BSC ou RNC et le MSC Server. La parole est transportée entre le BSC ou RNC et le CS-MGW. -MSC Server : prend en charge les fonctions de contrôle d’appel et de contrôle de la mobilité du MSC. Il est associé à un VLR afin de prendre en compte les données des usagers mobiles. Le MSC Server termine la signalisation usager-réseau (BSSAP ou RANAP) et la convertit en signalisation réseau-réseau correspondante. Par contre, il ne réside pas un chemin du média, il contrôle le CS-MGW afin d’établir, maintenir et libérer des connexions dans le CS-MGW. Une connexion représente une association entre une terminaison en entrée et une terminaison en sortie du CS-MGW. -CS-MGW : reçoit le trafic de parole du BSC ou du RNC et le route sur un réseau IP ou ATM. L’interface Iu-CS (Interface entre RNC et MSC) ou l’interface A (Interface entre BSC et MSC) se connecte sur le CS-MGW afin que le trafic audio puisse être transporté sur le RTP/UDP/IP2 ou AAL2/ATM3. Le transport sera typiquement assuré par RTP/UDP/IP afin de réutiliser le backbone4 du réseau GPRS et ainsi de minimiser les coûts. -GMSC Server : Pour les appels téléphoniques entrants du RTC, une entité GMSC est nécessaire. Le GMSC Server interroge le HLR afin d’obtenir un numéro de MSRN (Mobile Subscriber Roaming Number) et de pouvoir ainsi acheminer l’appel. Par

- 22. 22 ailleurs, le GMSC-Server contrôle le CS-MGW afin d’établir, maintenir et libérer des connexions dans le CS-MGW. Une connexion correspond à une association entre une terminaison TDM (terminaison du coté RTC) et une terminaison RTP/UDP/IP ou AAL2/ATM. Le protocole entre le MSC Server ou le GMSC Server et le CS-MGW est le MEGACO/H.248 (Media Gateway Control Protocol) défini conjointement par l’ITU- T et l’IETF. Le protocole entre le MSC Server et le GMSC-Server peut être n’importe quel protocole de contrôle d’appel. Le 3GPP suggère l’utilisation du protocole BICC (Bearer Independant Call Control) défini par l’ITU-T .Le protocole BICC est une extension du protocole ISUP (Integrated Services digital network User Part) pour permettre la commande d’appel et de services téléphoniques sur un réseau de transport IP ou ATM. L’autre protocole de signalisation possible est SIP-T (Session Initiation Protocol for Telephones) proposé par l’IETF. 1.3 : Présentation de l’Architecture IMS La technologie IMS est originellement issue d’un forum d’industriels créée en 1999 qui avait pour but de réaliser la convergence de services mobiles/filaires voix et multimédia. Leurs travaux ont été ensuite repris par le 3GPP et intégrés dans la release 5 publiée en 2002 lorsque le protocole Session Initiation Protocol (SIP) a été rajouté. L’IMS a été conçu à l’origine pour les réseaux mobiles, mais avec l’ajout des travaux de TISPAN dans la version 7, les réseaux fixes sont également supportés. Un des principes de l’architecture IMS est de séparer la couche transport de la couche des services, et de qualité de service associé à l’application désirée. Le but de l’IMS est de fournir une infrastructure unique pour tous les services multimédias quels que soient les réseaux d’accès. L’IMS permet aux opérateurs et aux fournisseurs de services d’utiliser des architectures de réseaux sous-jacentes. L’IMS prévoit faciliter l’offre de presque tous les services basés sur IP tels que la VoIP, le Push to talk sur les téléphones cellulaire (POC), jeux multi-joueurs, vidéoconférences, messageries instantanées, services pour communautés, information de présence et partage de contenus. Il ouvre la porte à de nombreux services, grâce à la simplicité et à l'utilisation de standards dont, outre SIP, RTP et XML5. Avec ce trio, il sera très facile de développer des applications métiers.

- 23. 23 1.4 : Besoin de sécurité dans l’Architecture IMS L’IMS est aujourd’hui considérée comme l’architecture de convergence des réseaux fixes et mobiles, à travers la délivrance de services de communication multimédia, indépendamment des terminaux utilisés. Pour les opérateurs télécoms qui ces dernières années, se sont consolidés en opérateurs multi-supports, fixes, mobiles, très haut débit…IMS est vue comme partie prenante de la nouvelle génération des réseaux, les NGN(Next Generation network).IMS gère les flux voix et les flux données et donc montre un protocole de communication unique et commun à l’ensemble des terminaux, quel que soit le mode d’accès au réseau. Le risque est que cette convergence de services, du fait des contraintes qu’elle subit, ne tienne pas toutes ses promesses. En effet, l’accès aux services est très facile car il suffit à l’utilisateur de s’enregistrer selon son ou ses profils choisis et de profiter des services sans souci ce qui peut occasionner des risques d’écoute, de fraude, destruction, usurpation d’identité. A part cela les abonnés pourront utiliser des comptes de messagerie classique pour envoyer des messages sur des comptes par internet, d’où la menace de virus sur la confidentialité et l’intégrité des données transmises. L’opérateur doit pouvoir surveiller et contrôler son trafic, donc une centralisation des flux dans le réseau permettant un contrôle de sessions de l’abonné mais le protocole SIP a été conçu pour minimiser les contraintes sur le réseau en favorisant les échanges sur le réseau par une relation Peer-to-Peer. Or cet centralisation des flux dans le réseau est mise en place pour faire face aux problématiques légales et sécuritaires, ce que SIP ne permet pas d’où une fragilisation du réseau. Dans le protocole SIP il y a une assimilation du « protocole de signalisation de réseau et de service » et « protocole d’échange de données » ce qui peut poser un problème de fraudes. Vu ce qui précède, l’horizon présente une architecture IMS qui sera sujette à un grand nombre de menace sécuritaires. Le monde des télécommunications en concurrence continuelle au besoin de fournir des services meilleurs aux abonnés il serait judicieux de mettre en place des mesures sécuritaires afin d’assurer une rentabilité par l’utilisation de l’architecture IMS. 2. Peer-to-Peer : est un modèle de réseau informatique proche du modèle client-serveur mais où chaque client est aussi un serveur.

- 24. 24 1.5 : Analyse du thème du projet La convergence des systèmes et services fixes et mobiles, est aussi appelée convergence fixe mobile ou convergence fixe-mobile-internet. Elle se définit comme la fourniture des services de combinaison de techniques fixes et mobiles ainsi que d’une rationalisation du réseau. La mise en place de la sécurité dans une plateforme de convergence, précisément dans le cas de l’IP MULTIMEDIA SUBSYSTEM implique une étude approfondie sur les mécanismes de protection des données transmis, les mécanismes de maintien de la non-répudiation du réseau et un accès authentifiés aux services utilisant le protocole SIP. 3. RTP/UDP/IP : Protocole de transport en temps réel. 4. AAL2/ATM : Protocole de transport a transfert multiplexée. 5. backbone : Réseau de transmission à haut débits. 6. XML : Protocole de web.

- 25. 25 II)OBJECTIFS DU PROJET 2-1 : Enoncé du cahier des charges Nous effectuerons une étude sur la sécurité dans la plate-forme de convergence fixe mobile : cas de L’IP MULTIMEDIA SUBSYSTEM. Le cahier de charges nous implique de définir les méthodes et outils pour une mise en place de la sécurité pour un opérateur adoptant l’IMS comme architecture de convergence, cela passe par l’établissement des moyens et infrastructures nécessaires pour la réalisation d’un tel projet. 2-2 : Orientation du cahier des charges Cette étude vise à faire une présentation et une analyse des moyens et infrastructures permettant à l’opérateur de télécommunication de sécuriser les services à ses abonnés, et de montrer l’impact sur le revenu pour un opérateur de téléphonie. Les enjeux de cette étude seront : -La sécurité des contrats de service avec les abonnés Post payés : cette convergence est le regroupement des contrats des services fixe et mobile, la sécurité ici se révèle comme étant la capacité de gérer les risques de satisfaction du contrat de qualité des services unifiés ; -La sécurité dans les tarifs des bundles des offres appels+sms+data: cette convergence est une unité des tarifs des services fixe et mobile, il faut assurer la sécurité des tarifs de l’abonné aux offres lui assurant une consommation économique mais quasi-similaire à ses abonnements précédents fixe et mobile ; -La sécurité dans la gestion de la réception des mails/sms du terminal fixe et/ou mobile : cette convergence est une fusion des messageries fixe et mobile de l’usager, la sécurité dans la fusion des messageries fixe et mobile de l’usager est celle de garantir l’intégrité et la confidentialité des messages et contacts de l’usager dans la messagerie unifiée ; -la sécurité dans l’acheminement des appels sur le terminal fixe et mobile disponible : cette convergence est la continuité de réception d’appels même si l’usager change de terminal (fixe ou mobile) ou de situation (bureau ou domicile), la sécurité dans cette convergence est celle d’assurer une continuité d’appel sans interruption, et garantir une meilleure qualité d’écoute; -La sécurité des services à valeur ajoutée : en téléphonie les services supplémentaires sont légions surtout on s’aperçoit que certains ont un sens différent dans un contexte fixe ou mobile, à l’exemple des offres des services de ringtones, services a contenu de données. Il faudra s’assurer que les offres donne la possibilité à l’abonné de toujours jouir de ses services traditionnels;

- 26. 26 -la sécurité des lignes fixe-mobile: la convergence au plan technique implique un réseau mutualisant les lignes fixes et mobiles pour délivrer les services aux abonnés à l’exemple l’architecture IMS, il faudrait assurer la sécurité de bout-en-bout c’est-à-dire depuis le terminal de l’utilisateur jusqu’au cœur de l’architecture IMS; Au terme de ce chapitre, nous pouvons retenir la nécessité de réaliser une telle étude pour le monde des télécommunications. Aussi il ressort de ce chapitre que les objectifs qui nous incombent se doivent d’être suivis afin de réaliser le projet correctement. Par ailleurs, la planification de l’étude pourra dresser le tableau de bord pour un suivi correct.

- 27. 27 CHAPITRE II : LE PLAN D’ACTION DE L’ETUDE Le plan d’action de l’étude du projet établira la décomposition de l’étude en différentes tâches à réaliser. Dans notre cas nous procéderions de la façon suivante : -Différentes phases de réalisation de l’étude : abordant les différentes tâches à suivre pour réaliser notre étude ; -Description des différentes phases de réalisation.

- 28. 28 I) DIFFERENTES PHASES DE REALISATION DE L’ETUDE Figure 3 : Phases de réalisation de l’étude du projet. (Dessin)

- 29. 29 II)DESCRIPTION DES PHASES DE REALISATION 2-1 : Phase 1, Etablissement des objectifs du projet. La phase d’établissement des objectifs de l’étude consistera à poser les bases de notre étude à mener. En effet, elle définira le cahier des charges, les orientations du projet à court et à long terme : Le cahier de charges : est définir les méthodes et outils pour une mise en place de la sécurité pour un opérateur adoptant l’IMS comme architecture de convergence, cela passe par l’établissement des moyens et infrastructures nécessaires pour la réalisation d’un tel projet. Les orientations du cahier de charges : Cette étude vise à faire une présentation et une analyse des moyens et infrastructures permettant à l’opérateur de télécommunication de sécuriser les services à ses abonnés, et de montrer l’impact sur le revenu pour un opérateur de téléphonie 2-2 : Phase 2, Présentation de l’existant et critique 2-2-1 : Phase de présentation de l’existant La phase de présentation de l’existant consistera à parler du système de sécurité existant de l’IMS. Dans notre cas, il s’agira de présenter le réseau existant en décrivant les caractéristiques de l’IMS qui y sont utilisés. 2-2-2 : Phase de critique de l’existant La phase de critique de l’existant consistera à montrer le besoin de renforcer la sécurité dans l’architecture IMS. 2-3 : Phase 3, Proposition de la solution et réalisations 2-3-1 : Phase de proposition de la solution La phase de proposition de la solution consistera à étayer les différents mécanismes de sécurité à mettre en place dans l’architecture IMS, dans notre cas nous citerons les menaces de sécurité et les mesures pour y lutter efficacement. 2-3-2 : Phase de choix de réalisation de la solution Cette phase de choix de réalisation de la solution consistera à décrire la démarche choisie pour sa réalisation.

- 30. 30 2-4 : Phase 4, Mise en œuvre et déploiement. Cette phase qui est le chiffrage de la mise en œuvre de la solution mettra fin à notre étude. Elle désignera l’étude économique de notre projet. Au terme de ce chapitre, nous pouvons retenir que le plan d’action de notre étude a pu être clairement définit en plusieurs phases. En outre, ce plan d’action constituera notre tableau de bord dans la poursuite de notre étude ainsi nous pouvons à présent développer notre étude en le suivant.

- 32. 32 CHAPITRE I : AVANTAGES DE L’ IMS ET SES LIMITES EN SECURITE Le projet pour un meilleur résultat, nous impose de faire un tour d’horizon sur l’existant et de montrer ses limites. Pour ce faire nous suivrons le plan suivant : -Architecture du sous-système IP Multimedia Subsystem(IMS) pour l’opérateur choisi MOOVCI : présentera les différents équipements qui compose l’architecture du sous-système IMS et leurs fonctionnalités ; -les limites sécuritaires des composants de l’architecture du sous-système IMS: montrera le besoin réelle de réaliser la solution que nous proposons. I) LE RESEAU DE TELECOMMUNICATION MOOV-CI VU AVEC IMS 1-1: Présentation de MOOV-CI MOOV-CI est une société offrant des services de téléphonie mobile en Côte d’Ivoire. Elle fut créée en 2005 par le Groupe Atlantique Telecom, Filiale d’Etisalat et depuis le 7 Janvier 2015 MOOVCI a été acquise par Maroc Telecom. Elle se donne un objectif de donner un nouveau souffle à la téléphonie mobile en Afrique. MOOV-CI en Côte d’Ivoire a commencé ses services en utilisant le GSM, puis quelques temps suivirent la technologie GPRS/EDGE6 afin d’offrir un réseau performant à ses abonnés et des services haut débit internet. En Mai 2012, elle s’est dotée de la licence 3G qu’elle déploie dans son réseau et en Janvier 2015 licence 4G. Avec un part marché non négligeable, le 2nd trimestre 2016 MOOVCI engrange un chiffre d’affaire de 35 321 727 FCFA. 7. GPRS/EDGE : General Packet Radio System / Ehanced Data Rates for GSM Evolution

- 33. 33 1-2: Le niveau de déploiement de la 3G à MOOV-CI Source : www.moov.com Figure4 : Couverture 3G sur le territoire ivoirien de MOOV-CI, 19/11/2016.

- 34. 34 1-3 : L’IMS étudié selon le réseau de MOOV-CI MOOV-CI propose des services de téléphonie utilisant la technologie High Speed Packet Access (3,75G) soit le release 7 de l’UMTS. Figure5 : Architecture de travail supposé pour notre étude. 1-4 : Procédure de migration vers IMS La migration vers IMS est basée sur un ensemble d’étapes qui ont pour objectifs : une convergence complète des services fixe et mobile, une convergence des bases de données fixe et mobile vers une seule base de données HSS, l’introduction des fonctionnalités de l’IMS et amélioration du Softswitch comme un module du concept IMS.

- 35. 35 o Etape 1 : Figure6 : Architecture de convergence des services fixe et mobile. (Schéma de principe). Explication du schéma de principe L’architecture présente trois (3) parties distinctes connectées qui sont : -Un domaine de commutation de circuit doté d’équipements Media GateWay et de server MSC et GMSC, et un domaine de commutation de paquet dotée d’équipements SGSN et GGSN. Ces deux domaines sont reliés au HLR. Cette partie de l’architecture est relié au réseau de services de convergence. -Le IP Backbone : un réseau basé uniquement sur le protocole IP qui est constitué d’équipements TS/SG, AG et de Terminal SIP tous relié au Suplementary Service. Cette partie de l’architecture est relié au réseau de services de convergence. -Le réseau des services de convergence : qui relie le backbone entièrement IP et les réseaux à commutations de paquets et de données. Ce réseau est constitué de Parlay/OSA, de SCP et de SIP AS. Le Parlay/OSA est l’API pour OSA (Open Service Architecture) qui est une architecture de système ouvert de l’UMTS permettant le niveau de sécurité nécessaire pour que le cœur du réseau puisse être ouvert aux fournisseurs d’applications pour l’opérateur du réseau mobile. Le SCP (Service Control Point) est un composant standard du réseau intelligent qui contrôle le service téléphonique, il est utilisé dans la technologie SS7 ou la technologie SIP. Les serveurs d’applications SIP ou SIP AS exécutent les services qui leurs sont attribués.

- 36. 36 Les équipements utilisés dans cette architecture pourront être les suivants : Equipement Media Gateway : Figure7: Mediant 8000 (www.audiocodes.com).21/04/2012. Caractéristiques techniques L’équipement de la figure précédente est le Mediant 8000 du fabricant AudioCodes qui assure la fonction de Media Gateway dans un réseau de type convergeant. Les caractéristiques de cet équipement sont les suivantes : -Il offre une architecture robuste et de haute disponibilité ; -Il est une plate-forme modulaire qui peut offrir jusqu’à 16000 canaux protégés ; -Il offre une qualité meilleure de voix avec une large bande de codecs ; -Il a une flexibilité d’être déployé globalement et de se connecter au réseau public ; -Il offre des capacités de sécurités avancées sur chacune de ses interfaces.

- 37. 37 Equipement MSC Server : Figure8: MovingMedia 2000 MSC Server. (www.utstar.com), 21/04/2013. Caractéristiques techniques Cet équipement est MovingMedia 2000 MSC SERVER du fabricant UTStarcom. Cet équipement a pour caractéristiques : -Une fois installé il peut facilement déployer des services supplémentaires; -Il intègre un softswitch conçu pour les réseaux mobile uniquement; -Il intègre les fonctions de base d’un MSC ; -Il peut supporter jusqu’à 1 millions d’heures de communications continue.

- 38. 38 Equipement GGSN : Figure9: ST40 Multimedia Core Platform. (www.cisco.com), 22/04/2013. Caractéristiques techniques L’équipement de la figure 9 est le ST40 Multimedia Core Platform ou CISCO ASR 5000 conçu par CISCO, il cumule plusieurs fonctions dont la fonction de GGSN. -Il fournit un degré élevé de granularité et d’extensibilité de l’information pour la facturation, la planification et l’analyse du réseau ; -Il permet un partage de l’information avec les serveurs externes d’applications qui exécutent le traitement à valeur ajoutée ; -Il permet une gestion à distance des informations sur les applications ; -Il intègre les fonctionnalités de la QoS en son sein.

- 39. 39 Equipement SGSN Figure10 : ERICSSON SGSN MME. (www.ericsson.com). 20/04/2013. Caractéristiques techniques La figure 10 présente l’équipement SGSN MIME de l’équipementier ERICSSON inclut les fonctionnalités SGSN pour GSM, WCDMA et LTE. Il offre une haute scalabilité qui supporte 18 millions d’utilisateurs par nœud et jusqu’à 1152 millions d’utilisateurs quand il est déployé dans une configuration groupée. Il a une basse consommation de puissance soit environ 50W pour 100000 utilisateurs connectés. Equipement HLR Figure11: ZXUN USPP HLR. (www.zte.com.cn), 14/04/2013. Caractéristiques techniques L’équipement de la figure précédente, est le ZXUN USPP HLR de l’équipementier ZTE. Le ZXUN USPP HLR fournit des fonctions de HLR, traite l'information de la souscription

- 40. 40 aux services de base des abonnés, traite l’information de la souscription aux services supplémentaires, traite les informations d'emplacement, aussi il fournit des services personnalisés d'après les demandes des abonnés. Cet équipement a un support de récupération après désastre d’une précision de 99,99991%.Il assure la gestion de la mobilité, et du centre de l’authenfication (AuC). Ainsi avec l’appui de ces équipements dans le réseau dans la première étape, le réseau de service mobile et le réseau de service fixe convergeront en un seul service. o Etape 2 : Les données des utilisateurs du réseau mobile sont enregistrées dans la base de données nominale HLR. Pour les abonnés du réseau PSTN (Public Switched Telephone Network), on va introduire une nouvelle base de données (SHLR) qui enregistre leurs données. Ce SHLR va être lié au softswitch via l’interface MAP (DIAMETER). Figure12: Architecture de convergence des bases de données fixe et mobile. (Schéma de principe). Explication du schéma de principe L’architecture de la figure précédente évolue avec l’insertion de l’équipement SHLR dans le backbone IP. SHLR sera la base de données de l’ensemble des abonnés connecté au domaine IP.

- 41. 41 Figure13 : Equipement SHLR 408683860 Lucent. (www.alibaba.com). Caractéristiques techniques Cet équipement est le SHLR 408683860 Lucent de Alcatel-Lucent assure les fonctions similaires au HLR seulement que ici il va cumuler les informations des abonnés fixes et IP. Ensuite on va combiner cette nouvelle base de données avec le HLR du réseau mobile de façon à intégrer les données utilisateurs fixe et mobile dans un seul HLR en assurant l’interfonctionnement entre le réseau fixe et le réseau mobile. Figure14: Architecture de convergence des bases de données fixe et mobile en un seul HLR. (Schéma de principe). Explication du schéma de principe La convergence des bases de données HLR et SHLR renvoi à gérer les abonnés du domaine paquet, du domaine circuit et le domaine IP en une seule base de donnée.

- 42. 42 o Etape 3 : cette étape nécessite l’introduction des fonctionnalités de l’IMS et l’amélioration du Softswitch comme module du concept IMS. Pour atteindre cet objectif, deux scenarios peuvent avoir lieu : le premier consiste à introduire l’IMS dans le réseau fixe dans une première étape, et le propager vers le réseau mobile par la suite. Quant au deuxième scénario, il consiste d’abord à introduire les fonctionnalités de l’IMS dans le réseau mobile puis les propager vers le réseau fixe. -scénario 1 : à partir du réseau mobile Figure15 : Architecture résultant du scénario 1. (Schéma de principe). Il renferme un ensemble d’étapes : Introduction de l’IMS du côté du réseau mobile par l’ajout d’équipements ayant les fonctionnalités S-CSCF, I-CSCF, P-CSCF et MGCF; Migration du HLR vers HSS (le HSS peut contenir des données fixes d’utilisateur). Propagation de l’IMS vers le réseau fixe par l’évolution du software du softswitch et l’apparition des entités CSCF de l’IMS.

- 43. 43 Figure16: Architecture IMS déployée à partir du Réseau Mobile. (Schéma de principe). L’architecture ci-dessus présente le réseau IMS depuis le terminal de l’abonné jusqu’au cœur au serveur d’applications. Elle décrit précisément les protocoles utilisés dans les communications entre le réseau d’accès, le réseau de contrôle et celui de l’application. II)LES LIMITES DE SECURITE DANS LE RESEAU DE TELECOMMUNICATION MOOV-CI AVEC IMS Les problèmes de sécurité face à IMS sont des menaces venant du protocole de signalisation SIP (Session Initiation Protocol), du protocole RTP (Real Time Protocol), et relatif à la tenue des fonctionnements des équipements du réseau IMS. Les défaillances des protocoles peuvent avoir pour conséquence une Destruction/Interruption des services d’accès données, des Usurpation, Vol, Divulgation, Accès non-autorisée et Falsification des données.

- 44. 44 2-1 : Les menaces du protocole de signalisation SIP La liste des attaques du protocole de signalisation SIP n’est pas exhaustive, on y trouve les suivantes : Invite Flooding, Register Flooding, I/R Response Flooding, SQL Injection et Cancel Attack. 2-1-1 : Invite, Register, SYN Flooding Il est question d’une attaque de Déni de Services qui consiste à lancer plusieurs messages INVITE (initiation de connexion SIP) en falsifiant les adresses IP afin qu’un même serveur se retrouve saturé de réponse. Par la suite ces adresses de sources fausses et tronquées vont générer une inondation de demandes REGISTER (enregistrement de connexion SIP) au P-CSCF, ce qui provoquera la chute des ressources IMS et l’impossibilité à d’autres machines d’accéder aux services et au serveur de traiter les requêtes. Par ailleurs le SYN Flooding est une attaque similaire de Déni de Services qui consiste à l’envoi d’une requête SYN de connexion par l’utilisateur pour synchronisation avec le serveur, le serveur accepte en envoyant à son tour un message SYN-ACK vers l’utilisateur qui lui a son tour ne renvoie plus de message ACK au serveur d’où le serveur va réserver des ressources (mémoire, temps processeur, CPU…) pendant environs 75 secondes en vue de traiter le message ACK qui devrait recevoir en principe. L’attaquant va envoyer une multitude à la fois de connexion semi-ouverte afin de surcharger les ressources du serveur causant ainsi un plantage du serveur. Figure17: Scénario d’attaque de Déni de Service.

- 45. 45 2-1-2 : SQL Injection Cette attaque est un groupe de méthodes d’exploitation de faille de sécurité d’une application interagissant avec une base de données. Elle permet d’injecter dans la requête SQL en cours un morceau de requête non prévu par le système. Explication du scénario : SIP est un protocole qui gère les sessions multimédias par internet, dans une infrastructure SIP type nous rencontrons les sous-systèmes suivant : #Serveur d’enregistrement: il est responsable de l’enregistrement des inscriptions des utilisateurs de Voix sur IP(VoP). #Serveur Proxy : il est responsable soit de délivrer un message SIP à l’appelé ou de le transférer à un autre proxy. #Serveur de Redirection : il est responsable d’informer un abonné de se connecter à un autre serveur d’enregistrement ou de se connecter à un autre serveur Proxy. Nous mentionnons que les serveurs SIP reposent sur des bases de données telles que MySQL, Postgress ou Oracle … la base de données est composée des tables comprenant les informations de l’abonné tel le nom d’utilisateur, le domaine de messagerie, mot de passe, la liste des contacts… Par exemple la table regroupant les informations des abonnés peut se présenter de la manière suivante : ABONNE Nom Domaine Mot_de_Passe Nom1 Prenoms Phone bene obadu Fm#Fm ! Will Koi 562@sip.obadu.com

- 46. 46 La communication avec la base de données SIP requiert un utilisateur SIP correspondant à un seul utilisateur dans la base de donnée ; Figure18 : Requête-Réponse de l’utilisateur SIP à la base de données. Dans la Figure18, illustre un utilisateur ou abonné envoie une requête (demande de ses informations nom ou solde de crédit ou liste des contacts préférés) que le serveur SIP (SIP SERVER) exécutera via une commande SQL dans la base de données (database). Par ailleurs dans le cas où un utilisateur malveillant tente de lancer une attaque dans l’architecture SIP en exploitant l’injection SQL, il peut falsifier le message SIP et y insérer un code SQL malveillant " ‘bene';Update subscriber set nom='gilles' where nom='bene'-- ") dans l’en-tête d’autorisation c’est-à-dire a la place du Champ Nom de : Authorization:Digest nom=" ‘bene'; Update subscriber set nom='gilles' where nom='bene'-- ", realm="195.251.164.23", algorithm="md5", uri="sip:195.251.164.23", nonce="41352a56632c7b3d382b5f98b9fa03b", response="a6466dce70e7b098d127880584cd57 Dès que le serveur SIP reçoit un tel message il va envoyer la requête suivante à la Base de Données : SQL>Select mot_de_passe from subscriber where user_name= 'bene'; //command exécuté par le serveur SIP sur le serveur de Base de Données pour faire apparaitre le mot de passe et accéder aux informations de l’abonne SQL>Update subscriber set nom='gilles' where nom='bene'; commit; //command exécuté par le serveur SIP sur le serveur de Base de Données pour changer le nom de l’abonné. Par conséquent, même si un message d’authentification échoue en raison du fait que l’attaquant ne connait pas le mot de passe de l’utilisateur légitime, la deuxième commande parvient à changer la valeur du champ nom ainsi corrompant l’intégrité des données de la base. Au-delà de cet genre de requête l’attaquant peut même insérer davantage de commande à exécuter de façon à utiliser beaucoup de mémoire de la Base de Données cela aura pour conséquence l’indisponibilité la Base de Données. Paramètres qui seront transmis au Serveur SIP

- 47. 47 2-1-3 : Cancel Attack Cette attaque met fin à une demande en attente. L’attaquant pourrait utiliser la méthode CANCEL pour annuler une demande INVITE, l’attaquant envoie un « faux » message CANCEL au P-CSCF tout en faisant croire qu’il provient d’un utilisateur légitime. Le noyau IMS accuse la réception du message CANCEL et cesse le traitement de la demande INVITE. 2-2 : Les menaces du protocole RTP Le RTP ou Real-time Transfert Protocole fournit un moyen uniforme de transmettre sur IP des données soumises à des contraintes de temps (audio, vidéo, …), donc il permet principalement de mettre en œuvre des numéros de séquence de paquets IP pour reconstituer les informations de voix ou vidéo même si le réseau sous-jacent change l’ordre des paquets. A cela s’ajoute le protocole RTCP ou Real-time Transfert Control Protocole. La liste des attaques du protocole de signalisation RTP n’est pas exhaustive, on y trouve les suivantes : Jitter Attack, Tearing Down Session, et Hijacking ou Vol de session. 2-2-1 : Jitter Attack Cette attaque représente la fluctuation du signal en amplitude et fréquence, elle met en désordre les paquets acheminés dans le but de restituer un message vocal. On pourra remarquer l’impact par des blancs et des attentes dans le message vocal transmis. Figure19: Comparaison de Flux de paquets normal et paquets en désordre.

- 48. 48 2-2-2 : Tearing Down Session Cette attaque est liée au fonctionnement du protocole RTSP ou Real Time Streaming Protocol, en effet le RTSP permet de contrôler la distribution de flux multimédias (streaming) sur un réseau IP. Le streaming consiste à découper les données en paquets dont la taille est adaptée à la bande passante disponible entre le client et le serveur. Chaque flux média est identifié par une URL RTSP, une session peut être défini avec les méthodes suivantes : OPTIONS : Il renvoie les types de demandes que le serveur acceptera. DESCRIBE : Il comprend une URL RTSP (rtsp : //…), et le type de donnée en réponse qui peut être manipulé. Cette réponse inclus la présentation de la description généralement dans le Format SDP Session Protocol Description. Entre autres, la description de la présentation dresse la liste des flux de médias contrôlés par l’URL globale. Dans le cas typique, il y a un flux multimédia pour l’audio et la vidéo. SETUP: Le client demande au serveur l'allocation des ressources pour un flux et commence une session RTSP; PLAY: Le client demande la transmission des données d'un flux alloué selon SETUP; RECORD: Le client initie l'enregistrement selon les paramètres de la description de la présentation; ANNOUNCE : Elle sert à 2 objectifs : Il est envoyé du client au serveur, PAUSE : Le client arrête temporairement le flux sans libérer les ressources du serveur; TEARDOWN: Le client demande de libérer les ressources associées au flux. La session RTSP cesse d'exister sur le serveur; GET_PARAMETER: cette requête récupère la valeur d’un paramètre d’une présentation ou d’un flux spécifié dans l’URI. Au cours d’une lecture un attaquant peut sniffer le réseau à partir d’un logiciel comme Nessus ou Caïn et envoyer une demande TEARING DOWN erronée au serveur visant

- 49. 49 à perturber ou interrompre le client demandant le service, donc le client demandera de libérer les ressources associées au flux occasionnant la fin de la session RTSP sur le serveur. 2-2-3 : Hijacking ou le vol de session L’attaque Hijacking ou le vol de session est une attaque de flots RTP, elle comprend l’écoute d’une conversation téléphonique sur internet ou l’insertion de flots RTP non autorisés dans le réseau. Ce type d’attaque prévoit en amont d’empêcher un service de correctement fonctionner. Figure20: Scenario de Vol de Session. 2-3 : Les menaces relatives au fonctionnement des équipements du réseau IMS. Dans un réseau IMS les équipements sont retrouvés tous dans un Datacenter. En effet, un Datacenter est un centre de traitement de données et il se présente comme un lieu où se trouvent des serveurs, des équipements électroniques et équipements de télécommunications.

- 50. 50 Figure21: Equipements du réseau IMS. Ce réseau d’équipements est connecté à l’aide d’un média de transmission filaire à l’exemple de la fibre optique, des switch, firewalls et des passerelles sont compris dans interconnectés les sous-réseaux d’équipement. Les Datacenter sont sujettes à deux types de menaces : la menace numérique et la menace physique. 2-3-1 : La Menace Numérique Nous pouvons citer les goulots d’étranglement du réseau, les actions malveillantes ou accidentelles de manipulations. 2-3-2 : La Menace Physique Vu que les serveurs informatiques sont hyperpuissants dans des volumes de plus en plus réduits d’où un surchauffement important des serveurs pouvant entrainer une interruption du traitement des données. Par ailleurs la disposition géographique du Datacenter mal choisi et un mauvais entretien du local ne protégera pas le Datacenter des incendies, des inondations qui sont des menaces entrainant des pertes de données importantes. Au terme de ce chapitre, nous pouvons retenir que l’existant IMS présente des risques de menaces pouvant porter atteinte à l’intégrité des données de service et informations de l’abonné, une manque de qualité des services de l’opérateur. Face à ces risques existants il serait important de proposer des solutions afin de les annihiler.

- 51. 51 CHAPITRE II : DESCRIPTION ET ANALYSE DE LA SOLUTION La solution de sécurité de la plateforme de convergence fixe mobile doit couvrir les limites sécuritaires existantes, procurer une protection des informations des abonnés et assurer une expérience exaltante des services. Nous décrirons de façon détaillée la mise en place et/ou le renforcement de mécanismes de sécurité. Cette description suivra le plan suivant : -Description des mesures sécuritaires face aux failles des protocoles utilisés dans l’architecture IMS; -Description des mesures sécuritaires des équipements physiques du réseau IMS; - Description des mesures sécuritaires des services offerts par l’architecture IMS; I) DESCRIPTION DES MESURES SECURITAIRES FACE AUX FAILLES DES PROTOCOLES DE L’ARCHITECTURE IMS L’architecture IMS avec l’ensemble des protocoles intervenant se présente de la façon suivante : Figure22: Architecture de convergence IMS.

- 52. 52 On recense les protocoles suivants SIP, DIAMETER, IP, RTP dans le fonctionnement du réseau IMS. Nous avons vu dans la partie précédente les failles liés à ces protocoles, nous allons donc présenter les mesures de sécurité. 1-1 : Les mesures de sécurité face aux failles du protocole SIP, RTP. En effet les protocoles SIP, RTP utilisés dans les services VoIP sont sensibles aux types de menaces liés à l’intégrité du flux de données en cours de transfert, et exposés aux problèmes de confidentialités des informations (login, mot de passe, communications audio et vidéos) des utilisateurs. Vu ce qui précède nous proposons les mesures suivantes : Cryptage et mise en place de QOS dans le transfert des paquets ; Authentification pour l’accès aux informations des utilisateurs ; Mesures de sécurité des serveurs SIP. 1-1-1 : Le Cryptage et la mise en place de QOS dans le transfert des paquets. Le paquet ou datagramme définit par le protocole Internet, est émis par le niveau 3 du modèle OSI et est acheminé de manière autonome. Figure23: Champs d’un datagramme IP. La longueur théorique maximale d’un datagramme IP est de 65535Octets, en pratique la taille maximale du datagramme est limitée par la longueur maximale des trames transportées sur le réseau physique.

- 53. 53 Crypter les paquets dans leur transfert sur la plateforme IP reviendra à appliquer La méthode de la ‘clé de session’ avec utilisation de certificats dans la transmission de données entre le CSCF et les serveurs d’application IMS, la plateforme Parlay X SOA Webservice, HSS et le réseau IP. La méthode ‘clé de session’ est une combinaison du chiffrement symétrique et asymétrique, en effet le chiffrement symétrique utilise une seule clé de cryptage dans le paquet ou message encodé et le chiffrement asymétrique utilise deux clés de cryptage une clé provenant du serveur récepteur et une clé encodé dans le paquet le chiffrement symétrique le chiffrement asymétrique La méthode de la ‘clé de session’ avec utilisation de certificats impliquera dans ce cas une Organisation de confiance qui fournira les clés de session publiés avec un certificat. La série de valeurs avec le certificat identifie le propriétaire de la clé, sa date d’expiration et le nom de l’organisation de confiance. Cela permettra au récepteur de vérifier la fiabilité de la clé encodé avant de décoder le paquet.

- 54. 54 II) DESCRIPTION DES MESURES SECURITAIRES MIS EN PLACE AU SEIN DES EQUIPEMENTS COMPOSANTS LE RESEAU IMS 2-1: Présentation et Principe La technologie IMS est originellement issue d’un forum d’industriels créée en 1999 qui avait pour but de réaliser la convergence de services mobiles/filaires voix et multimédia. Leurs travaux ont été ensuite repris par le 3GPP et intégrés dans la release 5 publiée en 2002 lorsque le protocole Session Initiation Protocol (SIP) a été rajouté. L’IMS a été conçu à l’origine pour les réseaux mobiles, mais avec l’ajout des travaux de TISPAN dans la version 7, les réseaux fixes sont également supportés. Un des principes de l’architecture IMS est de séparer la couche transport de la couche des services, et de qualité de service associé à l’application désirée. Le but de l’IMS est de fournir une infrastructure unique pour tous les services multimédias quels que soient les réseaux d’accès. 2-2 : Fonctionnement et sécurité Concernant les aspects sécurités, IMS repose à la fois sur la sécurité des couches d’accès et des mécanismes de sécurité présents pour sécuriser les transactions SIP et le transport média via RTP. Figure24: Architecture par couche de l’IMS. (Schéma de principe). Explication du schéma de principe L'IMS est une architecture centralisée divisée en plusieurs couches. Avant de pouvoir accéder aux plateformes de services, l'utilisateur doit s'authentifier auprès de l'opérateur.

- 55. 55 Pour cela le HSS (Home Subscriber Server) assure les fonctions d'authentification, de localisation, de proxy SIP. Le CSCF (Call Session Control Function) contrôle l'ouverture des sessions SIP et l'établissement des appels. On y trouve aussi les MGW (Media Gateway) et les MGCF (Media Gateway Control Function) qui vont permettre de s'interconnecter avec des réseaux RTC ainsi que le MRFC (Multimedia Resource Function Controller) qui contrôle les ressources utilisées par le client. Les protocoles utilisés dans l’IMS : -COPS (Common Open Policy Service) qui est un protocole flexible de types Requête/Réponse basé sur le TCP et garanti la qualité de l’IMS ; -RTP (Real Time Protocol) qui est une fonction de transport pour la transmission en temps réel ; -RTCP (Real Time Control Protocol) qui contrôle le protocole RTP. 2-2-1 : Sécurité de l’équipement HSS HSS ou Home Subscriber Server est un serveur élément centrale du réseau IMS car il gère les données de connexion des abonnées, les authentifications au niveau de la station de base et les sessions d’appels. Il intègre le protocole Diameter pour assurer la sécurité pour la communication avec I-CSCF, S-CSCF. Figure25: Interface HSS-ICSCF, SCSCF.

- 56. 56 Figure26: Equipement HSS9860 HUAWEI. Caractéristiques techniques Supportant jusqu’à 100 Millions d’abonnés statiques sur le réseau GSM, UMTS et 20 Millions d’abonnés IMS. Supportant les réseaux de télécommunications IP, Time Division Multiplexée Traite plus de 10 000 requêtes par secondes. 2-2-2 : Sécurité de l’équipement I- CSCF, P- CSCF, S- CSCF. CSCF ou Call Session Control Function est un serveur ou module, qui traite et analyse les signaux d’information SIP provenant du réseau avant d’atteindre le HSS.

- 57. 57 Figure27: Architecture CSCF, Call Session Control Function. P-CSCF : Proxy CSCF, il est premier point de contact de l’abonné dans le réseau, il est en charge de l’enregistrement de l’abonné. Ce serveur effectue des procédures d’authentification, d’activation du chiffrement et de contrôle d’intégrité. I-CSCF : Interrogating CSCF, est chargé d’acheminer les messages SIP vers le serveur S- CSCF dans le but de déclencher le service demandé par un utilisateur. Ce serveur communique avec le HSS en utilisant le protocole de sécurité Diameter. S-CSCF : Serving CSCF, est le point de réseau en charge de localiser la plate-forme de service et de déclencher une instance de service. Le serveur communique avec le HSS via le protocole Diameter pour les opérations de téléchargement du profil de l’abonné, de vecteurs d’authentification, et pour informer la HSS du S-CSCF associé à l’utilisateur. 2-2-3 : Sécurité de l’équipement MGW, MGCF Le MGW ou Media GateWay sont des passerelles de transcodage servant à relier l’IMS à d’autres réseaux utilisant les technologies de transmission différentes. Il transforme le trafic circuit TDM en paquets, en IP, en ATM en vue que ce trafic soit géré par le réseau extérieur. Le media du trafic transmis est un signal SS7. Le MGCF ou Media GateWay Control Function permettent de piloter les passerelles de transcodage.

- 58. 58 Ces équipements sont dits robustes car les constructions y associent les pare-feu dans leur configuration : AudioCodes MGW ClearCom ERICSSON MEDIA GATEWAY BOARD Figure28: Différents équipements MEDIA GATEWAY. 2-2-4 : Sécurité de les équipements de l’Architecture Parlay/OSA L’architecture Parlay/OSA ou Parlay /Open Services Access a été créée suite à un travail commun réalisé par un consortium de multi-vendeurs ayant différents profils à savoir fournisseurs de services, développeurs de logiciels, fournisseurs d’appareils réseaux, etc. … Figure29: Architecture Parlay/Open Services Access.

- 59. 59 Au niveau fonctionnel, le modèle présenté dans la figure montre l’ensemble d’entités fonctionnelles qui viennent s’interfacer entre les applications fournies par les fournisseurs d’application, les services réseaux (commutation, facturation, etc.) fournis par les opérateurs. L’architecture OSA est composée essentiellement de deux entités fonctionnelles : - SCF (Service Capability Function) : Elle représente un ensemble d’interfaces CORBA (Common Object Request Broker Architecture) standardisées qui correspondent à des classes d’opérations assurant l’accès des applications aux fonctionnalités du réseau sous-jacent. Il existe deux types de SCFs, le Framework et les services réseaux. Le Framework fournit un ensemble de fonctionnalités qui permettent un accès personnalisé et sécurisé aux services réseaux. Les services réseaux offrent l’accès aux fonctionnalités de réseau (ex. interaction de l’utilisateur, facturation, contrôle d’appel, etc.). - SCS (Service Capability Server) : elle représente un serveur de fonctionnalités SCF. Il joue le rôle d’intermédiaire entre ses interfaces SCFs et les entités réseaux, en traduisant ainsi les invocations sur les SCFs en des évènements sur ces entités réseaux. Afin de pouvoir interagir avec les autres entités fonctionnelles, le Framework utilise des interfaces d’interactions distinctes : Figure30: Interfaces externes avec le Framework. - Interface entre le Framework et l’Opérateur d’entreprise : elle permet l’abonnement à un service. En effet, l’opérateur d’entreprise joue le rôle d’un client qui souscrit à un service décrit dans le Framework. Une fois abonné, il autorise à ses applications de jouer le rôle d’utilisateur et de consommer le service. - Interface entre le Framework et le SCS : elle permet l’enregistrement des SCFs. Chaque SCS contient un ensemble de SCFs qui doivent être publiés dans le

- 60. 60 Framework. Ce dernier serait ainsi capable de décrire les SCFs disponibles lors d’une découverte lancée par les applications. - Interface entre le Framework et l’application cliente : elle représente l’ensemble des mécanismes d’interactions entre les applications et l’architecture Parlay/OSA, permettant ainsi l’accès et l’usage des services OSA. Le cycle d’usage des services OSA est initié par une authentification suivie d’une autorisation de l’application cliente. Ensuite, l’application utilise l’interface de découverte afin de recevoir les interfaces Framework disponibles, ainsi que celles des SCFs auxquelles elle a le droit d’accéder. Avant de pouvoir accéder aux SCFs, l’application doit signer la partie en-ligne du contrat de services. III) DESCRIPTION DES MESURES SECURITAIRES DES SERVICES OFFERT DU RESEAU IMS L’IMS permet aux opérateurs et aux fournisseurs de services d’utiliser des architectures de réseaux sous-jacentes. L’IMS prévoit faciliter l’offre de presque tous les services basés sur IP tels que la VoIP, le Push to talk sur les téléphones cellulaire (POC), jeux multi-joueurs, vidéoconférences, messageries instantanées, services pour communautés, information de présence et partage de contenus. Il ouvre la porte à de nombreux services et d’applications métiers, grâce à la simplicité et à l'utilisation de standards dont, outre SIP, RTP et XML.

- 61. 61 Conférences Téléphoniques à plusieurs participants Une conférence téléphonique, permet à plusieurs personnes de communiquer ensemble par téléphone, elle se gère par un organisateur (appelé aussi administrateur) et des participants. Protocole SIP fiable pour assurer une conférence téléphonique sans nuisance/interférence. Services à contenus de donnée sur les réseaux de communautés Les réseaux internet de communautés telles que facebook, youtube, twitter, linkedin, pinterest , et bien d’autres sont utilisés pour acquérir des services de chat, vidéos, et de partages de photos. Identification de l’abonné sur le réseau internet dès qu’il profiter de son service. Annuaire téléphonique de Télé-Présence La télé présence de l’annuaire permet à un abonné de savoir le statut de ses correspondants « disponible » ou « déconnecté » au réseau de communication. La sécurité de la base de données des abonnés et une accessibilité facile sans interruption. Jeux Multi-Joueurs Les jeux multi-joueurs donne la possibilité de jouer à plusieurs jeux avec d'autres joueurs en ligne. Identification de l’abonné sur le réseau internet dès qu’il profiter de son service. Développement d’Applications Métiers Une application métier est une application informatique développé qui permet d’informatiser et d’automatiser le processus de gestion des activités en entreprise. Des applications sécurisées basés sur XML et faciles à intégrer dans le réseau IMS. Offres illimitées pour Téléphones Fixe/Mobile Forfait qui permet à l’abonné d’appeler soit à partir d’un terminal mobile ou fixe sans différence de facturation. L’infrastructure VoIP du réseau assure un service d’appel sécurisé et économique pour l’abonné. Figure31: Quelques services offerts par L’IMS.

- 62. 62 Pour cette pléiade de services ci-dessus auxquels les abonnés pourront profiter, la sécurité dépendra aussi en grande partie des habitudes des abonnés. L’opérateur devra communiquer suffisamment au public sur la saine façon d’utiliser ses services au travers des Programmes-Télés, Affiches Publicitaires et Campagnes de masse. Au terme de ce chapitre, nous pouvons retenir que la sécurité devra résider au sein de l’Architecture IP Multimedia Subsystem, de ses protocoles et des services également aux abonnés. Pour la mise en œuvre efficace de cette solution de sécurité, il faudrait mettre en place une politique de sécurité afin que les Opérateurs de Télécommunications puissent être conforme aux réglementations et clauses de l’autorité du secteur des télécommunications.

- 63. 63 TROISIEME PARTIE DEMARCHE DE MISE EN PLACE DE LA SECURITE DANS L’ARCHITECTURE IMS

- 64. 64 CHAPITRE I : ORGANISATION POUR LA REALISATION DE LA SOLUTION DE SECURITE L’organisation et la réalisation de la solution est une étape qui vise à définir les différents paramètres à considérer pour une mise en œuvre complète. Dans notre développement nous suivrons le plan suivant : -Politique de sécurité de la solution : cette partie parlera des mesures générales de l’Autorité de Régulation pour l’implémentation de la sécurité; -Plan de réalisation de la mise en place de la sécurité IP Multimedia Subsystem : cette partie détaillera les différentes étapes de l’implémentation de la politique de sécurité l’IMS. I) MESURES GENERALES DE L’AUTORITE DE REGULATION FACE A L’IMPLEMENTATION DE LA SOLUTION Selon la Loi N°2013-546 du 30 Juillet 2013 relative aux transactions électroniques au chapitre 10 Article 50, l’Autorité de Régulation est en chargée de veiller à la sécurité des réseaux et systèmes d’information en procédant à l’audit et la certification des systèmes d’information des personnes morales établies en Côte d’Ivoire et exerçant des activités de transactions électroniques. La recommandation UIT-T X-805 exige des mesures de sécurité globale de bout-en- bout du réseau IMS, de cette recommandation se dégage les mesures suivantes : contrôle d’accès, l’authentification, la non-répudiation, la confidentialité des données, la sécurité des communications, l’intégrité des données, la disponibilité et le respect de la vie privée. La mise en place de la solution de sécurité devra suivre : -Un plan de contrôle : l’accès au réseau IMS sera effectué par des mécanismes d’authentification forts ; -Un plan de gestion : le fonctionnement des services du réseau seront administrés dans une QoS afin d’assurer une disponibilité continue des services ; -Un plan pour l’utilisateur final : L’abonné profitera des offres de services convergents appels-sms-data dans la sécurité. 8. UIT-T X-805 : Union Internationale des Télécommunications, Recommandation de sécurité pour les systèmes assurant des communications de bout en bout

- 65. 65 II)PROPOSITION D’ETAPES POUR LA REALISATION DE LA POLITIQUE DE SECURITE DE L’IP MULTIMEDIA SUBSYSTEM Une politique de sécurité est un énoncé général dicté par les cadres supérieurs, ceux-ci identifient l’ensemble des parties du réseau à sécuriser. Dans notre cas d’étude nous proposerons une politique de sécurité qui se définit des points suivants : Mise en place des mécanismes de sécurité ; Test d’intrusion et de menaces du réseau de bout-en-bout ; Estimation du temps de disponibilité des services. 2-1: Mise en place des mécanismes de sécurité La mise en place des mécanismes de sécurité d’un réseau IP Multimédia Subsystem, va nécessiter une subdivision du réseau entier en plusieurs parties à savoir: zone d’Accès, zone de contrôle et zone d’application ; et aussi de mesures de précaution dans le choix des équipements HSS, Serveurs d’Applications, des modules CSCF/MGW chez les Fabricants HUAWEI, ERICSSON, ALCATEL-NOKIA ; Puis d’effectuer un choix correct pour le site et entrepôts destinés à abriter les équipements et serveurs. Figure32 : Architecture IMS.

- 66. 66 La Figure précédente montre un réseau comprenant : -Accès : les abonnés utilisant différents types de terminal accèdent les services d’appels, de messagerie Téléphonique/Vidéos et de services Data. Un réseau de transport composé de routeur, Media Gateway et IP Media Server. => Nous proposons un Firewall de niveau 2 à interconnecter avec le Softswitch pour tous les flux de connexions provenant du réseau d’accès. -Contrôle : cette partie servira de point contrôle avec le Softswitch => Nous proposons un Firewall de niveau 4 à interconnecter avec le Softswitch pour tous les flux de connexions entrant au réseau des serveurs d’applications. -Application : composé des serveurs d’applications, serveurs de certificats de connexion, de bases de données et de serveurs de facturations. 2-2: Test d’intrusion du réseau de bout-en-bout Il est souhaité qu’une structure de confiance et indépendante de l’entreprise puisse effectuer ce travail de test d’intrusion afin de garantir des résultats fiables. Ce test d’intrusion devra concerner : les services offerts aux abonnés, le réseau de transport des données, les authentifications des connexions aux passerelles/firewalls/serveurs d’applications et les bases de données. Les résultats de ces tests d’intrusions devront être partagés à tous les parties prenantes de ce test et aux responsables de l’opérateur concerné, puis éditer un Rapport et une Charte de sécurité qui sera signé par tous les parties prenantes. 2-3: Estimation du temps de disponibilité des services Cette estimation est le Temps T de Disponibilité continue du Système d’Information et du Réseau, il sera proportionnel au temps de réaction/restauration du service en cas d’incident. T = Intervalle de temps entre 2 incidents ÷ (Intervalle de temps entre 2 incidents+Temps mis pour restaurer la fonctionnalité)

- 67. 67 Au terme de ce chapitre, nous pouvons retenir que les autorités des télécommunications à savoir l’IUT et l’ARTCI imposent une sécurité au sein du réseau IMS. Aussi, pour cette sécurité l’opérateur devra faire un suivi scrupuleux de son infrastructures pour maintenir et y renforcer la sécurité contre tous types de menaces .Par ailleurs, une étude économique sérieuse et un aperçu sur l’impact de cette solution doivent corroborer cette étude de projet.

- 68. 68 QUATRIEME PARTIE ETUDE ECONOMIQUE ET IMPACT ENVIRONNEMENTAL DE LA SOLUTION

- 69. 69 CHAPITRE I : Impact du projet dans l’environnement social L’évaluation de l’impact du projet dans l’environnement social est capitale vu que les résultats détermineront la réactivité des abonnés à la vue de la fiabilité et la sûreté des offres fixes-mobiles et de services de data. Pour ce faire nous développerons ce chapitre suivant ce plan : -Défis sécuritaires de la convergence fixe mobile internet pour les abonnés: présentera l’accès sécurisé pour les abonnés aux services de communications fixe-mobile-internet. I) DEFIS SECURITAIRES DE LA CONVERGENCE FIXE MOBILE INTERNET SUR LES ABONNES IVOIRIENS 1-1 : Avantage de l’accès sécurisé aux services internet et services de communications fixe et mobile L’avènement du système de convergence fixe-mobile permettra un certain nombre d’avantages dans la vie des populations abonnés et un regain d’intérêt pour la téléphonie et l’internet : -Communications de qualité et à bon marché ; -qualité optimale de vidéo en temps réel ou différé et podcast ; -téléchargement haut débit d’un dossier pédagogique, navigation dans un manuel numérique enrichi. En un mot le haut débit garantit le multi-usage et un très grand confort pour les élèves et les enseignants ; -accessibilité à une pléiade de services à valeur ajoutée (compte bancaire, assurance, mails) à partir d’un seul numéro de téléphone. 1.2 :Vente d’équipements nouveaux sur le marché des Télécommunications De tout temps l’avènement de nouvelle génération de téléphonie mobile a suscité une conception d’équipements pour l’utilisateur ou l’abonné afin qu’il puisse profiter aisément de la technologie en vogue .En effet, les équipements que devront avoir les utilisateurs pour profiter des services de convergence fixe-mobile doivent avoir au moins en leur sein les technologies suivantes : -Norme UMTS ; -Norme LTE; -WiFi 802.11b/g ;