Come conformarsi al Regolamento DORA sulla cybersecurity

•

0 j'aime•424 vues

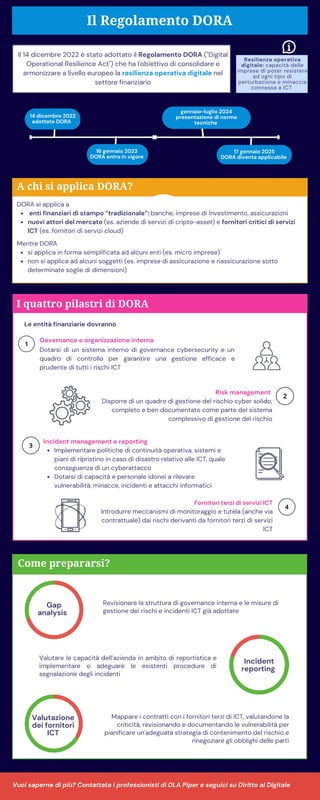

Il Regolamento DORA introduce nuovi obblighi di cybersecurity per banche, assicurazioni, società di servizi di criptovalute, istituzioni finanziarie e i loro fornitori. In questa infografica, gli avvocati Maria Chiara Meneghetti e Deborah Paracchini dello studio legale DLA Piper danno delle indicazioni su cosa fare per conformarsi agli obblighi previsti dal regolamento. Si tratta di adempimenti sia tecnici che legali che richiedono un approccio integrato alla messa in conformità. E' possibile leggere un articolo sull'argomento al seguente link https://dirittoaldigitale.com/2022/12/27/regolamento-dora-approvato-cybersecurity/

Signaler

Partager

Signaler

Partager

Télécharger pour lire hors ligne

Recommandé

Recommandé

Contenu connexe

Tendances

Tendances (20)

ICT Risk Management and ICT third party risk Objectives

ICT Risk Management and ICT third party risk Objectives

ISO/IEC 27701, GDPR, and ePrivacy: How Do They Map?

ISO/IEC 27701, GDPR, and ePrivacy: How Do They Map?

Concientización en Ciberseguridad y Change Management vFD2.pdf

Concientización en Ciberseguridad y Change Management vFD2.pdf

Liquidity for advanced manufacturing and automotive sectors in the face of Co...

Liquidity for advanced manufacturing and automotive sectors in the face of Co...

Information Security vs. Data Governance vs. Data Protection: What Is the Rea...

Information Security vs. Data Governance vs. Data Protection: What Is the Rea...

Merchant tokenization and EMV® Secure Remote Commerce

Merchant tokenization and EMV® Secure Remote Commerce

ISO/IEC 27701 vs. ISO/IEC 27001 vs. NIST: Essential Things You Need to Know

ISO/IEC 27701 vs. ISO/IEC 27001 vs. NIST: Essential Things You Need to Know

Cybersecurity Risk Management Framework Strategy Workshop

Cybersecurity Risk Management Framework Strategy Workshop

Implementing of a Cyber Security Program Framework from ISO 27032 to ISO 55001

Implementing of a Cyber Security Program Framework from ISO 27032 to ISO 55001

Similaire à Come conformarsi al Regolamento DORA sulla cybersecurity

148 La comunicazione via satellite per la business continuity ed il disaster ...

148 La comunicazione via satellite per la business continuity ed il disaster ...Cristian Randieri PhD

119 Più sicuri grazie al satellite - Fieldbus & Networks N. 88 – Settembre 20...

119 Più sicuri grazie al satellite - Fieldbus & Networks N. 88 – Settembre 20...Cristian Randieri PhD

Similaire à Come conformarsi al Regolamento DORA sulla cybersecurity (20)

festival ICT 2013: Le nuove frontiere di ANFoV: agenda digitale, sicurezza de...

festival ICT 2013: Le nuove frontiere di ANFoV: agenda digitale, sicurezza de...

Data Breach e Garante Privacy: Problemi e soluzioni

Data Breach e Garante Privacy: Problemi e soluzioni

148 La comunicazione via satellite per la business continuity ed il disaster ...

148 La comunicazione via satellite per la business continuity ed il disaster ...

ProtezioneCyber - Gestione integrata del cyber risk

ProtezioneCyber - Gestione integrata del cyber risk

ProtezioneCyber - La soluzione assicurativa contro il cyber risk

ProtezioneCyber - La soluzione assicurativa contro il cyber risk

Piano di implementazione Strategia nazionale di cybersicurezza 2022-2026

Piano di implementazione Strategia nazionale di cybersicurezza 2022-2026

ProtezioneCyber - La soluzione assicurativa contro il cyber risk

ProtezioneCyber - La soluzione assicurativa contro il cyber risk

119 Più sicuri grazie al satellite - Fieldbus & Networks N. 88 – Settembre 20...

119 Più sicuri grazie al satellite - Fieldbus & Networks N. 88 – Settembre 20...

Plus de Giulio Coraggio

Plus de Giulio Coraggio (20)

Infografica sulle 5 regole privacy per i programmi di fidelizzazione

Infografica sulle 5 regole privacy per i programmi di fidelizzazione

Nuove normativa sulla accessibilità applicabili a qualsiasi sito web

Nuove normativa sulla accessibilità applicabili a qualsiasi sito web

Un altro anno di GDPR: analizziamolo sulla base del survey del IPTT per il 2022

Un altro anno di GDPR: analizziamolo sulla base del survey del IPTT per il 2022

DOP, Marchi Collettivi e Marchi Storici: forme di tutela delle eccellenze

DOP, Marchi Collettivi e Marchi Storici: forme di tutela delle eccellenze

Good practices and common pitfalls on advertising of medical devices in Italy

Good practices and common pitfalls on advertising of medical devices in Italy

Le modifiche del Codice del Consumo, come impattano sulle aziende

Le modifiche del Codice del Consumo, come impattano sulle aziende

Good practices and common pitfalls on advertising of tobacco products in Italy

Good practices and common pitfalls on advertising of tobacco products in Italy

Good practices and common pitfalls on advertising of alcoholic products in Italy

Good practices and common pitfalls on advertising of alcoholic products in Italy

Good practices and common pitfalls on advertising of medicines in Italy

Good practices and common pitfalls on advertising of medicines in Italy

Good practices and common pitfalls on advertising of cosmetics in Italy

Good practices and common pitfalls on advertising of cosmetics in Italy

Infografica - Misure di protezione CSIRT contro rischi di cyber derivanti dal...

Infografica - Misure di protezione CSIRT contro rischi di cyber derivanti dal...

Italian Gambling Advertising Ban – Don'ts and Do's

Italian Gambling Advertising Ban – Don'ts and Do's

Good practices and common pitfalls on ESG advertising in Italy

Good practices and common pitfalls on ESG advertising in Italy

Come gestire gli obblighi privacy di un attacco ransomware

Come gestire gli obblighi privacy di un attacco ransomware

Intelligenza artificiale: le sue potenzialità, la bozza di regolamento UE e r...

Intelligenza artificiale: le sue potenzialità, la bozza di regolamento UE e r...

Trasferimento dei dati extra SEE dopo Schrems II e le nuove SCC

Trasferimento dei dati extra SEE dopo Schrems II e le nuove SCC

Marketing, CRM e Social Media dopo le decisioni del Garante privacy e dell'EDPB

Marketing, CRM e Social Media dopo le decisioni del Garante privacy e dell'EDPB

Come conformarsi al Regolamento DORA sulla cybersecurity

- 1. gennaio-luglio 2024 presentazione di norme tecniche Valutazio ne dei fornitori ICT 16 gennaio 2023 DORA entra in vigore 14 dicembre 2022 adottato DORA 17 gennaio 2025 DORA diventa applicabile I quattro pilastri di DORA Governance e organizzazione interna Dotarsi di un sistema interno di governance cybersecurity e un quadro di controllo per garantire una gestione efficace e prudente di tutti i rischi ICT Risk management Disporre di un quadro di gestione del rischio cyber solido, completo e ben documentato come parte del sistema complessivo di gestione del rischio Implementare politiche di continuità operativa, sistemi e piani di ripristino in caso di disastro relativo alle ICT, quale conseguenza di un cyberattacco Dotarsi di capacità e personale idonei a rilevare vulnerabilità, minacce, incidenti e attacchi informatici Incident management e reporting Fornitori terzi di servizi ICT Introdurre meccanismi di monitoraggio e tutela (anche via contrattuale) dai rischi derivanti da fornitori terzi di servizi ICT Le entità finanziarie dovranno enti finanziari di stampo “tradizionale”: banche, imprese di investimento, assicurazioni nuovi attori del mercato (es. aziende di servizi di cripto-asset) e fornitori critici di servizi ICT (es. fornitori di servizi cloud) DORA si applica a si applica in forma semplificata ad alcuni enti (es. micro imprese) non si applica ad alcuni soggetti (es. imprese di assicurazione e riassicurazione sotto determinate soglie di dimensioni) Mentre DORA Il Regolamento DORA Vuoi saperne di più? Contattata i professionisti di DLA Piper e seguici su Diritto al Digitale Il 14 dicembre 2022 è stato adottato il Regolamento DORA ("Digital Operational Resilience Act") che ha l'obiettivo di consolidare e armonizzare a livello europeo la resilienza operativa digitale nel settore finanziario A chi si applica DORA? Come prepararsi? Resilienza operativa digitale: capacità delle imprese di poter resistere ad ogni tipo di perturbazione e minaccia connessa a ICT Revisionare la struttura di governance interna e le misure di gestione dei rischi e incidenti ICT già adottate Valutare le capacità dell’azienda in ambito di reportistica e implementare o adeguare le esistenti procedure di segnalazione degli incidenti Mappare i contratti con i fornitori terzi di ICT, valutandone la criticità, revisionando e documentando le vulnerabilità per pianificare un'adeguata strategia di contenimento del rischio e rinegoziare gli obblighi delle parti Gap analysis Incident reporting Valutazione dei fornitori ICT