معلومات عن الهاكر وطرق الحمايه

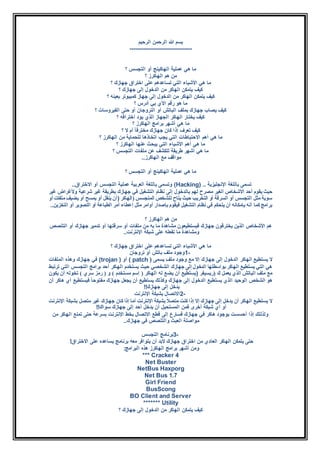

- 1. الرحمن هللا بسمالرحيم ------------------------------- التجسس أو الهاكينج عملية هي ما؟ ؟ الهاكرز هم من ؟ جهازك اختراق على تساعدهم التي األشياء هي ما كيف؟ جهازك إلى الدخول من الهاكر يتمكن جهاز إلى الدخول من الهاكر يتمكن كيف؟ بعينه كمبيوتر رقم هو ما؟ أدرس بي اآلي أو الباتش بملف جهازك يصاب كيف؟ الفيروسات حتى أو التروجان ؟ اختراقه يود الذي الجهاز الهاكر يختار كيف ما؟ الهاكرز برامج أشهر هي ؟ ال أم ًامخترق جهازك كان إذا تعرف كيف أهم هي ما؟ الهاكرز من للحماية اتخاذها يجب التي االحتياطات األشي أهم هي مايبحث التي اء؟ الهاكرز عنها ؟ التجسس ملفات عن للكشف طريقة أشهر هي ما الهاكرز مع مواقف.. ؟ التجسس أو الهاكينج عملية هي ما اإلنجليزية باللغة تسمى(Hacking) ..االختراق أو التجسس عملية العربية باللغة وتسمى.. أحد يقوم حيثإلى بالدخول لهم مصرح الغير األشخاصشرعية غير بطريقة جهازك في التشغيل نظامغير وألغراض (الهاكر المتجسس للشخص يتاح حيث التخريب أو السرقة أو التجسس مثل سوية)أو ملفات يضيف أو يمسح أو ينقل أن التشغيل نظام في يتحكم أن بإمكانه أنه كما برامجأو التصوير أو الطباعة أمر إعطاء مثل أوامر بإصدار فيقومالتخزين.. هم من؟ الهاكرز أو ملفات من به ما مشاهدة فيستطيعون جهازك يخترقون الذين األشخاص همالتلصص أو جهازك تدمير أو سرقتها اإلنترنت شبكة على تفعله ما ومشاهدة.. ما؟ جهازك اختراق على تساعدهم التي األشياء هي 1-تروجان أو باتش ملف وجود الالهاكر يستطيعيسمى ملف وجود مع إال جهازك إلى الدخول( patch )أو(trojan )فيالملفات وهذه جهازك حيث الشخصي جهازك إلى الدخول بواسطتها الهاكر يستطيع التي هيترتبط التي التجسس برامج أحد الهاكر يستخدم (ريسيفر ك يعمل الذي الباتش ملف مع)مستخدم إسم ( الهاكر له يضع أن يستطيعيكون أن تخوله ) سري رمز ( و ) الشخص هوفيستطيع ًامفتوح جهازك يجعل أن يستطيع وكذلك جهازك إلى الدخول يستطيع الذي الوحيدأن هاكر أي جهازك إلى يدخل!! 2-اإلنترنت بشبكة االتصال أن الهاكر يستطيع الجه كان إذا أما اإلنترنت بشبكة ًالمتص كنت إذا إال جهازك إلى يدخلمتصل غير ازكاإلنترنت بشبكة سواك جهازك إلى أحد يدخل أن المستحيل فمن أخرى شبكة أي أو!! اإلنترنت بخط االتصال قطع إلى فسارع جهازك في هاكر بوجود أحسست إذا ولذللكمن الهاكر تمنع حتى بسرعة جهازك في والتلصص العبث مواصلة.. 3-برنامجالتجسس العا الهاكر يتمكن حتىبرنامج معه يتوافر أن البد جهازك اختراق من دياالختراق على يساعده! البرامج هذه الهاكرز برامج أشهر ومن: *** Cracker 4 Net Buster NetBus Haxporg Net Bus 1.7 Girl Friend BusScong BO Client and Server ******* Utility يتمكن كيف؟ جهازك إلى الدخول من الهاكر

- 2. عندالتجسس بملف لإلصابة الكمبيوتر جهاز يتعرض مابورت بفتح يقوم الفور على فإنه ) التروجان أو الباتش ( وهو( port )داخل منفذ أويقوم الذي الملف هذا خالل من جهازك يقتحم أن تجسس برنامج لديه من كل فيستطيع جهازك اللصوص منها يدخل التي السرية بالنافذة أشبه منطقة بفتحالهاكرز وهم!! كيف؟ بعينه كمبيوتر جهاز إلى الدخول من الهاكر يتمكن يخترق أن الهاكر يستطيع الوهي أساسية شروط عدة توافرت إذا إال بعينه كمبيوتر جهاز: 1-هذا كان إذاالباتش ( التجسس ملف يحوي الكمبيوتر) . 2-بي اآلي رقم يعرف الهاكر كان إذابهذا الخاص أدرسالشخص.. الضحية اتصال وهي األخرى الشروط وجود من البدًاوطبعالتجسس برنامج استخدام بكيفية الهاكر ومعرفة باإلنترنت خالله من واالختراق! المستحيل فمن باتش ملفات أي يحوي والًاسليم الكمبيوتر جهاز كان إذا آخر بمعنىحتى عادي هاكر أي عليه يدخل أن رقم يعرف كان لوفقط المحترفين عدا ما أدرس بي اآليولديهم مانع أي وتحت طريقة بأية الدخول على قادرون وهم إلى الولوج في السرية طرقهماألنظمة مختلف!! لن فإنه بك الخاص أدرس بي اآلي رقم يعرف ال الهاكر كان وإذايحوي جهازك كان لو حتى جهازك إلى الدخول يستطيع الباتش ملف! هو مااآلي رقم؟ أدرس بي الذي الرقم أنه أي اإلنترنت لشبكة مستخدم بكل الخاص العنوان هواإلنترنت شبكة تصفح أثناء الكمبيوتر مكان َّرفعُي من يتكون وهو4جزء وكل أرقامعنوان إلى يشير والتالي البلد عنوان إلى يشير فأحدها معين عنوان إلى يشير منها والثالث الموزعة الشركةالمستخدم هو والرابع المستخدمة المؤسسة إلى.. اآلي ورقمأنك لنفرض آخر بمعنى .. اإلنترنت إلى دخول كل مع يتغير فهو ثابت وغير متغير بيباالنترنت اتصلت أنه فوجدت بك الخاص بي اآلى رقم إلى ونظرت: 212.123.123.200 االت عاودت ثم االتصال أقفلت أو االنترنت من خرجت ثمصالكالتالي ليصبح يتغير الرقم فإن دقائق عدة بعد: 212.123.123.366 التغير الحظالرقم : األخيرة األرقام في022أصبح633. برامج بعرض استخدام بعدم ينصح ولذلك(اآليسكيو مثل المحادثةICQ)حتى دائم بشكل بي اآلي رقم بإظهار يقوم ألنه إخفائه معاست من الهاكر فيتمكنأن وهو شرط توافر مع المطلوب الشخص جهاز إلى الدخول في خدامهكمبيوتر يحتوي باتش ( تجسس ملف أو منفذ على الشخص هذا) !! جهازك يصاب كيف؟ الفيروسات حتى أو التروجان أو الباتش بملف األولى الطريقة: ملف يصلك أنأن وهي ) الشات ( أو المحادثة عبر شخص خالل من التجسسأو صورة لك الهاكر أحد يرسلملف التروجان أو الباتش على يحتوي! بإمكان أنه العزيز صديقي تعلم أن والبدباستخدام إال معرفته تستطيع فال ملف أو صورة في الباتش يغرز أن الهاكر كشف برنامجع يحتوي أنه تعلم وال طبيعي بشكل الملف أو الصورة تشاهد حيث الفيروسات أو الباتشلىأو باتش والمتطفلون الهاكر يدخلها شوارع عن عبارة جهازك يجعل ربما فيروس! الثانية الطريقة: ال اإللكتروني البريد عبر رسالة خالل من الباتش يصلك أنفتقوم المرسل الشخص ماهية تعلم وال الرسالة مصدر تعلم مع المرفق الملف بتنزيلأ تعلم ال وأنت فتحه ثم ومن الرسالةعليك ويتطفلون جهازك إلى يدخلون الجميع سيجعل نه.. الثالثة الطريقة: المواقع مثل مشبوهة مواقع من ملفات أو برامج إنزالالتجسس تعليم على تساعد التي المواقع أو الجنسية! الرابعة الطريقة: الدخولإلى دخولك بمجرد أنه حيث الجنسية المواقع مثل مشبوهة مواقع إلىيتم فإنه الموقعجهازك في الملف تنزيل عنها تدري ال ****ز بواسطة!! هذه مثل أصحاب يقوم حيثتقوم الصفحات هذه إلى الدخول في الزوار أحد يرغب فعندما الصفحات بتفخيخ المواقع جهازك في التجسس ملف بتنزيل أمر بإصدار الموقع صفحات! الهاكر يختار كيفاخت يود الذي الجهاز؟ راقه كمبيوتر اختيار من العادي الهاكر يستطيع ال عام بشكلبه الخاص أدرس بي اآلي رقم يعرف كان إذا إال الختراقه بعينه فإنه ًاسابق ذكرنا كماإصدار ثم ومن التجسس برنامج في الضحية بكمبيوتر الخاص أدرس بي اآلي رقم بإدخال يقومأمر المطلوب الجهاز إلى الدخول!! وأغلمثل برنامج باستخدام يقومون المخترقين ب( IP Scan )الهاكر يقوم برنامج وهو بي اآلي رقم كاشف أو أرقام على للحصول باستخدامهالباتش ( التجسس ملف على تحتوي التي المضروبة باألجهزة تتعلق التي بي اآلي) ! افتراضي بي آي أرقام بوضع المخترق يقوم ثم البرنامج تشغيل يتميقوم أنه أي .. همن فيطلب مختلفين رقمين بوضع

- 3. الرقمين هذين يختار ًالفمث بينهما البحث الجهاز: 212.224.123.10 212.224.123.100 : وهما رقمين آخر الحظ02و100 أجهزة بين ) مضروب كمبيوتر ( منفذ يحوي كمبيوتر عن البحث منه فيطلببي اآلي رقمي بين الموجودة الكمبيوتر : التاليين أدرس00020042006202و212.224.123.100 بينها البحث الهاكر منه طلب التي األجهزة وهي! يقوم بعدهاتم الذي النطاق ضمن يقع مضروب كمبيوتر بأي الخاص بي اآلي رقم بإعطائه البرنامجمثل تحديده: 212.224.123.50 212.224.123.98 212.224.123.33 212.224.123.47 فيخبرهتجسس ملفات أو منافذ تحوي التي المضروبة باألجهزة الخاصة بي اآلي أرقام هي هذه أنبعدها الهاكر فيستطيع إلى الدخول ثم ومن التجسس برنامج في ووضعه بي اآلي رقم أخذ منالمضروبة األجهزة! ؟ الهاكرز برامج أشهر هي ما netbus1.70 أقدم مناالختراق ساحة في البرامجالمايكروسوفت مستخدمي بين شيوعا األكثر وهو بالسيرفراتبه برنامج وهو شات الضحية بجهاز التحكم من الهاكر تمكن التي اإلمكانيات من العديدوكل باس النت من حداثة أكثر مختلفة نسخ وتوجد األخرى من ًاتطور أكثر منها نسخى.. SUB 7 تستطي .. التعريف عن وغني ممتاز برنامجالسيرفر وتنسيق التحكم عطريقة او شكل تغيير من سواء تشاء كيفما ليعمل االختراق مجال في ممتاز وهو عملبالبرامج.. ******* Utility المبتدئين وخاصة للهاكرز ورهيب مفيد برنامجبرامج مختلف إمكانيات وأفضل أغلب يمتلك أنه حيث والمحترفين خالله من ويمكن الهاكرزالك كسرتحويل وكذلك المشفرة السرية الملفات تشفير وفك المضغوطة للملفات السرية لمات اإلمكانيات من العديد العديد به كما والعكس بي آي أرقام الى المواقع عناوينمن الكثير عنها يبحث التي والمميزات الهاكرز.. Back Orifice عن غني برنامجبين انتشار من لفيروسه لما التعريفاختراق تستطيع حتى ولكن االنترنت مستخدمي أجهزةأحد المستخدم الفيروس بنفس ًاملوث جهازك يكون أن البد األجهزة.. Deep Throat 2.0 به الخاص بالسيرفر باستبداله ويقوم )(سيستري الملف بمسح البرنامج هذا يقومأنك وهي ميزة فيه البرنامج وهذا الل المواقع في التحكم تستطيعوتقوم الضحية يزورها يالشاشة وفتح غلق المتحكم وبإمكان ترغب مكان ألي بتوجيهه طريق عن استخدامه وكذلكبي تي اإلف برنامج.. porter يعمل برنامجScanالـ ارقام علىIPالـ وPorts pinger يعمل برنامج(Ping)ًالمتص الموقع أو الضحية كان إذا لمعرفةال أم باإلنترنت... ultrascan-15.exe لعمل برنامج أسرعScanجهاز علىمنها إليه الدخول يمكنك التي المفتوحة المنافذ لمعرفة الضحية... Zip Cracker المضغوطة الملفات سر كلمات كسر خالله من تستطيع الصغير البرنامج هذابباسوورد والمحمية.. Girl Friend (بـ يدعى شخص بعمله قام برنامجالفاشلفي الموجودة السر كلمات جميع سرقة هي والخطيرة الرئيسية ومهمته )العام بما جهازكاإلنترنت لدخول تستخدمه الذي السري والرمز المستخدم إسم وكذلك األيميل باسوورد فيها.. ؟ ال أم ًامخترق جهازك كان إذا تعرف كيف تعرف أن تستطيع البداية فيًامخترق جهازك كان إذاالتشغيل نظام في الهاكرز يحدثها التي التغيرات معرفة خالل منمثل كانت ملفات مسح أو أحد يدخلها لم جديدة ملفات وجود أو ًاتلقائي الشاشة وغلق فتحأو إنترنت مواقع فتح أو موجودة

- 4. التغيرات من العديد إلى باإلضافة للطابعة أمر إعطاءخالله من وتعلم وتعرفها تشاهدها التييستخدم متطفل وجود عن ا جهازك.. هذهسليم جهازك أن أم جهازك إلى المتطفلين أحد دخل هل تعرف أن خاللها من تستطيع الطريقةمنهم.. قائمة افتح(Start)أمر اختر منها و(Run). التالي اكتب: system.ini مكتوب السطر أن وجدت فإذا فيها الخامس للسطر فاذهب صفحة لك ستظهرهكذا: user. exe=user. exe قبل من اختراقه يتم لم جهازك أن فاعلمالهاكرز. هكذا مكتوب الخامس السطر وجدت إذا أما user. exe=user. exe *** *** *** الهاكرز أحد من اختراقه تم قد جهازك أن فاعلم. االحتياطات أهم هي ما؟ الهاكرز من للحماية اتخاذها يجب التي 1-استخدمالهاكرز من الحماية برامج أحدثمتقاربة فترات في جهازك على وشامل دوري مسح بعمل وقم والفيروسات كنت إذا ًاخصوصيومي بشكل اإلنترنت يستخدمون ممكن.. 2-مثل المشبوهة المواقع إلى تدخل الالتي المواقع أو الحكومات تحارب التي والمواقع التجسس تعلم التي المواقع تحويملفات إدخال في المواقع هذه أمثال يستخدمون الهاكرز ألن خليعةًاوصورًاأفالميتم حيث الضحايا إلى التجسس بمجرد الجهاز في ًاتلقائي ) الباتش ( التجسس ملف تنصيبالموقع إلى الشخص دخول!! 3-ألن مجهول مصدر من إلكترونية رسالة أي فتح عدمالبري رسائل يستخدمون الهاكرزملفات إلرسال اإللكتروني د الضحايا إلى التجسس. 4-هذه كانت إذا وخاصة بهم موثوق غير أشخاص من ) الشات ( أثناء ملفات أية استقبال عدمامتداد تحمل الملفات (exe)مثل(love.exe)مثل االمتدادين ذوي من ملفات تكون أن أو(ahmed.pif.jpg)هذه أمثال وتكون عبارة الملفاتفي التجسس ملفات تزرع برامج عنجهازك على الدخول من بواسطتها الهاكرز فيستطيع جهازك لك والمشاكل األذى وتسبيب.. 5-الصور أو الخاصة كالرسائل جهازك داخل فى شخصية معلومات بأية االحتفاظ عدمالمهمة الملفات أو الفوتوغرافية الحسابات أرقام مثل بنكية معلومات من وغيرهاأواالئتمانية البطاقات.. 6-يستطيع ال حيث المهمة ملفاتك على سرية أرقام بوضع قمأنت وهو فقط السري الرقم يعرف من سوى فتحها. 7-لك يكون أن اإلمكان قدر حاولواألخالق واألمانة الصدق فيهم وتوخى اإلنترنت عبر األصدقاء من معين عدد. 8-الس كلمة تغيير ًادائم حاوللالختراق قابلة فهي دورية بصورة ر. 9-رفع من تأكداإلنترنت استخدام من اإلنتهاء بعد باإلنترنت التوصيل سلك. 10-أي بإستالم تقم المصدره من متأكدا تكن لم إن الشخصي جهازك في الصلب القرص على وتحميله ملف. ما؟ الهاكرز عنها يبحث التي األشياء أهم هي +الهاكرز بعضكهواية التجسس يمارسونالعمل هذا يمارس اآلخر والبعض الذات وتحدي اإلمكانيات إلظهار وفرصة عدة تحقيق بدافعيلي ما منها ونذكر آلخر هاكر من تختلف أهداف: +سرقة خالل من المال على الحصولاالئتمانية البطاقات أو الحسابات أرقام مثل البنكية المعلومات. +على الحصولمعالفتيات بعض كتهديد انحرافية أو مالية ألغراض االبتزاز بدافع شخصية صور أو لوماتبنشر مالية أو انحرافية لمطالب يستجبن لم إذا اإلنترنت على صورهن!! +الحصولأو الصور أو األصوات أو بوينت الباور أو األركامكس ملفات مثل جميلة ملفات على... +االخت على القدرة إثباتفي نصر بتحقيق لالفتخار وفرصة العقبات ومواجهة راقاألجهزة أحد على الهاكر دخول حال المعلوماتية األنظمة أو.. +الرموز على الحصولالبريد إسم سرقة أو الخاصة الرسائل على التجسس له ليتسنى اإللكتروني للبريد السرية بأكمله اإللكتروني!! +السري الرمز على الحصولأو تدميره بهدف المواقع ألحدمحتوياته في التغيير.. +أو قهره بهدف جهازه وتدمير األشخاص أحد من االنتقامإذالله.. ؟ التجسس ملفات عن للكشف طريقة أشهر هي ما من العديد هناكجهازك في التجسس ملفات وجود عن للكشف الطرق.. عن الكشف برامج : األولى الطريقةالت ملفاتوالفيروسات جسس الحماية وكذلك التجسس ملفات عن الكشف برامج أحد استخداميمنع ناري جدار عمل طريق عن والهاكرز التجسس من المتطفلين دخول... أشهر منبرامج وأفضلالتجسس ملفات عن الكشف: Norton internet security Zone alarm

- 5. MacAfee firewall The Cleaner وأفض أشهر ومنمن الحماية برامج لالهاكرز: ZoneAlarm LockDown 2000 Jammer Internet ***** 99 Tiny Personal Firewall النظام تسجيل ملف بواسطة : الثانية الطريقةRegistry : -البدء زر على انقرStart . -التشغيل خانة في أكتبRunاألمر: rigedit -الت حسب التالية المجلدات افتحقائمة في رتيبRegistery Editor : - HKEY_LOCAL_MACHINE - Software - Microsoft - Windows - Current Version - Run -النظام تسجيل نافذة من واآلنRegistryEditorيمين الي انظرقائمة تحت ستشاهد المقسومة بالشاشة النافذة Namesقائمة مع تعمل التي الملفات أسماءبدءقائمة في ويقابلها التشغيلDataالملفات عناوين. -فإن جيدا الملفات الحظبالـ عنوان اليقابلة ملف وجدتDataصغير سهم أمامة ظهر قد او<---تجسس ملف فهوإذ بالويندوز معين عنوان له ليس. -ثم للفارة األيمن الزر على بالضغط منه تخلصDelete بواسط : الثالثة الطريقةاألمر ة:msconfig -البدء زر على انقرStart -التشغيل خانة في اكتبRunالتالي األمر: msconfig -لك تظهر سوفنافذةSystem Configuration Utility -قسم أعلى من النافذة هذه من اخترStart up -تشغيل بدء مع مباشرة العمل تبدأ التي البرامج تعرض شاشة لك ستظهرالجهاز. -أنت تقم لم غريبة برامج بوجود شككت فإن بالنظر جيدا البرامج هذة إفحصاإلشارة بالغاء فقم بجهازك بتثبيتها بذلك فتكون له المقابل الصغير بالمربع الظاهرةمرغوب الغير البرامج من غيره أو التجسسي البرنامج عمل أوقفت قد بها. الطريقةا مشغل بواسطة : الرابعةلدوسDos : الويندوز ظهور قبل تستخدم كانت الطريقة هذةالطرق اسهل من وهي والتروجانز الباتش مثل التجسس ملفات إلظهار: -من الدوس افتحمحثMSDosالبدء بقائمةStart -التالي األمر أكتب: C:/Windowsdir patch.* e -التالية بالطريقة بمسحة فقم الباتش ملف وجدت إن: C:Windowsdelete patch.* الهاكرز مع مواقف الشخصي الجهاز على دخل الهاكرز أحدأن انتباهه ولفت وملفات صور من يحتويه ما يشاهد وأخذ الفتيات إلحدى موصلة الكاميرارسالة لها أرسل ثم الكمبيوتر تستخدم وهي يشاهدها فأخذ التصوير أمر فأصدر بالجهازفيها يخبرها ج أنهاالمكياج كمية من تقلل لو ريت يا ( ولكن ًاجد ًاجد ميلة) !! اإلنترنت عبر البنوك مواقع على يدخل أن اعتاد المحترفين الهاكرز أحدوالحسابات األرصدة إلى سالسة بكل ويتسلل مجموع ويضع غني كل من واحد دوالر فيأخذًاحساب الناس أقل رصيد في الدوالرات!! الشبا من واحدأجهزة إلى يدخل بفاعل مجرد ( بهذا نفسه ويعتبر الجنسية والملفات الخليعة الصور بحذف ويقوم الناس

- 6. خير)ومتسلل ولص حرامي ( أنه ينسى بهذا وهو) !! محاولة على الهاكرز اعتاديفشلون ما ًادائم ولكنهم مايكروسوفت وموقع الياهو موقع مثل الكبيرة المواقع اختراقفي مرامالضخمة واإلجراءات الشركات هذه تضعها التي النارية الجدران بسبب هذه يهمدخول من هاكر أي لمنع تتبعها التي النظام اختراق في الهاكر ينجح هذا ومع النظامإعادة من الشركة موظفوا يستطيع دقائق خمس من أقل خالل ولكن مجراها إلى األمور!! يح جريمة والتجسس االختراق يعددول من الكثير في القانون عليها اسبترى أن الكريم أخي تستغرب ال ولذا العالم المخدرات ومروج القاتل بجوار الهاكرًالحاف ًالاستقبا يجد السجن من الهاكر خروج بمجرد أنه الفرق ولكن واللصوص منخ من االستفادة بغرض الهاكرز توظيف إلى تسارع التي الكبرى العالمية الشركاتفي برتهموكذلك الهاكرز محاربة عن الهاكرز يعجز وأنظمة برامج بناء في معلوماتهم من لالستفادةاقتحامها.. يوجد وال منافذ بدون تشغيل نظام يوجد ال : الهاكرز كل بها يؤمن حكمةيستطيع ال جهاز يوجد وال فجوة يحوي ال جهاز اقتحامه هاكر!! الهاكر وأقوى أغلبهم العالم فيهم منهم األقوى ولكن والشبكات االتصال ومهندسوا الكمبيوتر مبرمجواالشباب لتعلم وقتهم يفرغون والذين المغامرة وروح بالتحدي المتسلحون والمراهقونوالتطفل التجسس علم في والمزيد المزيد الغالب في هؤالء كل مصير ًاوعموم ، الناس علىالكمبيوتر شركات أكبر أو السجن إلىالعالم في والبرمجة!! من الحروب تحولت اآلنالجنود وأعتى أقوى من الهاكرز وأصبح والكمبيوتر اإلنترنت ساحات إلى المعارك ساحاتالذين أجهزة إلى بخفية التسلل يستطيعون حيث ) المخابرات ( وخاصة الحكومات تستخدمهمال معلومات وسرقة العدو وأنظمة ال تدمير وكذلك بثمن تقدرال وكذلك .. ذلك وغير مواقعواليهود العرب بين رحاها تدور التي اإللكترونية الحروب ننسى و والروس واألمريكان...يحفظنا ربنا.. حذره فيأخذ ال او منه قاسي منا كثير ويمكن مهم موضوع ان اتمنىتفيدكم هذي المعلومات ؟ التجسس أو الهاكينج عملية هي ما ا هم من؟ لهاكرز ؟ جهازك اختراق على تساعدهم التي األشياء هي ما الدخول من الهاكر يتمكن كيف؟ جهازك إلى ؟ بعينه كمبيوتر جهاز إلى الدخول من الهاكر يتمكن كيف هو ما؟ أدرس بي اآلي رقم ؟ الفيروسات حتى أو التروجان أو الباتش بملف جهازك يصاب كيف الجه الهاكر يختار كيف؟ اختراقه يود الذي از

- 7. ؟ الهاكرز برامج أشهر هي ما ؟ ال أم ًامخترق جهازك كان إذا تعرف كيف يجب التي االحتياطات أهم هي ما؟ الهاكرز من للحماية اتخاذها ؟ الهاكرز عنها يبحث التي األشياء أهم هي ما ؟ التجسس ملفات عن للكشف طريقة أشهر هي ما الهاكرز مع مواقف.. ؟ التجسس أو الهاكينج عملية هي ما اإلنجليزية باللغة تسمى(Haking) ..االختراق أو التجسس عملية العربية باللغة وتسمى.. أحد يقوم حيثشرعية غير بطريقة جهازك في التشغيل نظام إلى بالدخول لهم مصرح الغير األشخاصغير وألغراض ا أو السرقة أو التجسس مثل سوية(الهاكر المتجسس للشخص يتاح حيث لتخريب)أو ملفات يضيف أو يمسح أو ينقل أن التشغيل نظام في يتحكم أن بإمكانه أنه كما برامجالتخزين أو التصوير أو الطباعة أمر إعطاء مثل أوامر بإصدار فيقوم.. من؟ الهاكرز هم ما مشاهدة فيستطيعون جهازك يخترقون الذين األشخاص همملفات من بهالتلصص أو جهازك تدمير أو سرقتها أو اإلنترنت شبكة على تفعله ما ومشاهدة.. ؟ جهازك اختراق على تساعدهم التي األشياء هي ما 1- ملف وجودتروجان أو باتش يسمى ملف وجود مع إال جهازك إلى الدخول الهاكر يستطيع ال( patch )أو(trojan )وهذه جهازك فيالملفات الدخول بواسطتها الهاكر يستطيع التي هيترتبط التي التجسس برامج أحد الهاكر يستخدم حيث الشخصي جهازك إلى الباتش ملف معتخوله ) سري رمز ( و ) مستخدم إسم ( الهاكر له يضع أن يستطيع )(ريسيفر ك يعمل الذييكون أن جهازك إلى الدخول يستطيع الذي الوحيد الشخص هوجهازك يجعل أن يستطيع وكذلكأن هاكر أي فيستطيع ًامفتوح جهازك إلى يدخل!! 2- بشبكة االتصالاإلنترنت بشبكة ًالمتص كنت إذا إال جهازك إلى يدخل أن الهاكر يستطيع الاإلنترنت بشبكة متصل غير جهازك كان إذا أما اإلنترنت المستحيل فمن أخرى شبكة أي أوإلى أحد يدخل أنسواك جهازك!! إلى فسارع جهازك في هاكر بوجود أحسست إذا ولذللكمن الهاكر تمنع حتى بسرعة اإلنترنت بخط االتصال قطع جهازك في والتلصص العبث مواصلة.. 3- التجسس برنامج البد جهازك اختراق من العادي الهاكر يتمكن حتىاالختراق على يساعده برنامج معه يتوافر أن! وهذه الهاكرز برامج أشهر منالبرامج: Web Cracker 4 Net Buster NetBus Haxporg Net Bus 1.7 Girl Friend

- 8. BusScong BO Client and Server ******* Utility ؟ جهازك إلى الدخول من الهاكر يتمكن كيف الكمبيوتر جهاز يتعرض عندماالباتش ( وهو التجسس بملف لإلصابةبورت بفتح يقوم الفور على فإنه ) التروجان أو( port )خالل من جهازك يقتحم أن تجسس برنامج لديه من كل فيستطيع جهازك داخل منفذ أويقوم الذي الملف هذا وهم اللصوص منها يدخل التي السرية بالنافذة أشبه منطقة بفتحالهاكرز!! جهاز إلى الدخول من الهاكر يتمكن كيف؟ بعينه كمبيوتر أساسية شروط عدة توافرت إذا إال بعينه كمبيوتر جهاز يخترق أن الهاكر يستطيع الوهي: 1- الباتش ( التجسس ملف يحوي الكمبيوتر هذا كان إذا) . 2- الشخص بهذا الخاص أدرس بي اآلي رقم يعرف الهاكر كان إذا.. وهي األخرى الشروط وجود من البدًاوطبعالهاكر ومعرفة باإلنترنت الضحية اتصالالتجسس برنامج استخدام بكيفية خالله من واالختراق! جهاز كان إذا آخر بمعنىعادي هاكر أي عليه يدخل أن المستحيل فمن باتش ملفات أي يحوي والًاسليم الكمبيوترحتى ع قادرون وهم فقط المحترفين عدا ما أدرس بي اآلي رقم يعرف كان لوبأية الدخول لىولديهم مانع أي وتحت طريقة األنظمة مختلف إلى الولوج في السرية طرقهم!! وإذاحتى جهازك إلى الدخول يستطيع لن فإنه بك الخاص أدرس بي اآلي رقم يعرف ال الهاكر كانيحوي جهازك كان لو الباتش ملف! ؟ أدرس بي اآلي رقم هو ما هومست بكل الخاص العنوانالكمبيوتر مكان َّرفعُي الذي الرقم أنه أي اإلنترنت لشبكة خدماإلنترنت شبكة تصفح أثناء من يتكون وهو4معين عنوان إلى يشير منها جزء وكل أرقامعنوان إلى يشير والتالي البلد عنوان إلى يشير فأحدها إلى والثالث الموزعة الشركةالمستخدم هو والرابع المستخدمة المؤسسة.. فهو ثابت وغير متغير بي اآلي ورقمباالنترنت اتصلت أنك لنفرض آخر بمعنى .. اإلنترنت إلى دخول كل مع يتغير إلى ونظرتأنه فوجدت بك الخاص بي اآلى رقم: 212.123.123.200 أو االنترنت من خرجت ثمليصبح يتغير الرقم فإن دقائق عدة بعد االتصال عاودت ثم االتصال أقفلتكالتالي: 212.123.123.366 الرقم : األخيرة األرقام في التغير الحظ022أصبح633. (اآليسكيو مثل المحادثة برامج بعرض استخدام بعدم ينصح ولذلكICQ)يقوم ألنهحتى دائم بشكل بي اآلي رقم بإظهار الدخول في استخدامه من الهاكر فيتمكن إخفائه معالمطلو الشخص جهاز إلىكمبيوتر يحتوي أن وهو شرط توافر مع ب أو منفذ على الشخص هذاباتش ( تجسس ملف) !! حتى أو التروجان أو الباتش بملف جهازك يصاب كيف؟ الفيروسات الطريقةاألولى: المحادثة عبر شخص خالل من التجسس ملف يصلك أنملف أو صورة لك الهاكر أحد يرسل أن وهي ) الشات ( أو يحالتروجان أو الباتش على توي! ملف أو صورة في الباتش يغرز أن الهاكر بإمكان أنه العزيز صديقي تعلم أن والبدباستخدام إال معرفته تستطيع فال الصورة تشاهد حيث الفيروسات أو الباتش كشف برنامجأو باتش على يحتوي أنه تعلم وال طبيعي بشكل الملف أو

- 9. جهازك يجعل ربما فيروسعبارةوالمتطفلون الهاكر يدخلها شوارع عن! الثانية الطريقة: من الباتش يصلك أنالشخص ماهية تعلم وال الرسالة مصدر تعلم ال اإللكتروني البريد عبر رسالة خاللفتقوم المرسل سيجعل أنه تعلم ال وأنت فتحه ثم ومن الرسالة مع المرفق الملف بتنزيلإلى يدخلون الجميععليك ويتطفلون جهازك.. الثالثة الطريقة: برامج إنزالتعليم على تساعد التي المواقع أو الجنسية المواقع مثل مشبوهة مواقع من ملفات أوالتجسس! الرابعة الطريقة: الجنسية المواقع مثل مشبوهة مواقع إلى الدخولالملف تنزيل يتم فإنه الموقع إلى دخولك بمجرد أنه حيثجهازك في ال كوكيز بواسطةعنها تدري!! أحد يرغب فعندما الصفحات بتفخيخ المواقع هذه مثل أصحاب يقوم حيثتقوم الصفحات هذه إلى الدخول في الزوار التجسس ملف بتنزيل أمر بإصدار الموقع صفحاتجهازك في! ؟ اختراقه يود الذي الجهاز الهاكر يختار كيف عام بشكليستط الرقم يعرف كان إذا إال الختراقه بعينه كمبيوتر اختيار من العادي الهاكر يعبه الخاص أدرس بي اآلي الخاص أدرس بي اآلي رقم بإدخال يقوم فإنه ًاسابق ذكرنا كماأمر إصدار ثم ومن التجسس برنامج في الضحية بكمبيوتر المطلوب الجهاز إلى الدخول!! باس يقومون المخترقين وأغلبمثل برنامج تخدام( IP Scan )بي اآلي رقم كاشف أوالهاكر يقوم برنامج وهو باألجهزة تتعلق التي بي اآلي أرقام على للحصول باستخدامهالباتش ( التجسس ملف على تحتوي التي المضروبة) ! يقوم ثم البرنامج تشغيل يتمبوضع يقوم أنه أي .. افتراضيه بي آي أرقام بوضع المخترقمن فيطلب مختلفين رقمين الرقمين هذين يختار ًالفمث بينهما البحث الجهاز: 212.224.123.10 212.224.123.100 : وهما رقمين آخر الحظ02و022 عن البحث منه فيطلباآلي رقمي بين الموجودة الكمبيوتر أجهزة بين ) مضروب كمبيوتر ( منفذ يحوي كمبيوتربي : التاليين أدرس00020042006202و000200420062022 منه طلب التي األجهزة وهيبينها البحث الهاكر! بأي الخاص بي اآلي رقم بإعطائه البرنامج يقوم بعدهامثل تحديده تم الذي النطاق ضمن يقع مضروب كمبيوتر: 212.224.123.50 212.224.123.98 212.224.123.33 212.224.123.47 ه أن فيخبرههي ذهفيستطيع تجسس ملفات أو منافذ تحوي التي المضروبة باألجهزة الخاصة بي اآلي أرقامبعدها الهاكر األجهزة إلى الدخول ثم ومن التجسس برنامج في ووضعه بي اآلي رقم أخذ منالمضروبة! ؟ الهاكرز برامج أشهر هي ما netbus1.70 البرامج أقدم مناالختراق ساحة فيوهو شات المايكروسوفت مستخدمي بين شيوعا األكثر وهو بالسيرفراتبه برنامج نسخ وتوجد الضحية بجهاز التحكم من الهاكر تمكن التي اإلمكانيات من العديدوكل باس النت من حداثة أكثر مختلفة األخرى منًاتطور أكثر منها نسخى.. SUB 7 تستط .. التعريف عن وغني ممتاز برنامجكيفما ليعمل السيرفر وتنسيق التحكم يعطريقة او شكل تغيير من سواء تشاء بالبرامج االختراق مجال في ممتاز وهو عمل.. ******* Utility حيث والمحترفين المبتدئين وخاصة للهاكرز ورهيب مفيد برنامجبرامج مختلف إمكانيات وأفضل أغلب يمتلك أنه كسر خالله من ويمكن الهاكرزالكلماتتحويل وكذلك المشفرة السرية الملفات تشفير وفك المضغوطة للملفات السرية عناوينالتي والمميزات اإلمكانيات من العديد العديد به كما والعكس بي آي أرقام الى المواقعمن الكثير عنها يبحث

- 10. الهاكرز.. Back Orifice لما التعريف عن غني برنامجب انتشار من لفيروسهأحد اختراق تستطيع حتى ولكن االنترنت مستخدمي أجهزة ين األجهزةالمستخدم الفيروس بنفسًاملوث جهازك يكون أن البد.. Deep Throat 2.0 يقومالبرنامج وهذا به الخاص بالسيرفر باستبداله ويقوم )(سيستري الملف بمسح البرنامج هذاأنك وهي ميزة فيه المواق في التحكم تستطيعألي بتوجيهه وتقوم الضحية يزورها اللي عالشاشة وفتح غلق المتحكم وبإمكان ترغب مكان تي اإلف برنامج طريق عن استخدامه وكذلكبي.. porter يعمل برنامجScanالـ ارقام علىIPالـ وPorts pinger يعمل برنامج(Ping)ًالمتص الموقع أو الضحية كان إذا لمعرفةباإلنترنال أم ت... ultrascan-15.exe لعمل برنامج أسرعScanجهاز علىمنها إليه الدخول يمكنك التي المفتوحة المنافذ لمعرفة الضحية... Zip Cracker المضغوطة الملفات سر كلمات كسر خالله من تستطيع الصغير البرنامج هذابباسوورد والمحمية.. Girl Friend بعم قام برنامجبـ(الفاشل يدعى شخص لهفي الموجودة السر كلمات جميع سرقة هي والخطيرة الرئيسية ومهمته )العام بما جهازكاإلنترنت لدخول تستخدمه الذي السري والرمز المستخدم إسم وكذلك األيميل باسوورد فيها.. ؟ ال أم ًامخترق جهازك كان إذا تعرف كيف أن تستطيع البداية فيإذا تعرفنظام في الهاكرز يحدثها التي التغيرات معرفة خالل منًامخترق جهازك كانمثل التشغيل مسح أو أحد يدخلها لم جديدة ملفات وجود أو ًاتلقائي الشاشة وغلق فتحأو إنترنت مواقع فتح أو موجودة كانت ملفات العديد إلى باإلضافة للطابعة أمر إعطاءوتعر تشاهدها التي التغيرات منيستخدم متطفل وجود عن خاللها من وتعلم فها جهازك.. أن أم جهازك إلى المتطفلين أحد دخل هل تعرف أن خاللها من تستطيع الطريقة هذهمنهم سليم جهازك.. قائمة افتح(Start)أمر اختر منها و(Run). اكتبالتالي:system.ini فيها الخامس للسطر فاذهب صفحة لك ستظهرالسطر أن وجدت فإذاهكذا مكتوب: user. exe=user. exe قبل من اختراقه يتم لم جهازك أن فاعلمالهاكرز. هكذا مكتوب الخامس السطر وجدت إذا أما user. exe=user. exe *** *** *** الهاكرز أحد من اختراقه تم قد جهازك أن فاعلم. أهم هي مااتخاذه يجب التي االحتياطات؟ الهاكرز من للحماية ا 1- برامج أحدث استخدممتقاربة فترات في جهازك على وشامل دوري مسح بعمل وقم والفيروسات الهاكرز من الحماية يومي بشكل اإلنترنت يستخدمون ممكن كنت إذا ًاخصوص..

- 11. 2- إلى تدخل الالتي والمواقع التجسس تعلم التي المواقع مثل المشبوهة المواقعأو الحكومات تحاربتحوي التي المواقع في المواقع هذه أمثال يستخدمون الهاكرز ألن خليعةًاوصورًاأفالمتنصيب يتم حيث الضحايا إلى التجسس ملفات إدخال في ًاتلقائي ) الباتش ( التجسس ملفالموقع إلى الشخص دخول بمجرد الجهاز!! 3- إلكترونية رسالة أي فتح عدممصدر منملفات إلرسال اإللكتروني البريد رسائل يستخدمون الهاكرز ألن مجهول التجسسالضحايا إلى. 4- غير أشخاص من ) الشات ( أثناء ملفات أية استقبال عدمامتداد تحمل الملفات هذه كانت إذا وخاصة بهم موثوق(exe) مثل(love.exe)تكون أن أومثل االمتدادين ذوي من ملفات(ahmed.pif.jpg)عبارة الملفات هذه أمثال وتكون عنجهازك على الدخول من بواسطتها الهاكرز فيستطيع جهازك في التجسس ملفات تزرع برامجاألذى وتسبيب لك والمشاكل.. 5- فى شخصية معلومات بأية االحتفاظ عدمالمهمة الملفات أو الفوتوغرافية الصور أو الخاصة كالرسائل جهازك داخل من وغيرهااالئتمانية البطاقات أو الحسابات أرقام مثل بنكية معلومات.. 6- قمالسري الرقم يعرف من سوى فتحها يستطيع ال حيث المهمة ملفاتك على سرية أرقام بوضعأنت وهو فقط. 7- األصدقاء من معين عدد لك يكون أن اإلمكان قدر حاولو الصدق فيهم وتوخى اإلنترنت عبرواألخالق األمانة. 8- ًادائم حاوللالختراق قابلة فهي دورية بصورة السر كلمة تغيير. 9- سلك رفع من تأكداإلنترنت استخدام من اإلنتهاء بعد باإلنترنت التوصيل. 10- تقم المن متأكدا تكن لم إن الشخصي جهازك في الصلب القرص على وتحميله ملف أي بإستالممصدره. ؟ الهاكرز عنها يبحث التي األشياء أهم هي ما +الهاكرز بعضهذا يمارس اآلخر والبعض الذات وتحدي اإلمكانيات إلظهار وفرصة كهواية التجسس يمارسونالعمل يلي ما منها ونذكر آلخر هاكر من تختلف أهداف عدة تحقيق بدافع: +الحصولالبنكية المعلومات سرقة خالل من المال علىالبطاقات أو الحسابات أرقام مثلاالئتمانية. +أو مالية ألغراض االبتزاز بدافع شخصية صور أو معلومات على الحصولبنشر الفتيات بعض كتهديد انحرافية لمطالب يستجبن لم إذا اإلنترنت على صورهنمالية أو انحرافية!! +الب أو األركامكس ملفات مثل جميلة ملفات على الحصولاورأو الصور أو األصوات أو بوينت... +العقبات ومواجهة االختراق على القدرة إثباتاألجهزة أحد على الهاكر دخول حال في نصر بتحقيق لالفتخار وفرصة األنظمة أوالمعلوماتية.. +التجسس له ليتسنى اإللكتروني للبريد السرية الرموز على الحصولسر أو الخاصة الرسائل علىالبريد إسم قة بأكمله اإللكتروني!! +على الحصولمحتوياته في التغيير أو تدميره بهدف المواقع ألحد السري الرمز.. +من االنتقامإذالله أو قهره بهدف جهازه وتدمير األشخاص أحد..

- 12. عن للكشف طريقة أشهر هي ما؟ التجسس ملفات ملف وجود عن للكشف الطرق من العديد هناكجهازك في التجسس ات.. األولى الطريقة: والفيروسات التجسس ملفات عن الكشف برامج استخدامعمل طريق عن والهاكرز التجسس من الحماية وكذلك التجسس ملفات عن الكشف برامج أحديمنع ناري جدار المتطفلين دخول... التجسس ملفات عن الكشف برامج وأفضل أشهر من: Norton internet security Zone alarm MacAfee firewall The Cleaner الهاكرز من الحماية برامج وأفضل أشهر ومن: ZoneAlarm LockDown 2000 Jammer Internet Alert 99 Tiny Personal Firewall الطريقةالثانية: النظام تسجيل ملف بواسطةRegistry: -البدء زر على انقرStart . -التشغيل خانة في أكتبRunاألمر: rigedit -حسب التالية المجلدات افتحقائمة في الترتيبRegisteryEditor : - HKEY_LOCAL_MACHINE - Software - Microsoft - Windows - Current Version - Run -من واآلنالنظام تسجيل نافذةRegistryEditorالي انظرستشاهد المقسومة بالشاشة النافذة يمينقائمة تحت Namesقائمة في ويقابلها التشغيل بدء قائمة مع تعمل التي الملفات أسماءDataالملفات عناوين. -بالـ عنوان اليقابلة ملف وجدت فإن جيدا الملفات الحظDataصغير سهم أمامة ظهر قد او<---إذ تجسس ملف فهو م عنوان له ليسعينبالويندوز. -ثم للفارة األيمن الزر على بالضغط منه تخلصDelete الثالثة الطريقة: األمر بواسطة:msconfig -البدء زر على انقرStart -التشغيل خانة في اكتبRunالتالي األمر:msconfig -لك تظهر سوفنافذةSystem Configuration Utility -ا هذه من اخترقسم أعلى من لنافذةStart up -الجهاز تشغيل بدء مع مباشرة العمل تبدأ التي البرامج تعرض شاشة لك ستظهر. -أنت تقم لم غريبة برامج بوجود شككت فإن بالنظر جيدا البرامج هذة إفحصاإلشارة بالغاء فقم بجهازك بتثبيتها بذلك فتكون له المقابل الصغير بالمربع الظاهرةقدمرغوب الغير البرامج من غيره أو التجسسي البرنامج عمل أوقفت بها. الرابعة الطريقة:

- 13. الدوس مشغل بواسطةDos : تستخدم كانت الطريقة هذةالطرق اسهل من وهي والتروجانز الباتش مثل التجسس ملفات إلظهار الويندوز ظهور قبل: -محث من الدوس افتحMSDosالبدء بقائمةStart -التالي األمر أكتب: C:/Windowsdir patch.* e -بالطريقة بمسحة فقم الباتش ملف وجدت إنالتالية: C:Windowsdelete patch.* الهاكرز مع مواقف أحدوملفات صور من يحتويه ما يشاهد وأخذ الفتيات إلحدى الشخصي الجهاز على دخل الهاكرزأن انتباهه ولفت الكاميراتستخدم وهي يشاهدها فأخذ التصوير أمر فأصدر بالجهاز موصلةفيها يخبرها رسالة لها أرسل ثم الكمبيوتر لو ريت يا ( ولكنًاجدًاجد جميلة أنهاالمكياج كمية من تقلل) !! مواقع على يدخل أن اعتاد المحترفين الهاكرز أحداألرصدة إلى سالسة بكل ويتسلل اإلنترنت عبر البنوكوالحسابات من واحد دوالر فيأخذًحسابا الناس أقل رصيد في الدوالرات مجموع ويضع غني كل!! يدخل الشباب من واحدبهذا نفسه ويعتبر الجنسية والملفات الخليعة الصور بحذف ويقوم الناس أجهزة إلى(فاعل مجرد ومتسلل ولص حرامي ( أنه ينسى بهذا وهو ) خير) !! اعتادعلى الهاكرزماًادائم ولكنهم مايكروسوفت وموقع الياهو موقع مثل الكبيرة المواقع اختراق محاولةفي يفشلون واإلجراءات الشركات هذه تضعها التي النارية الجدران بسبب هذه مراميهمدخول من هاكر أي لمنع تتبعها التي الضخمة اختراق في الهاكر ينجح هذا ومع النظامولك النظامإعادة من الشركة موظفوا يستطيع دقائق خمس من أقل خالل ن إلى األمورمجراها!! دول من الكثير في القانون عليها يحاسب جريمة والتجسس االختراق يعدترى أن الكريم أخي تستغرب ال ولذا العالم المخدرات ومروج القاتل بجوار الهاكرالهاكر خروج بمجرد أنه الفرق ولكن واللصوصًالحاف ًالاستقبا يجد السجن من منفي خبرتهم من االستفادة بغرض الهاكرز توظيف إلى تسارع التي الكبرى العالمية الشركاتوكذلك الهاكرز محاربة عن الهاكرز يعجز وأنظمة برامج بناء في معلوماتهم من لالستفادةاقتحامها.. بد تشغيل نظام يوجد ال : الهاكرز كل بها يؤمن حكمةوال منافذ ونيستطيع ال جهاز يوجد وال فجوة يحوي ال جهاز يوجد اقتحامه هاكر!! وأقوى أغلبمنهم األقوى ولكن والشبكات االتصال ومهندسوا الكمبيوتر مبرمجوا هم العالم في الهاكرالشباب هم لتعلم وقتهم يفرغون والذين المغامرة وروح بالتحدي المتسلحون والمراهقونو المزيدوالتطفل التجسس علم في المزيد الغالب في هؤالء كل مصيرًاوعموم ، الناس علىالعالم في والبرمجة الكمبيوتر شركات أكبر أو السجن إلى!! من الحروب تحولت اآلنالجنود وأعتى أقوى من الهاكرز وأصبح والكمبيوتر اإلنترنت ساحات إلى المعارك ساحاتالذين وخ الحكومات تستخدمهمأجهزة إلى بخفية التسلل يستطيعون حيث ) المخابرات ( اصةال معلومات وسرقة العدو وأنظمة ال وكذلك .. ذلك وغير المواقع تدمير وكذلك بثمن تقدرواليهود العرب بين رحاها تدور التي اإللكترونية الحروب ننسى و والروس واألمريكان...يحفظنا ربنا! كثير افدتكم اكون اتمنى أولشيءبقولهانهالكثيرمناقديتخوفمنالهاكرواكثرالبرنامجالفايرول>>الجدارالناريقديفىبالغرضولكنلولم يستخدمبطريقهسليمهفيكونوجودهمثلعدمه

- 15. driss mankoul