Intégrer la présentation

Télécharger pour lire hors ligne

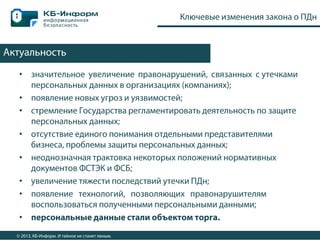

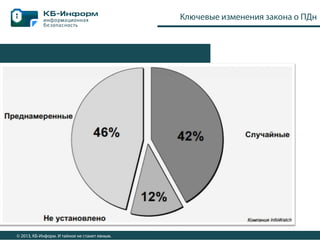

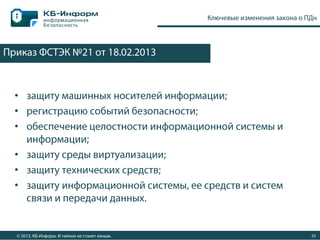

Le document aborde le thème de la révélation de secrets, suggérant que ce qui était caché finira par être découvert. Il souligne l'importance de la transparence et les conséquences de la dissimulation. En fin de compte, le texte évoque la vulnérabilité de l'information secrète.