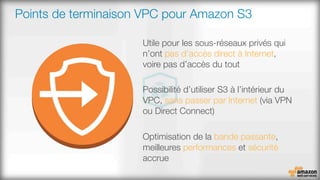

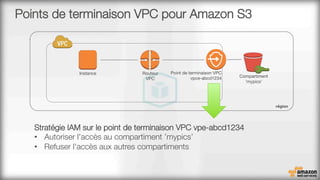

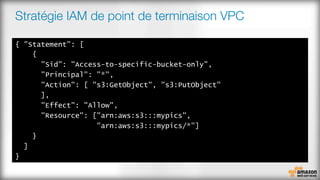

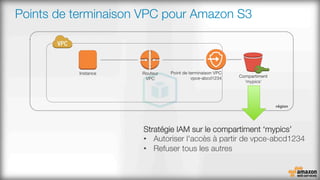

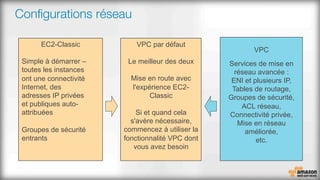

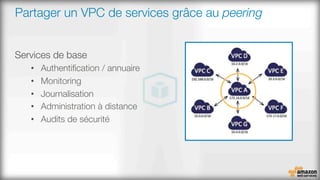

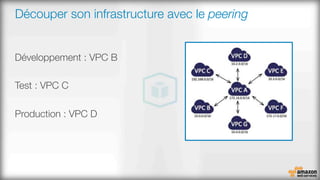

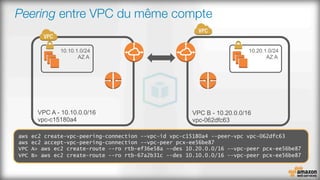

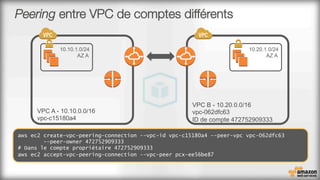

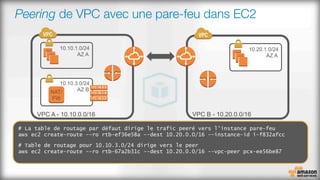

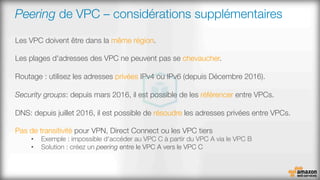

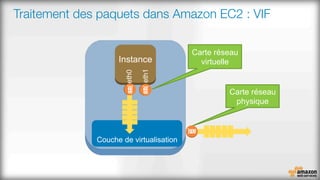

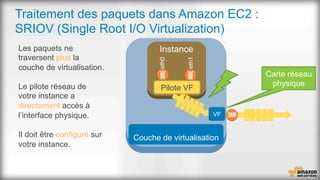

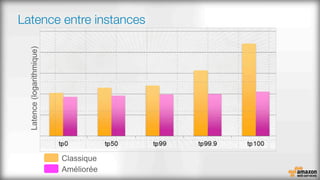

Le document fournit une vue d'ensemble des fonctionnalités et des configurations de l'Amazon Virtual Private Cloud (VPC) et EC2, y compris des informations sur la mise en réseau avancée, la connexion de centres de données via VPN et Direct Connect, et le peering entre VPC. Il explique également les bonnes pratiques pour assurer la redondance et la sécurité des connexions, ainsi que l'activation de la mise en réseau améliorée pour les instances EC2. En outre, il aborde les points de terminaison VPC pour accéder à Amazon S3 de manière sécurisée sans passer par Internet.

![SRIOV : Est-ce prêt ? (Linux)

Non

Oui !

[ec2-user@ip-10-0-3-70 ~]

$ ethtool -i eth0

driver: vif

version:

firmware-version:

bus-info: vif-0

…

[ec2-user@ip-10-0-3-70 ~]$

ethtool -i eth0

driver: ixgbevf

version: 2.14.2+amzn

firmware-version: N/A

bus-info: 0000:00:03.0

…](https://image.slidesharecdn.com/05-amazonvirtualprivatecloudfinaldraft-161221200135/85/Deep-Dive-Virtual-Private-Cloud-39-320.jpg)

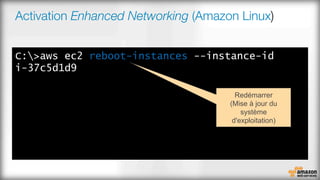

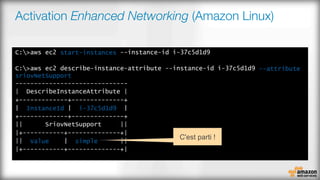

![Activation Enhanced Networking (Amazon Linux)

[ec2-user@ip-10-0-3-125 ~]$ sudo yum update

Mise à jour du

système

d'exploitation](https://image.slidesharecdn.com/05-amazonvirtualprivatecloudfinaldraft-161221200135/85/Deep-Dive-Virtual-Private-Cloud-43-320.jpg)