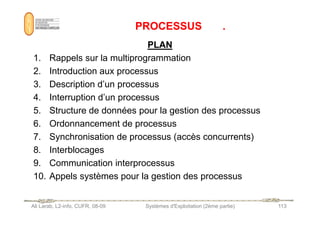

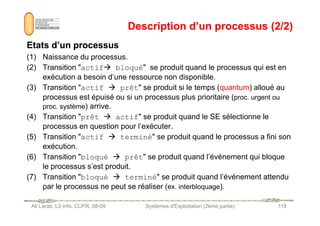

Le document aborde les systèmes d'exploitation, en se concentrant sur les fonctions, la gestion de fichiers, de mémoire et de processus, tout en approfondissant les concepts vus dans un premier module. Il présente des approches de partitionnement, de formatage de disques, ainsi que des techniques d'allocation de mémoire et de gestion des fichiers. Enfin, il propose des ressources bibliographiques pour approfondir le sujet.

![Gestion mémoire

Gestion mémoire

Monoprogrammation et gestion mémoire

Monoprogrammation et gestion mémoire

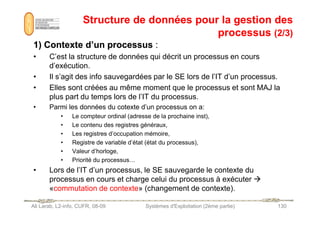

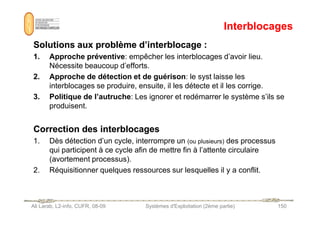

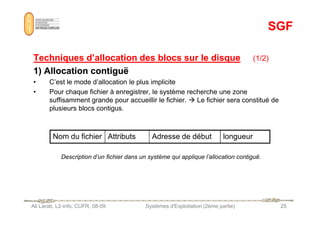

• Exécuter un seul prgm ( processus ) à la fois en partageant la mémoire

entre le prgm et le SE [Le partitionnement peut se faire manuellement]

3 variantes simples d’organisation mémoire sont possibles (avec un SE et

1 seul processus utilisateur) :

Prgm 0xFFF… SE en ROM Gestionnaire de

périph en ROM

Ali Larab, L2-info, CUFR, 08-09 Systèmes d'Exploitation (2ème partie) 61

0

utilisateur

SE en RAM

0

Prgm

utilisateur

0

périph en ROM

Prgm

utilisateur

SE en RAM

a): modèle rare aujourd’hui

(pour mini-ordinateurs)

b): pour ordi de poche ou

sys embarqués

c): pour les 1er PC avec

MS-DOS (BIOS)](https://image.slidesharecdn.com/diaposcoursse-2-1-240409105306-ed78b638/85/Diapositive-du-systeme-d-exploitation-2-1-pdf-61-320.jpg)

![La mémoire virtuelle

La mémoire virtuelle

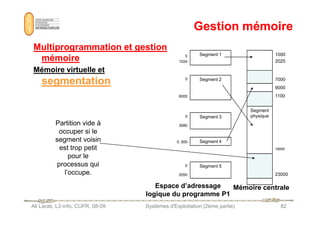

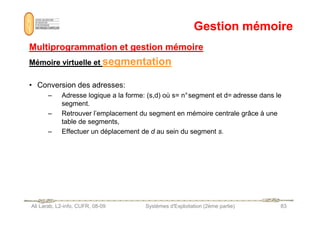

Multiprogrammation et gestion mémoire

Multiprogrammation et gestion mémoire

Mémoire virtuelle et pagination

Mémoire virtuelle et pagination

Le choix d'une victime

Le choix d'une victime –

–

remplacement

remplacement

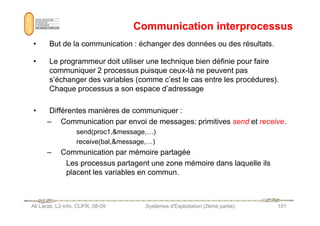

• De nombreux algorithmes :

– FIFO - First In First Out : ordre chronologique de chargement ;

– NRU – Not Recently Used : ordre chronologique d'utilisation ;

Ali Larab, L2-info, CUFR, 08-09 Systèmes d'Exploitation (2ème partie) 80

– NRU – Not Recently Used : ordre chronologique d'utilisation ;

– FINUFO - First In Not Used, First Out (algorithme de l'horloge ou

Clock) : approximation du LRU;

– LFU - Least Frequently Used ;

– Random : au hasard ;

– MIN : algorithme optimal.

• Performances : MIN, LRU, FINUFO, [FIFO, Random].](https://image.slidesharecdn.com/diaposcoursse-2-1-240409105306-ed78b638/85/Diapositive-du-systeme-d-exploitation-2-1-pdf-80-320.jpg)