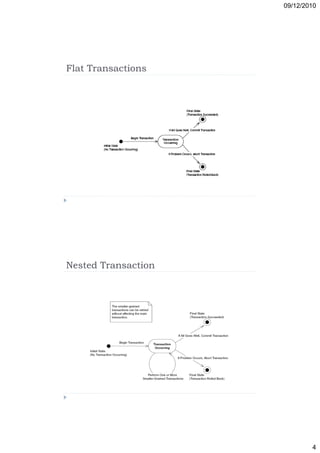

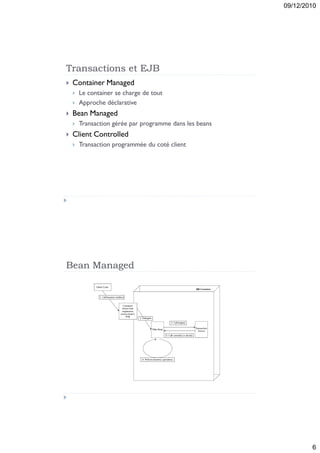

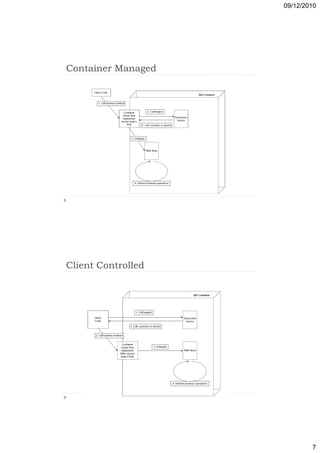

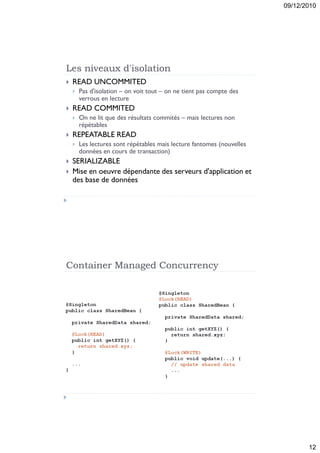

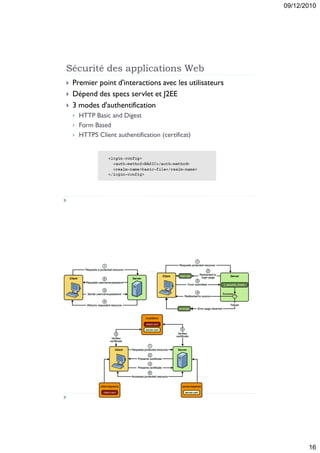

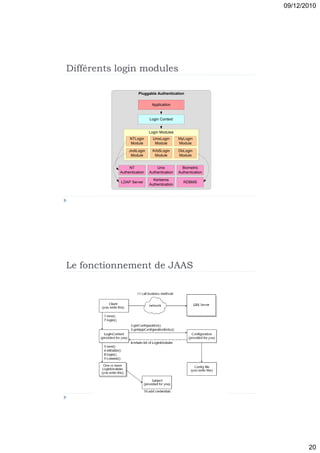

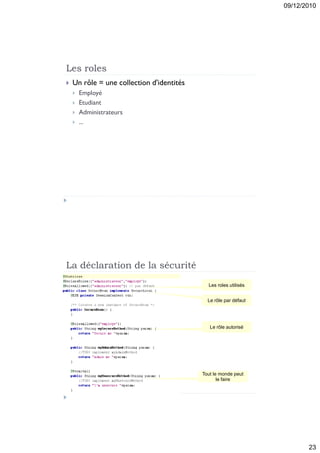

Le document traite des transactions et de la sécurité dans les applications distribuées, en se concentrant sur les EJB et leur gestion des transactions. Il souligne l'importance des propriétés ACID, des modèles de transactions, et des enjeux de sécurité tels que l'authentification et l'autorisation. En outre, il aborde l'utilisation des minuteries dans les EJB pour gérer des actions à des moments précis.