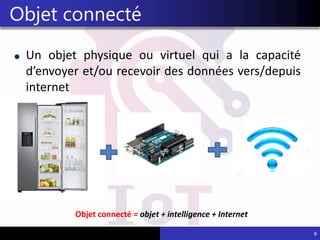

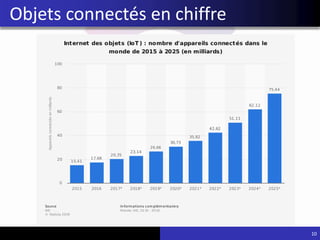

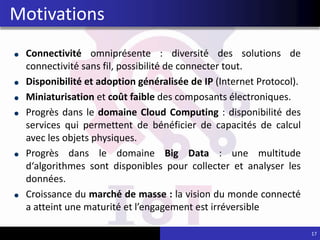

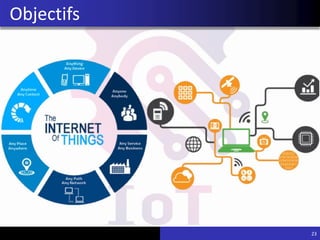

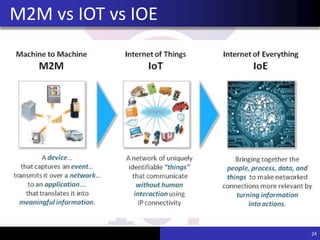

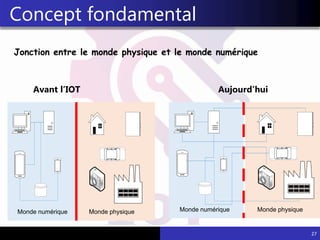

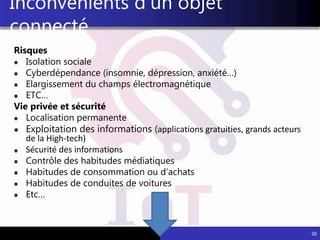

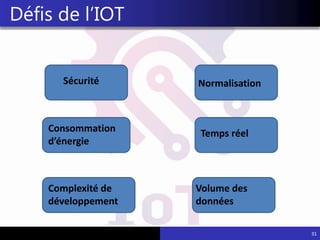

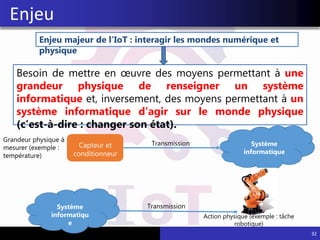

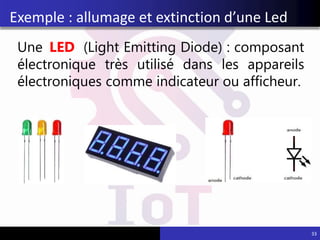

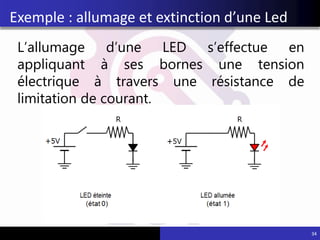

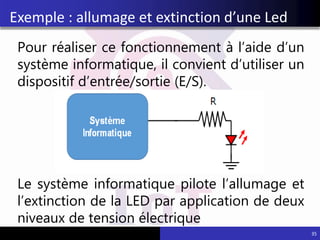

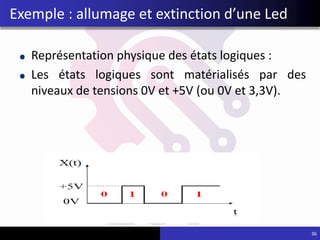

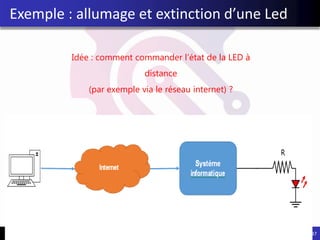

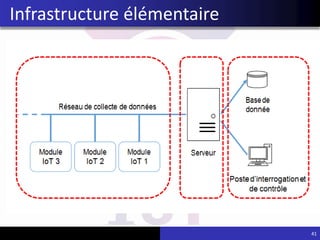

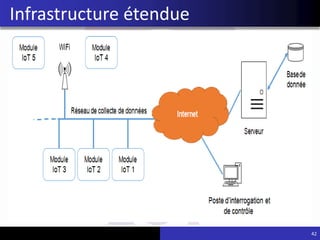

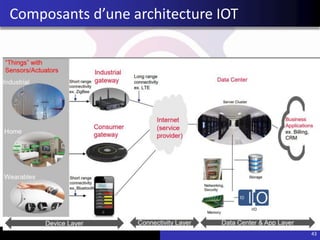

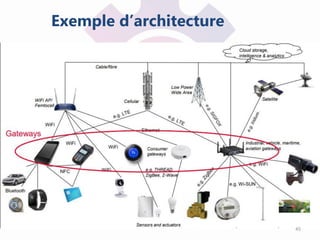

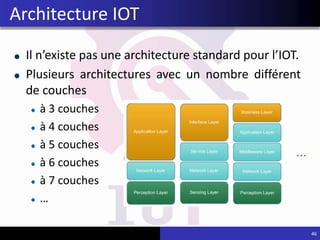

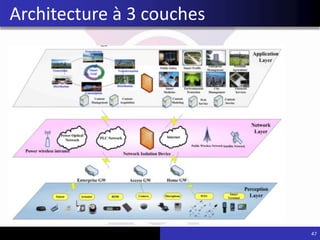

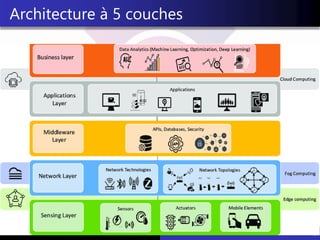

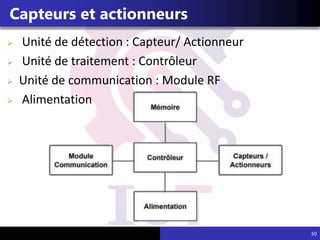

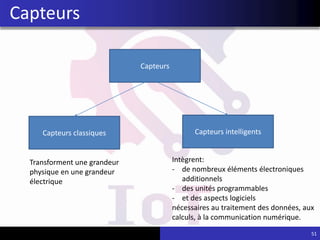

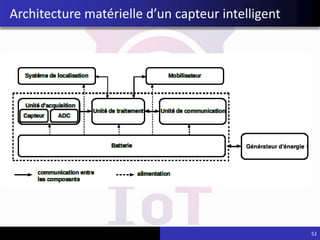

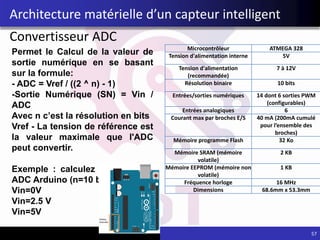

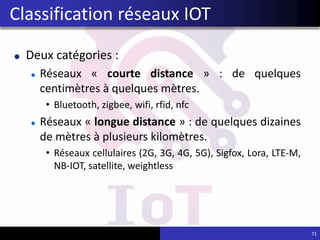

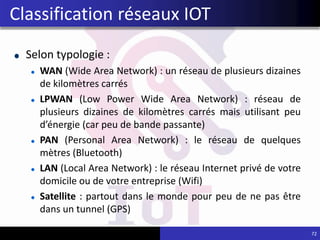

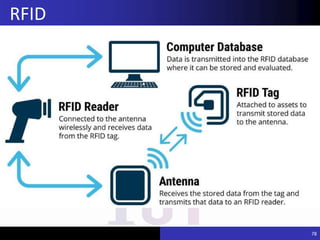

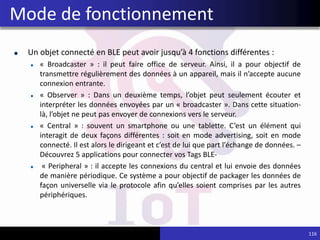

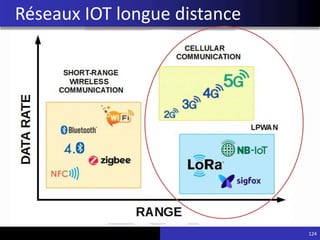

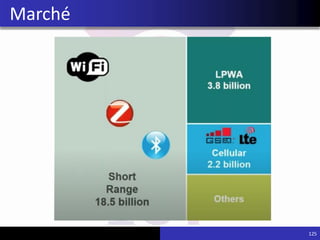

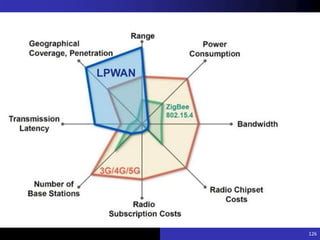

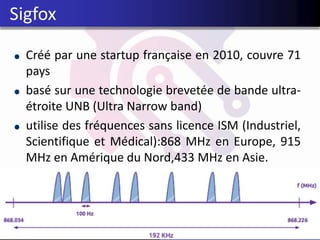

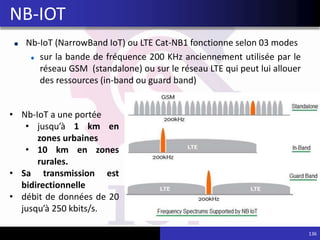

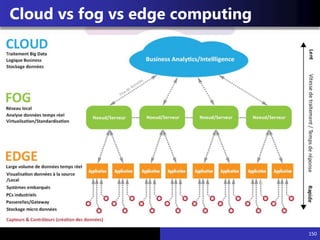

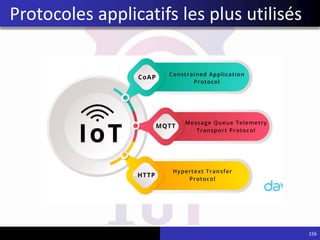

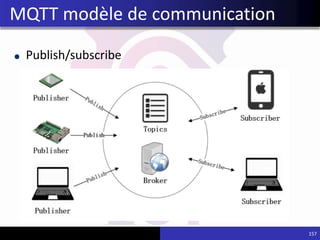

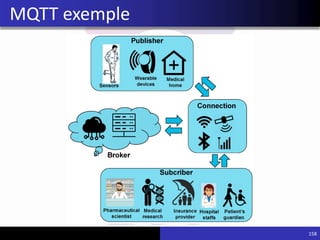

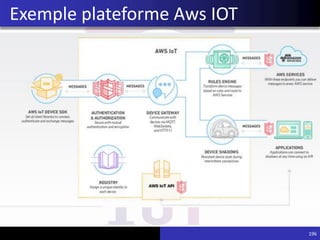

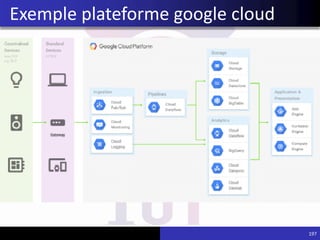

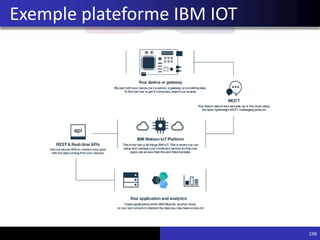

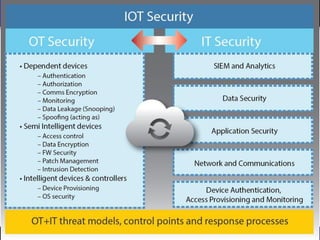

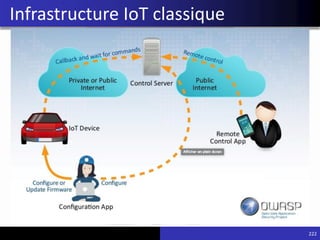

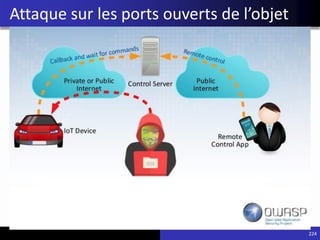

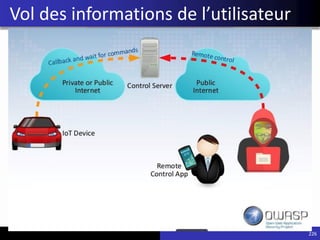

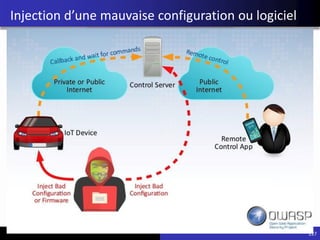

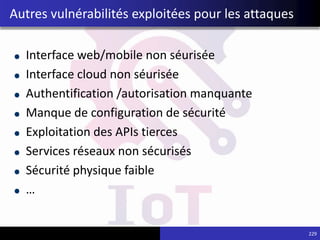

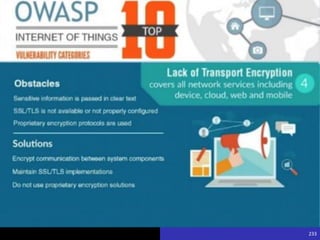

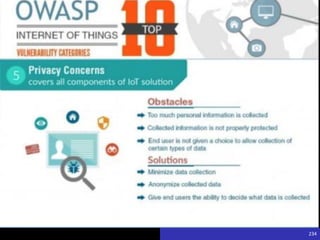

Le document présente une introduction à l'Internet des Objets (IoT), définissant les concepts clés tels que les objets intelligents et connectés, ainsi que leurs caractéristiques et applications variées dans des domaines comme les villes intelligentes et la logistique. Il aborde également les architectures IoT, en détaillant les composants comme les capteurs et actionneurs, et aborde les défis et enjeux liés à cette technologie. Enfin, il discute des bénéfices et inconvénients de l'IoT, notamment sur la sécurité et la vie privée.