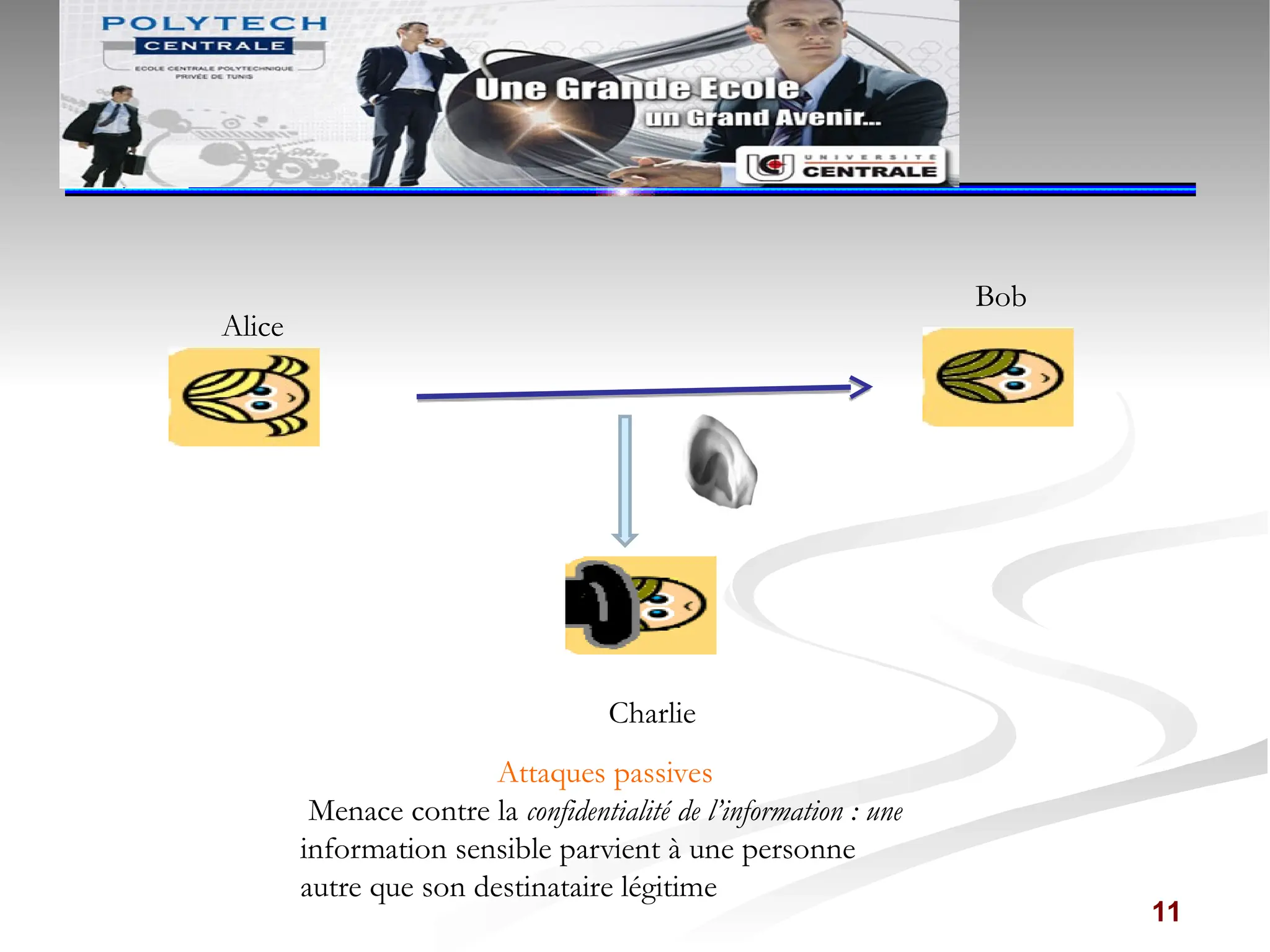

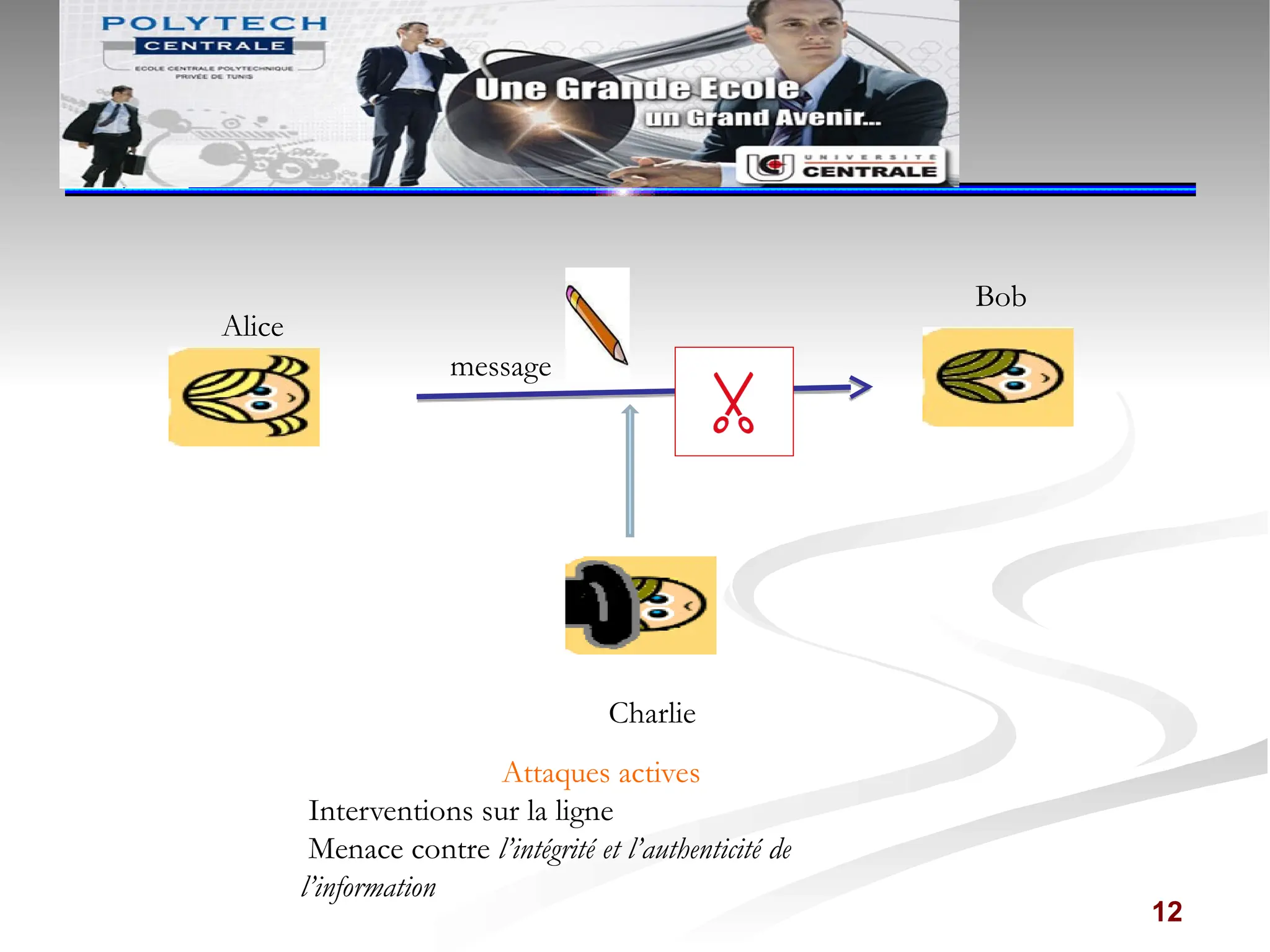

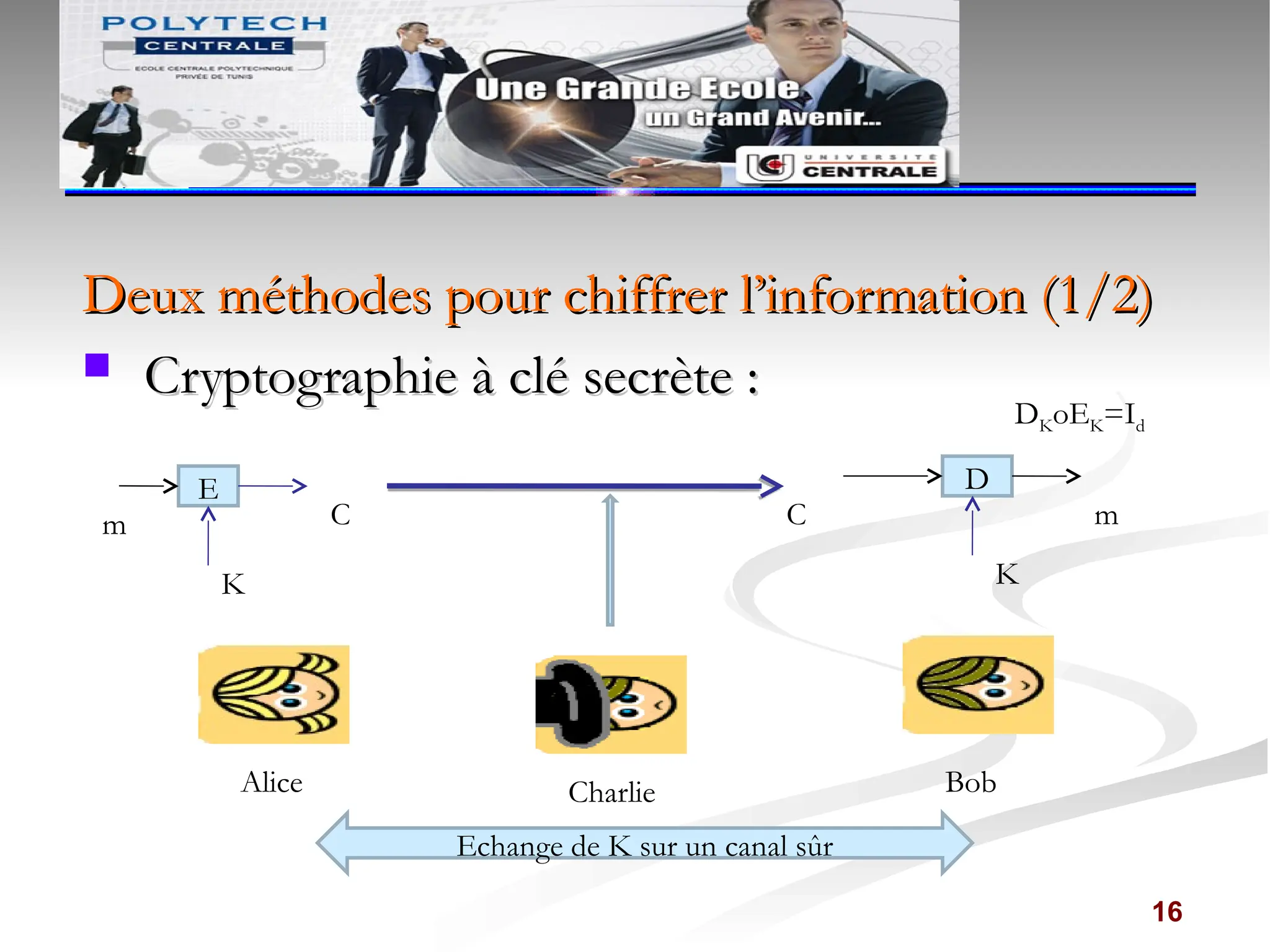

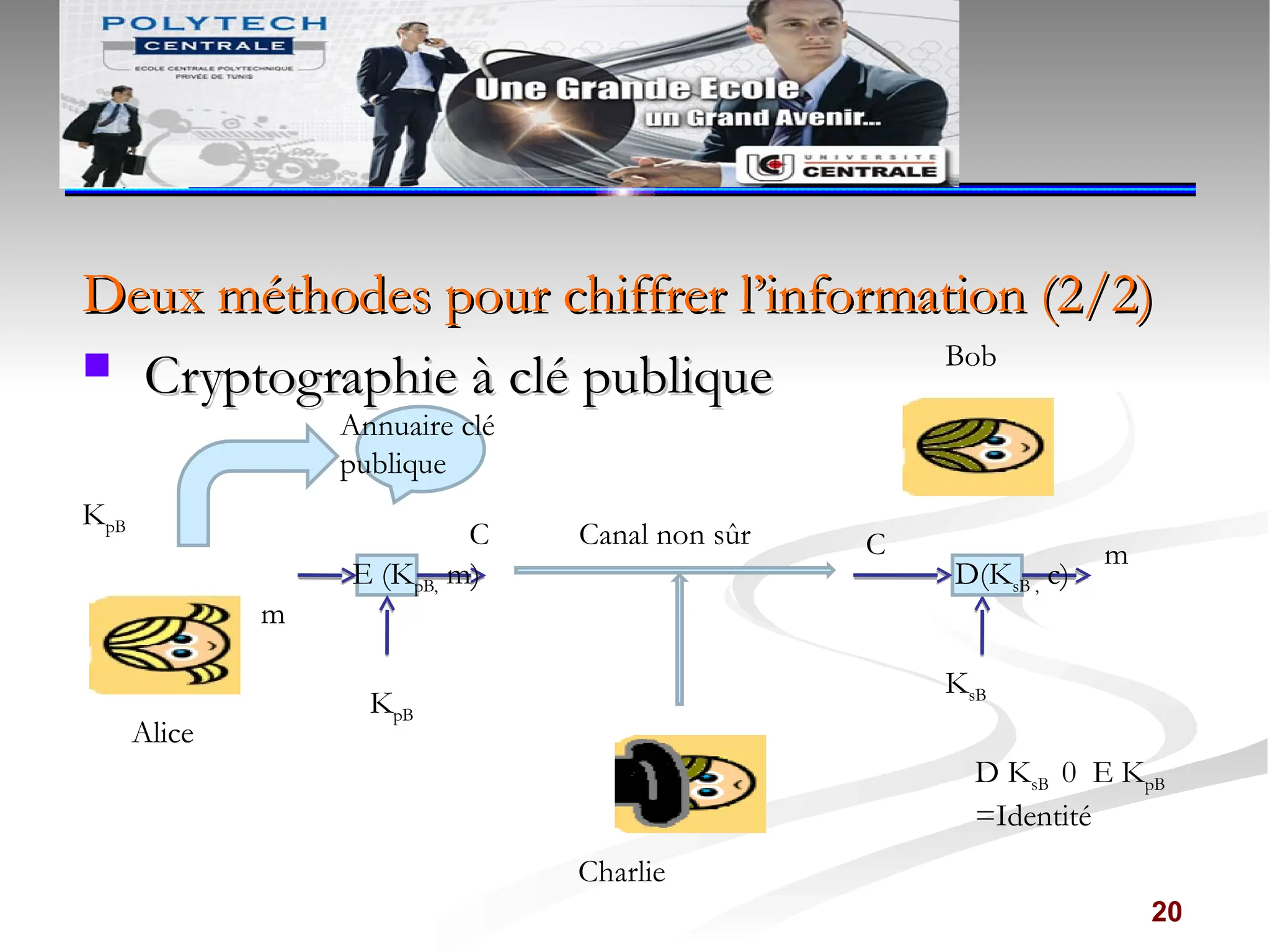

Le document traite des notions fondamentales de la cryptographie, y compris la sécurité de l'information, les types de menaces, et les techniques de chiffrement. Il aborde la cryptographie symétrique et asymétrique, ainsi que des concepts essentiels tels que confidentialité, intégrité des données, authentification et non-répudiation. Enfin, il explique la gestion des clés et les défis associés à la sécurité des systèmes d'information.