Le document présente une introduction aux réseaux locaux informatiques, expliquant leurs définitions, classifications (LAN, MAN, WAN), composants et topologies. Il aborde également le modèle OSI, détaillant ses sept couches, chacune ayant une fonction spécifique dans la transmission des données au sein d'un réseau. Les avantages des réseaux, tels que la réduction des coûts et la sécurité des données, ainsi que des descriptions des topologies physiques et logiques, sont également discutés.

![Support de Cours Réseau Local Informatique 2ème

Année BTS RIT

NGUESSAN REMI 15

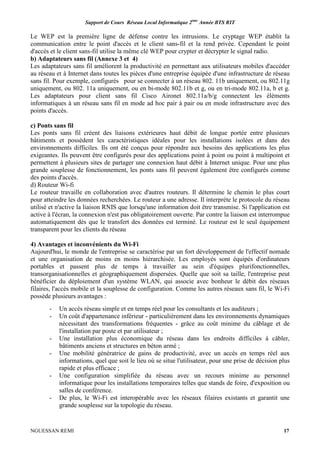

Schéma d’un réseau en mode ad-hoc

b) Mode infrastructure

Le mode infrastructure est un mode de fonctionnement qui permet de connecter les ordinateurs

équipés d’une carte réseau WI-FI entre eux via un ou plusieurs point d’accès (Accès point [AP] en

anglais) qui agissent comme des concentrateurs (exemple : Hub / Switch en réseau filaire).

Ce mode est essentiellement utilisé en entreprise. La mise en place d’un tel réseau oblige de poser à

intervalle régulier des bornes appelées points d’accès dans la zone qui doit être couverte par le

réseau. L’ensemble formé par le point d’accès et les stations situées dans sa zone de couverture est

appelé ensemble de service de base (en anglais basic service set, noté BSS) et constitue une cellule.

Chaque BSS est identifié par un BSSID, un identifiant de 6 octets (48 bits).

Dans le mode infrastructure, le BSSID correspond à l’adresse MAC du point d’accès. Il est possible

de relier plusieurs points d’accès entre eux (ou plus exactement plusieurs BSS) par une liaison

appelée système de distribution (notée DS pour distribution system) afin de constituer un ensemble

de services étendu (extended service set ou ESS). Le système de distribution (DS) peut être aussi

bien un réseau filaire qu’un câble entre deux points d’accès ou bien même un réseau sans fil.

Les bornes ainsi que les machines doivent être configurées avec le même nom de réseau (SSID) afin

de pouvoir communiquer.

Système de distribution

Point d’accès Point d’accès

Ensemble de services étendus (ESS) – cellules multiples

Schéma d’un réseau en mode infrastructure

L’avantage de ce mode est de garantir un passage obligé par le point d’accès, il est donc possible de

vérifier qui est-ce qui rentre dans le réseau. Cette caractéristique, qui permet aux stations de “passer

de façon transparente” d’un point d’accès à un autre est appelée itinérance (en anglais roaming). Par

contre, le réseau ne peut pas s’agrandir, sauf en posant de nouvelles bornes.

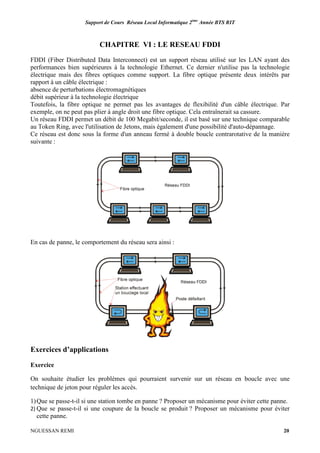

C) Les différentes normes WI-FI et leurs caractéristiques

La norme IEEE 802.11 est en réalité la norme initiale offrant des débits de 1 ou 2 Mbps. Des

révisions ont été apportées à la norme originale afin d'optimiser le débit (c'est le cas des normes

802.11a, 802.11b et 802.11g, appelées normes 802.11 physiques) ou bien préciser des éléments afin

d'assurer une meilleure sécurité ou une meilleure interopérabilité. Voir annexe 1 (Tableau des

différentes révisions de la norme 802.11 et leur signification).

3) Les équipements Wi-fi](https://image.slidesharecdn.com/supportdecoursreseaulocalinformatiq-240710101552-267957d9/85/Support_de_Cours_Reseau_Local_Informatiq-pdf-15-320.jpg)

![Support de Cours Réseau Local Informatique 2ème

Année BTS RIT

NGUESSAN REMI 30

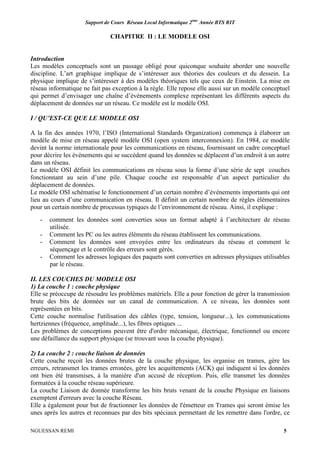

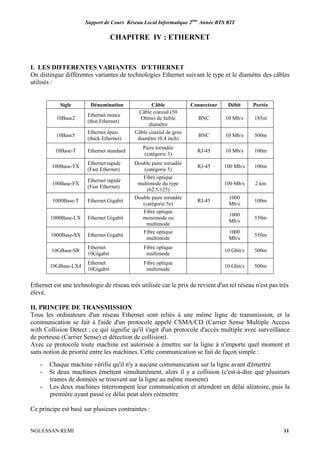

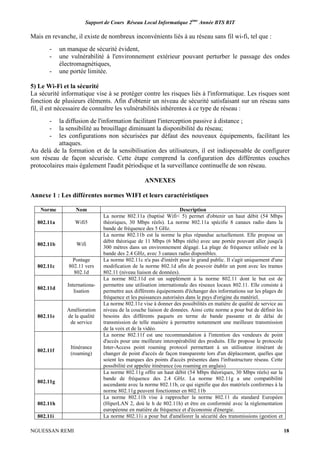

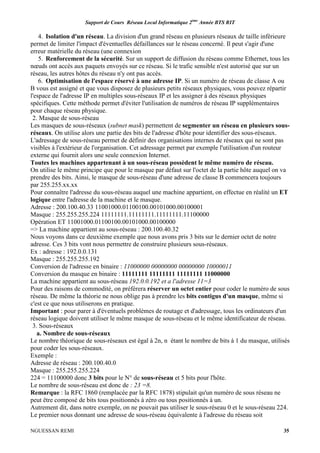

sous-réseaux. Toute adresse IP d'un même sous-réseau aura donc 24 bits en commun ainsi que les

deux bits identifiant le sous-réseau. Le masque de sous-réseau peut ainsi être codé de la façon

suivante : 11111111.11111111.11111111.11000000 en binaire, ce qui correspondra à

255.255.255.192 en décimal. Les sous-réseaux seront :

• 192.44.78.0/26 (les adresses de 192.44.78.0 à 192.44.78.63)

• 192.44.78.64/26 (les adresses de 192.44.78.64 à 192.44.78.127)

• 192.44.78.128/26 (les adresses de 192.44.78.128 à 192.44.78.191)

• 192.44.78.192/26 (les adresses de 192.44.78.192 à 192.44.78.255)

62 adresses de chaque sous-réseau seront utilisables pour numéroter des interfaces.

Sous-réseau zéro[modifier | modifier le code]

Le sous-réseau zéro était considéré comme un sous-réseau non standard par le RFC 950, bien

qu'utilisable. La pratique de réserver le sous-réseau 0 et le sous réseau 1 est cependant considérée

comme obsolète depuis le RFC 1878. Il s'agit du premier sous-réseau d'un réseau. Par exemple, le

sous-réseau 1.0.0.0 avec 255.255.0.0 comme masque de sous-réseau. Le problème avec ce sous-

réseau est que l'adresse unicast pour le sous-réseau est la même que l'adresse unicast pour le réseau

de classe A complet. Ce problème n'est plus d'actualité puisque cette réserve n'avait été conservée

que pour rester compatible avec de vieux matériels ne sachant pas gérer le CIDR.

IPv6

En IPv6 le masque de sous-réseau des adresses unicast est fixé à 64, c'est-à-dire que 64 bits sont

réservés à la numérotation de l'hôte dans le sous réseau.

Structure des adresses IPv6 unicast globales

Préfixe Sous-réseau Interface

48 16 64

Le préfixe /48 est assigné par le fournisseur de service Internet (dans 2000::/3).

Structure des adresses locales uniques

préfixe L ID globale Subnet Interface

7 1 40 16 64

Dans les deux cas, l'administrateur du réseau dipose de 65536 sous-réseaux qui peuvent chacun

contenir 264

soit 1.8×1019

hôtes.

Les adresses link-local (fe80::/64) utilisent également un masque fixe de 64 bits :

Structure des adresses link-local

Préfixe Zéro Interface

10 54 64

CHAP V : Eléments de cours sur l'adressage IP

Le document présente l'adressage IP sur un réseau local et en environnement routé

Mots clés : Adressage physique, Adresse IP, masque, sous-réseau, routage

I- Adresses physiques (MAC) et adresses logiques (IP)

1. Notion d'adresse Physique et de trames](https://image.slidesharecdn.com/supportdecoursreseaulocalinformatiq-240710101552-267957d9/85/Support_de_Cours_Reseau_Local_Informatiq-pdf-30-320.jpg)

![Support de Cours Réseau Local Informatique 2ème

Année BTS RIT

NGUESSAN REMI 36

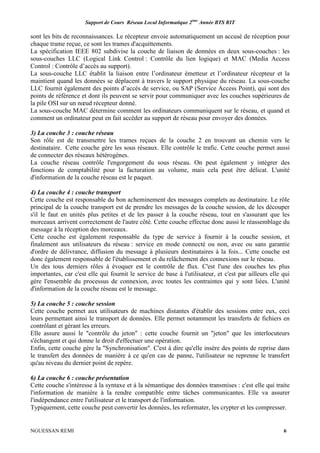

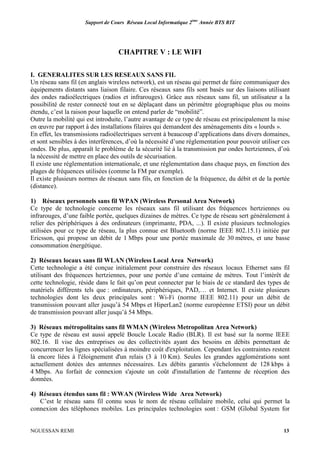

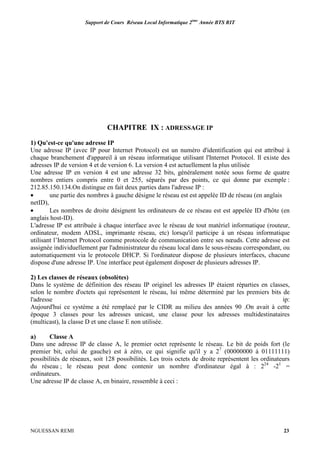

200.100.40.0. Le deuxième nous donnant une adresse de sous-réseau dont l'adresse de diffusion se

confondrait avec l'adresse de diffusion du réseau. Le nombre de sous-réseaux aurait alors été de

seulement : 2^3-2 =6.

Il est donc important de savoir quelle RFC est utilisée par votre matériel pour savoir si les adresses

de sous-réseau composées de bits tous positionnés à zéro ou tous positionnés à un sont prises en

compte ou non.

b. Adresse des sous-réseaux

Il faut donc maintenant trouver les adresses des sous-réseaux valides en utilisant les bits à 1 du

masque.

Pour l'exemple précédent, il faut utiliser les 3 premiers bits:

000 00000 = 0

001 00000 = 32

010 00000 = 64

011 00000 = 96

100 00000 = 128

101 00000 = 160

110 00000 = 192

111 00000 = 224

On constate que le pas entre 2 adresses de sous-réseau est de 32 = 25 correspondant au nombre

théorique d'hôtes par sous-réseau.

c. Adresse de diffusion d'un sous-réseau

Il faut mettre tous les bits de la partie hôte à 1.

Cherchons l'adresse de diffusion des sous réseaux précédents.

• Avec le masque 255.255.255.224

Pour le sous-réseau 200.100.40.32

32 = 001 00000 donc l'adresse de diffusion est 001 11111 = 63.

L'adresse de diffusion complète est donc 200.100.40.63

Pour le sous-réseau 200.100.40.64 l'adresse de diffusion est 200.100.40.95...ETC ...

Avec le masque 255.255.255.129

Pour le sous-réseau 200.100.40.1 l'adresse de diffusion est 200.100.40.127

Pour le sous-réseau 200.100.40.128 l'adresse de diffusion est 200.100.40.254

Pourquoi 254 et pas 255 car avec 255 le dernier bit serait à 1 donc on serait dans le sous-réseau

10000001 , en décimal 129.

d. Nombre de postes d'un sous-réseau

Le nombre de postes est égal à 2n, n étant le nombre de bits à 0 du masque permettant de coder

l'hôte. A ce chiffre il faut enlever 2 numéros réservés :

• tous les bits à zéro qui identifie le sous-réseau lui-même.

• tous les bits à 1 qui est l'adresse de diffusion pour le sous-réseau.

Exemples :

Soit le masque 255.255.255.224

224 = 11100000 donc 3 bits pour le N° de sous-réseau et 5 bits pour l'hôte

le nombre de poste est donc de : 2^5 -2 =30 postes.

De même, avec le masque 255.255.255.129 le nombre de postes sera de 2^6-2 = 62 postes

e. Adresse de poste sur un sous-réseau

L'adresse de poste sur un sous-réseau subnetté " normalement " ne pose pas de problème, elle est

comprise dans la fourchette [adresse de sous-réseau + 1, adresse de diffusion du sous-réseau - 1]

soit dans l'exemple précédent :

[200.100.400.33,200.100.40.62] pour le sous-réseau 200.100.40.32

[200.100.400.65,200.100.40.94] pour le sous-réseau 200.100.40.64.

Par exemple, au lieu d'allouer un identificateur de réseau de classe B, dans une entreprise

comportant 2000 hôtes, InterNic alloue une plage séquentielle de 8 identificateurs de réseau de](https://image.slidesharecdn.com/supportdecoursreseaulocalinformatiq-240710101552-267957d9/85/Support_de_Cours_Reseau_Local_Informatiq-pdf-36-320.jpg)