Cyberdefense en profondeur avec validy technology

•

0 j'aime•400 vues

Signaler

Partager

Signaler

Partager

Télécharger pour lire hors ligne

Recommandé

Caracterizacion de Productos de Madre 2da Gesta Rh-

Caracterizacion de Productos de Madre 2da Gesta Rh-Hospital del IVSS "Dr Jose Francisco Molina Sierra"

Contenu connexe

En vedette

Caracterizacion de Productos de Madre 2da Gesta Rh-

Caracterizacion de Productos de Madre 2da Gesta Rh-Hospital del IVSS "Dr Jose Francisco Molina Sierra"

En vedette (20)

Caracterizacion de Productos de Madre 2da Gesta Rh-

Caracterizacion de Productos de Madre 2da Gesta Rh-

Similaire à Cyberdefense en profondeur avec validy technology

Similaire à Cyberdefense en profondeur avec validy technology (20)

Matinée d'échange et de réflexion - Sécurité Informatique en RDC

Matinée d'échange et de réflexion - Sécurité Informatique en RDC

Space Shelter! Formation du webinaire #1 sur la confidentialité et sécurité d...

Space Shelter! Formation du webinaire #1 sur la confidentialité et sécurité d...

2020-06-06 Power Saturday 2020 - Cyber sécurité Microsoft 365 par la pratique

2020-06-06 Power Saturday 2020 - Cyber sécurité Microsoft 365 par la pratique

Conférence Nextcloud - le cloud de l’hygiène numérique

Conférence Nextcloud - le cloud de l’hygiène numérique

Sécurite opérationnelle des Système d'Information Volet-3

Sécurite opérationnelle des Système d'Information Volet-3

Plus de Gilles Sgro

Plus de Gilles Sgro (20)

Validy lettre-dpsd-colonel-bourguignon-27-dec-2006

Validy lettre-dpsd-colonel-bourguignon-27-dec-2006

Validy lettre-dpsd-colonel-bourguignon-15-fev-2007

Validy lettre-dpsd-colonel-bourguignon-15-fev-2007

Validy 171 signataires lettre au président, aux députés, aux sénateurs et à...

Validy 171 signataires lettre au président, aux députés, aux sénateurs et à...

Courrier du chef de cabinet du président de la république du 8 aout 2012

Courrier du chef de cabinet du président de la république du 8 aout 2012

Lettre recue le 9 nov 2012 du chef de cabinet du président de la république

Lettre recue le 9 nov 2012 du chef de cabinet du président de la république

Lettre recue fleur pellerin 14 sept 2012 - recu le 1 er octobre 2012

Lettre recue fleur pellerin 14 sept 2012 - recu le 1 er octobre 2012

Secrétaire général elyséee macron - lettre - 4 octobre 2012

Secrétaire général elyséee macron - lettre - 4 octobre 2012

Secrétaire général elyséee macron - note -4 octobre 2012

Secrétaire général elyséee macron - note -4 octobre 2012

Rapport senateur bockel surligné cyber defense - 19 juillet 2012

Rapport senateur bockel surligné cyber defense - 19 juillet 2012

Autorité de la concurrence retrait de la plainte - bruno lasserre - 6 mars ...

Autorité de la concurrence retrait de la plainte - bruno lasserre - 6 mars ...

Cyberdefense en profondeur avec validy technology

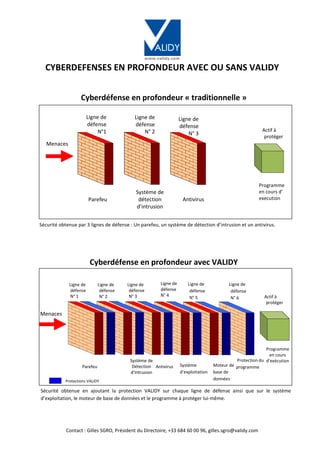

- 1. www.validy.com Contact : Gilles SGRO, Président du Directoire, +33 684 60 00 96, gilles.sgro@validy.com CYBERDEFENSES EN PROFONDEUR AVEC OU SANS VALIDY Cyberdéfense en profondeur « traditionnelle » Ligne de défense N°1 Ligne de défense N° 2 Ligne de défense N° 3 Actif à protéger Menaces Parefeu Système de détection d’intrusion Antivirus Programme en cours d’ execution Sécurité obtenue par 3 lignes de défense : Un parefeu, un système de détection d’intrusion et un antivirus. Cyberdéfense en profondeur avec VALIDY Menaces Ligne de défense N° 1 Ligne de défense N° 2 Ligne de défense N° 3 Ligne de défense N° 4 Ligne de défense N° 5 Ligne de défense N° 6 Actif à protéger Parefeu Protections VALIDY Système de Détection d’Intrusion Antivirus Système d’exploitation Moteur de base de données Protection du programme Programme en cours d’exécution Sécurité obtenue en ajoutant la protection VALIDY sur chaque ligne de défense ainsi que sur le système d’exploitation, le moteur de base de données et le programme à protéger lui-même.