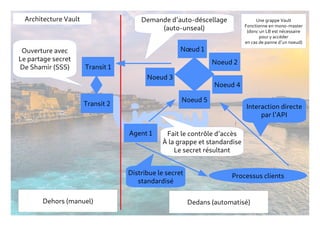

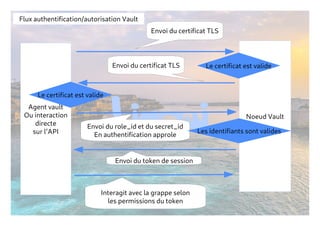

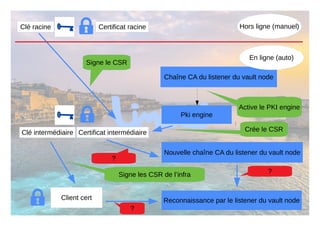

HashiCorp Vault est un gestionnaire de secrets automatisé fondé en 2012, utilisant un modèle freemium pour offrir une infrastructure sécurisée via une API modulaire. Il permet la gestion des secrets et des certificats TLS via une architecture composée de plusieurs nœuds, assurant la disponibilité et l'accès contrôlé. Le processus d'authentification et d'autorisation utilise des clés et certificats pour garantir la sécurité des opérations effectuées sur la grappe Vault.