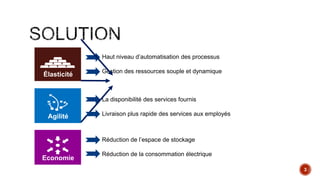

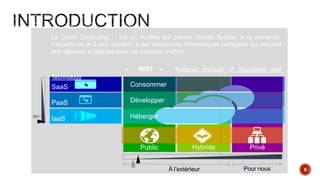

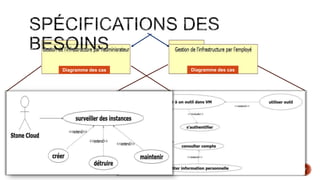

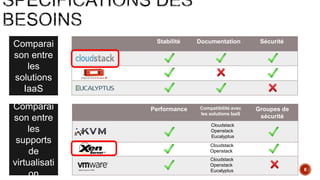

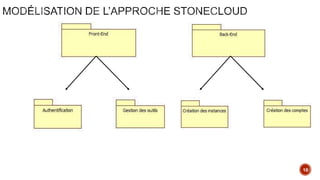

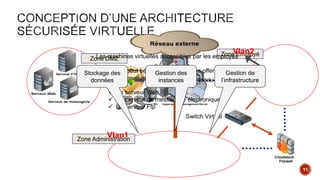

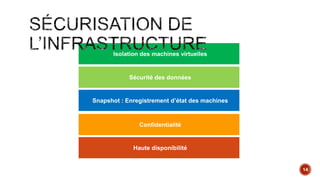

Le document traite de l'allocation des ressources et de l'automatisation des processus dans un environnement de cloud computing, en s'appuyant sur l'architecture Stonecloud. Il met en avant l'importance de la sécurité, de la virtualisation, et des services partagés, tout en présentant des éléments de gestion de l'infrastructure et des perspectives d'évolution vers un cloud hybride. Le projet inclut également des tests de sécurité et des stratégies de contrôle d'accès pour assurer une infrastructure sécurisée.