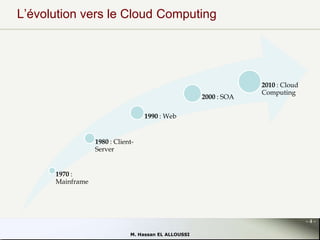

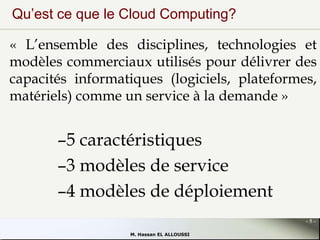

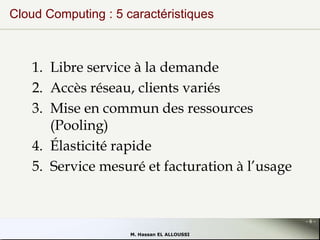

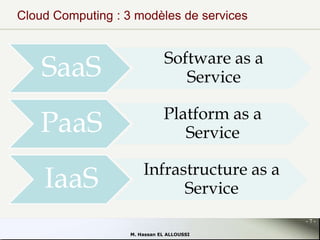

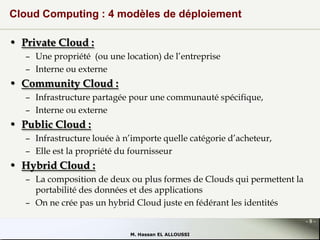

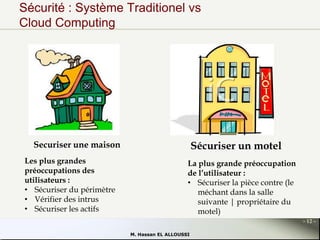

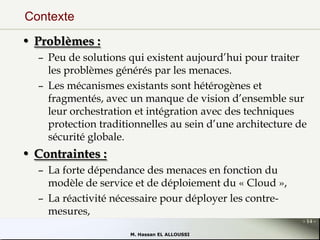

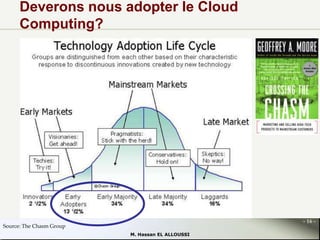

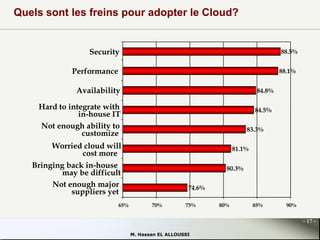

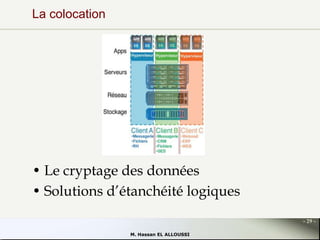

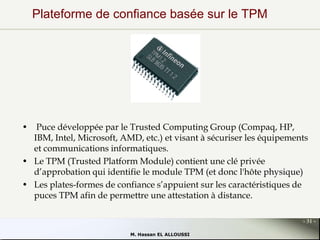

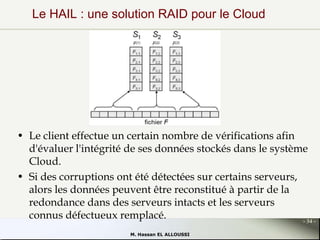

Le document explore l'état de l'art de la sécurité dans le cloud computing, en mettant en lumière les caractéristiques, vulnérabilités et risques associés à cette technologie. Il aborde également les préoccupations des utilisateurs concernant la sécurité des données, la conformité aux lois et les défis de la gouvernance. Enfin, diverses solutions pour atténuer ces risques sont proposées, soulignant la nécessité d'un cadre de sécurité robustes pour tirer parti des avantages du cloud.