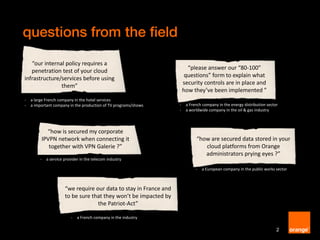

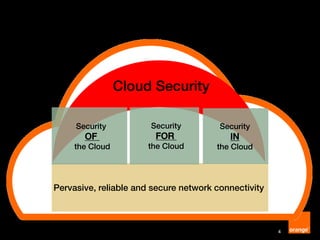

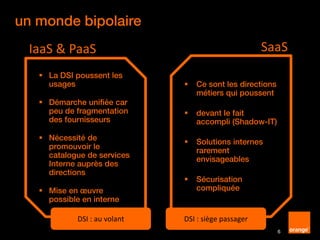

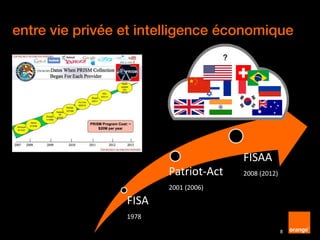

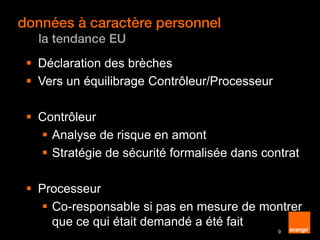

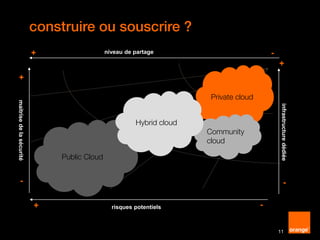

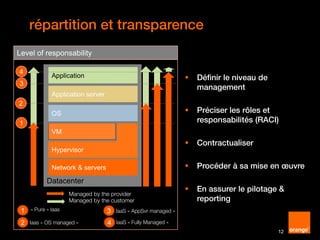

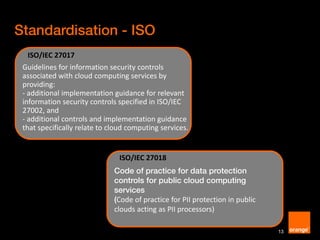

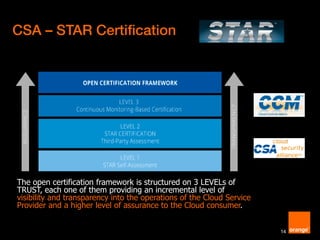

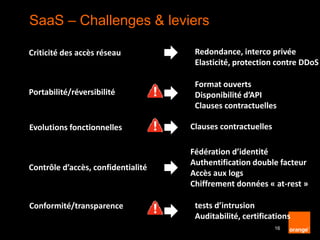

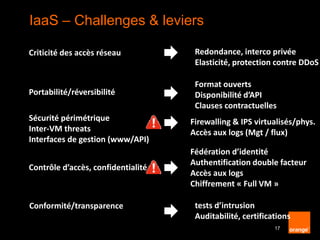

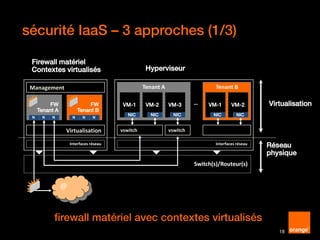

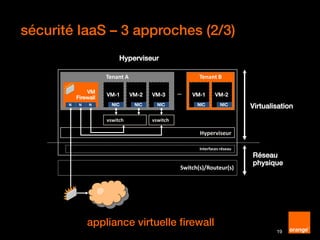

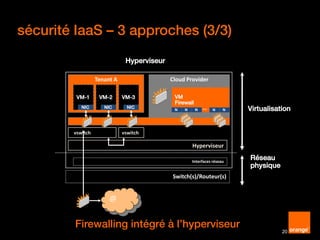

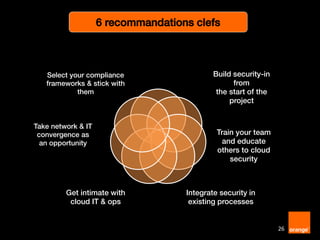

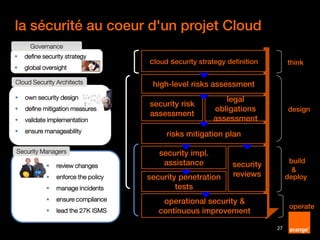

Ce document traite des enjeux de la sécurité du cloud, abordant les préoccupations des entreprises sur les contrôles de sécurité, les tests de pénétration et la conformité aux réglementations. Il explore les différentes solutions de cloud (IaaS, PaaS, SaaS) et propose des recommandations pour intégrer la sécurité dans la conception et la gestion des projets cloud. Des normes, des certifications et des approches spécifiques sont également mentionnées pour assurer une protection adéquate des données personnelles et une gouvernance efficace.