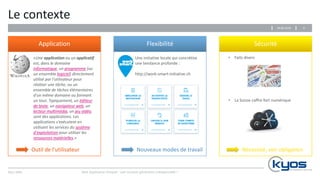

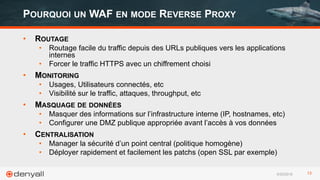

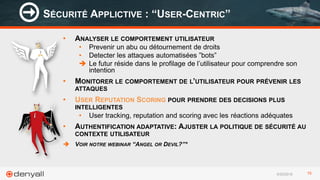

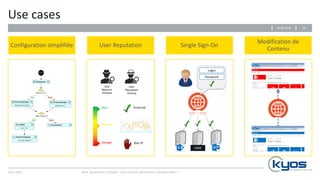

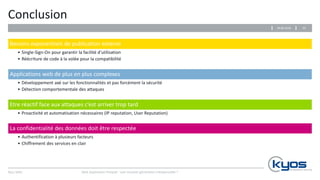

Le document présente les solutions de la société Kyos en matière de sécurité, notamment les pare-feu d'application web (WAF) essentiels pour protéger les applications contre diverses cybermenaces. Il souligne l'importance de doter les entreprises d'outils de sécurité adaptés, mettant en avant des initiatives de collaboration et de flexibilité dans l'utilisation des technologies. Le texte aborde également les enjeux de sécurité applicative, plaidant pour une approche proactive dans la gestion des risques liés aux applications numériques.