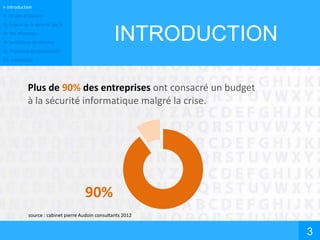

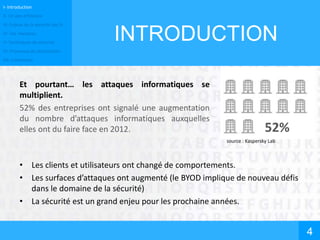

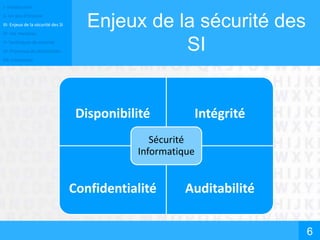

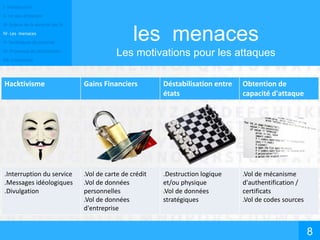

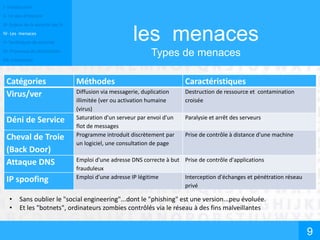

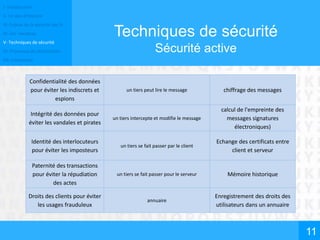

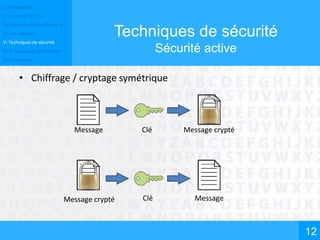

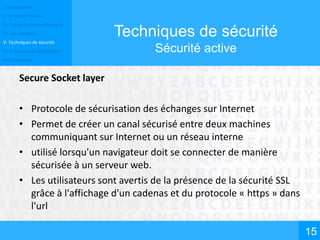

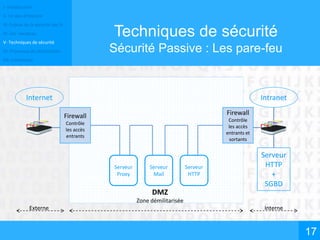

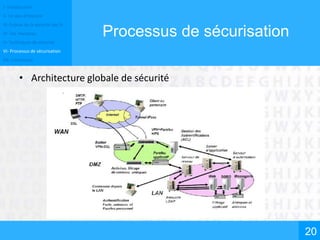

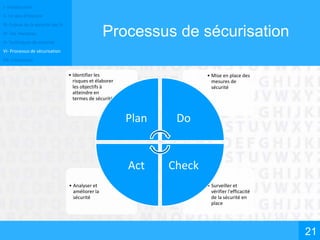

Le document traite des enjeux de la sécurité informatique, soulignant que plus de 90% des entreprises investissent dans ce domaine malgré une augmentation des cyberattaques. Il explore l'évolution de la sécurité des systèmes d'information, les menaces actuelles, ainsi que les techniques et processus de sécurisation recommandés pour protéger les données. Enfin, il insiste sur l'importance de sensibiliser les collaborateurs aux risques et aux comportements à adopter pour sécuriser les informations.