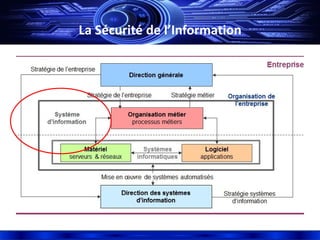

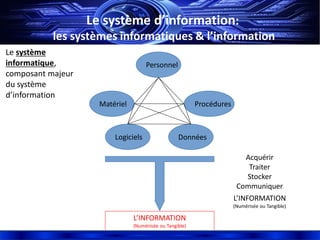

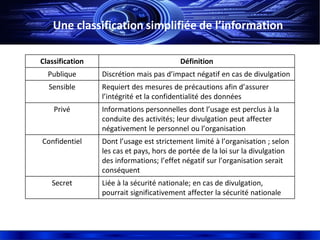

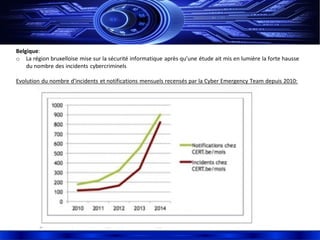

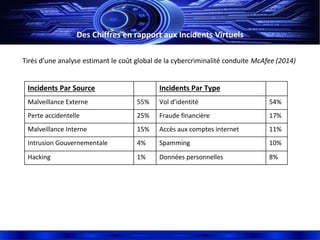

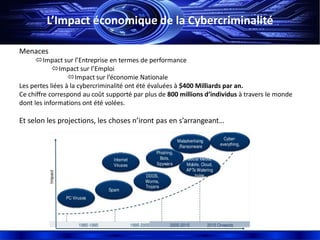

Le document aborde la sécurité de l'information, expliquant son importance, les menaces qui pèsent sur elle et les mesures de sécurité nécessaires. Il souligne également que malgré la législation, les systèmes restent vulnérables et qu'il est crucial pour les entreprises d'investir dans la cybersécurité. Les statistiques révèlent une forte augmentation des incidents de cybercriminalité, avec des implications économiques significatives.