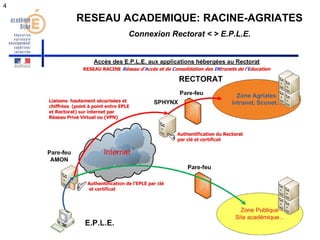

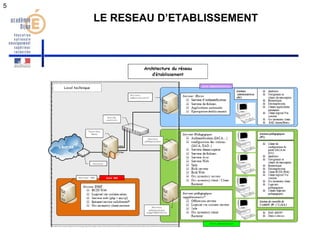

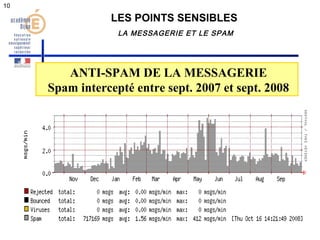

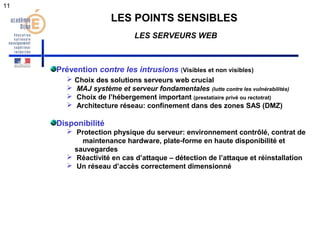

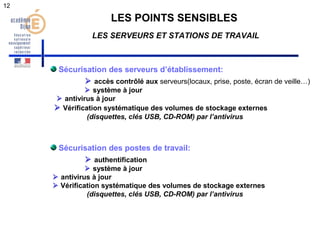

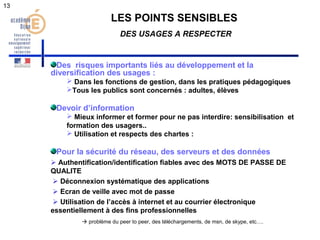

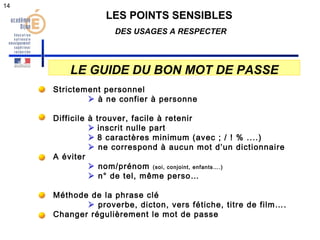

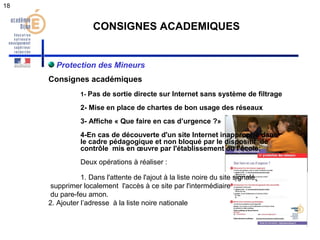

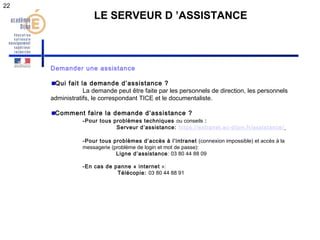

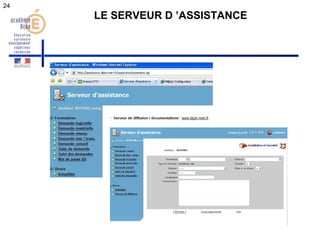

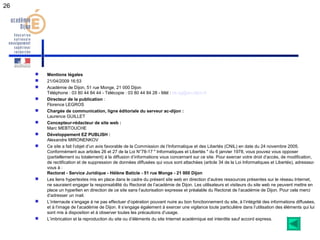

Le document décrit les bonnes pratiques en matière de sécurité des systèmes d'information pour l'académie de Dijon, en abordant les menaces, notamment celles liées à la messagerie et aux serveurs. Il souligne l'importance des mesures de protection, telles que des pare-feux, antivirus, et la sensibilisation des utilisateurs à une utilisation sécurisée. Des recommandations légales et académiques sont également présentées pour assurer la sécurité des données et des communications.