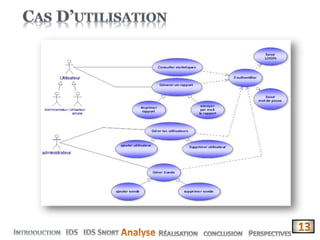

Le document présente la conception et le développement d'une solution pour la corrélation et l'interprétation des logs de l'IDS open source 'Snort'. Il décrit les fonctionnalités de l'application, son importance dans la sécurité informatique, ainsi que les différents types d'IDS. Enfin, il aborde les avantages et inconvénients de l'utilisation de Snort, mettant en avant sa nature open source et sa large communauté d'utilisateurs.