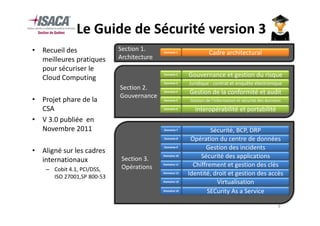

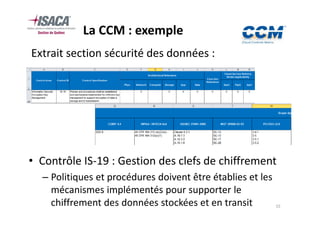

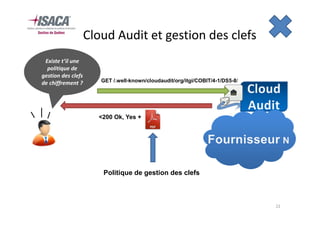

Ce document présente les outils de la Cloud Security Alliance (CSA), une organisation à but non lucratif visant à promouvoir les meilleures pratiques de sécurité dans le cloud computing. Il détaille des guides de sécurité, des matrices de contrôle et des protocoles pour évaluer la sécurité des fournisseurs de services cloud. Les membres de la CSA bénéficient d'évaluations, de questionnaires et de mécanismes d'audit pour assurer la transparence et la conformité des services cloud.