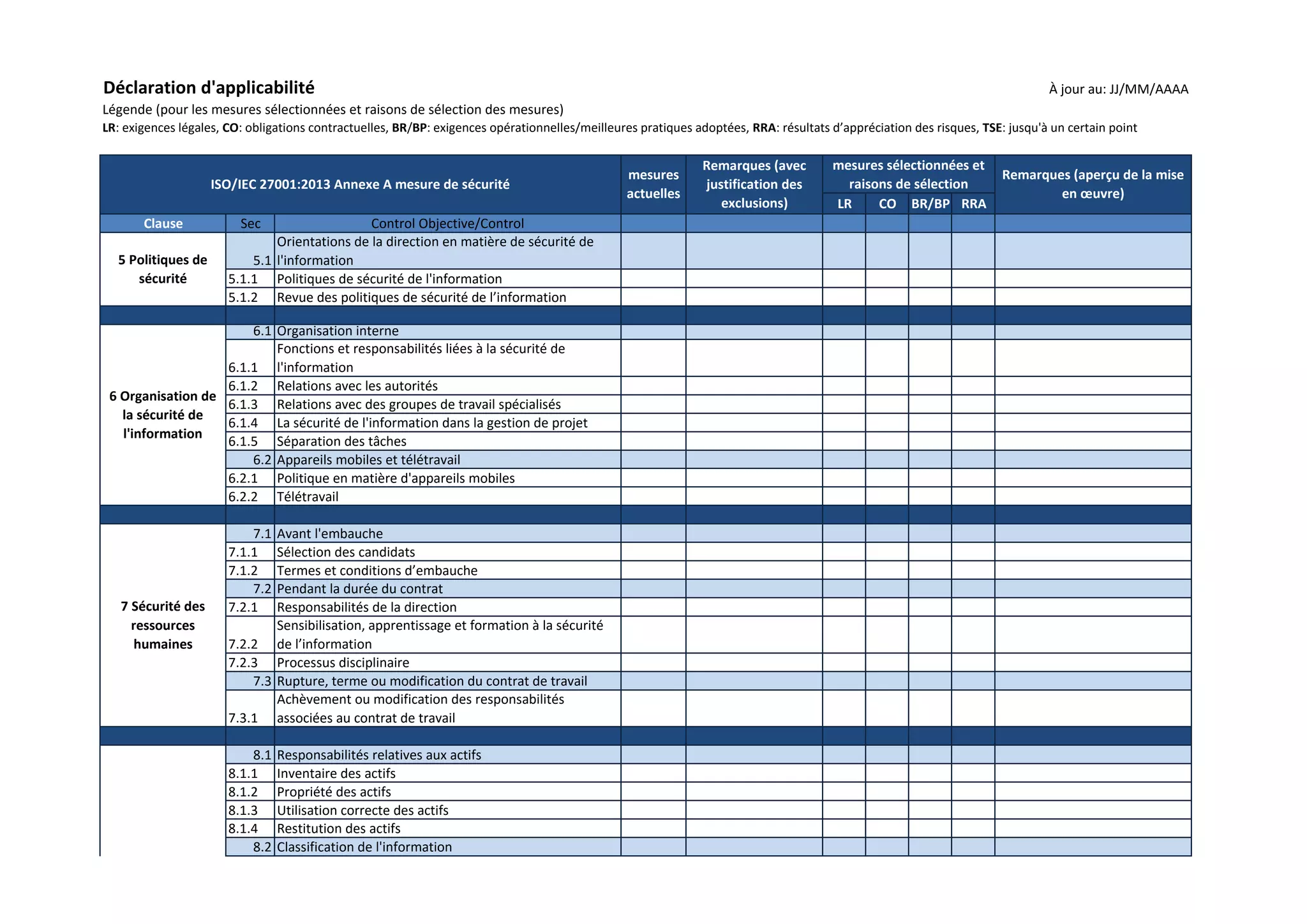

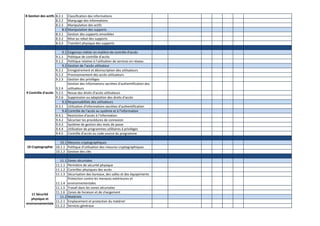

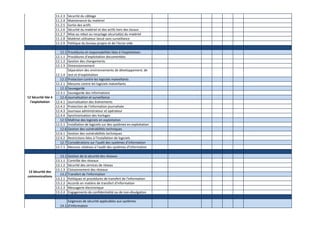

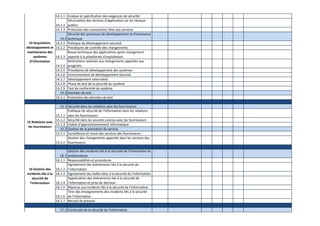

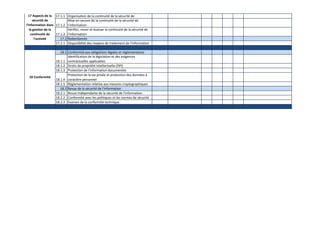

Le document est une déclaration d'applicabilité concernant la sécurité de l'information, suivie des exigences de l'ISO/IEC 27001:2013. Il synthétise les mesures de sécurité sélectionnées, les justifications des exclusions et fournit une vue d'ensemble des pratiques de sécurité pertinentes pour la gestion des ressources humaines, le contrôle d'accès et la continuité des activités. Ce document sert de référence pour l'application des politiques de sécurité et le respect des obligations légales et contractuelles.