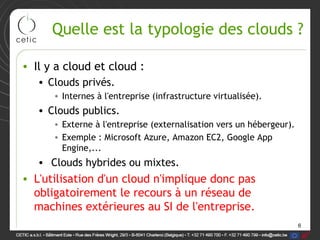

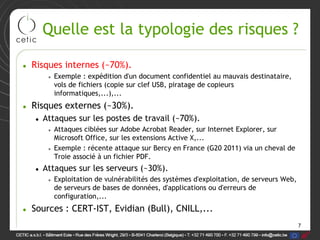

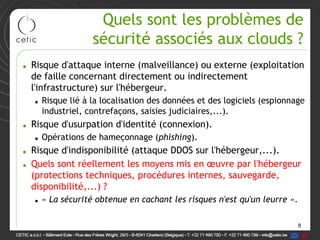

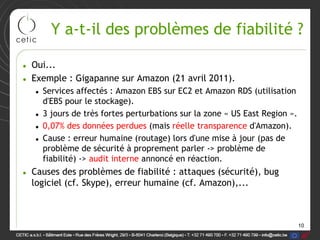

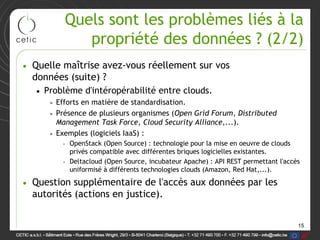

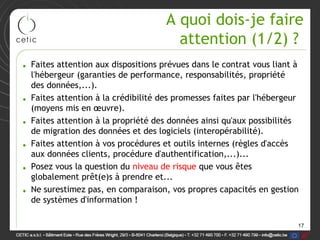

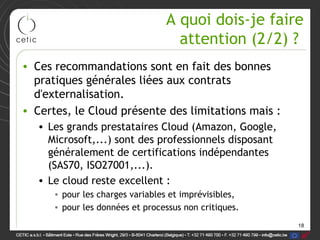

Robert Viseur présente lors d'un atelier les enjeux du cloud computing, en détaillant les types de clouds, les risques de sécurité associés, et les préoccupations concernant la protection de la vie privée et la propriété des données. Il souligne que les inquiétudes des DSI sur la sécurité sont fondées, notamment en raison de précédents d'attaques informatiques. Viseur conclut par des recommandations sur les contrats d'externalisation et la gestion des systèmes d'information, tout en reconnaissant les avantages du cloud pour certaines applications.