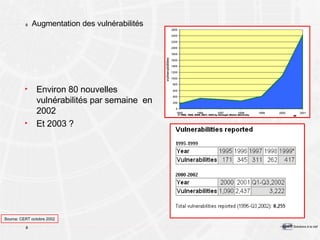

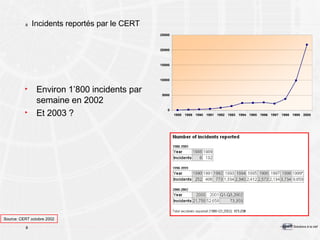

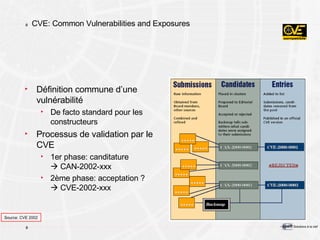

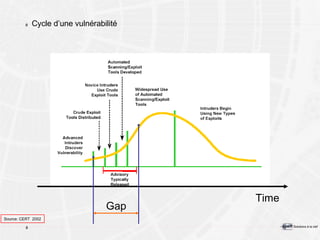

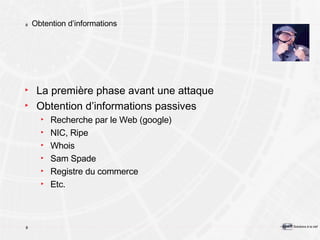

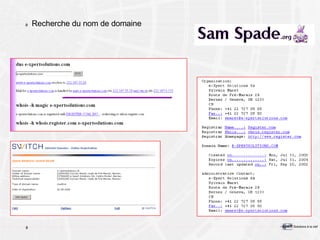

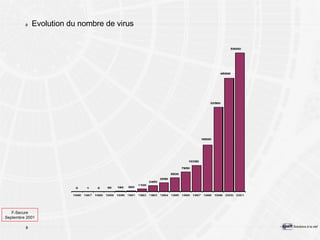

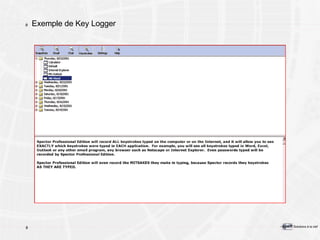

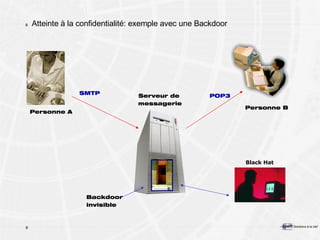

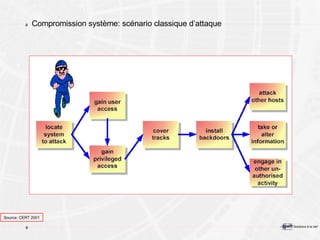

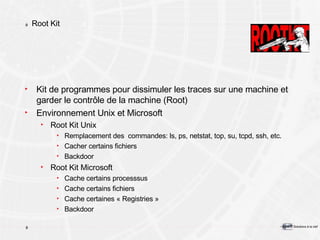

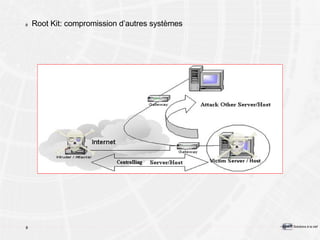

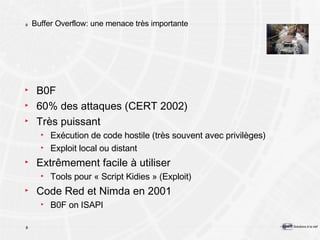

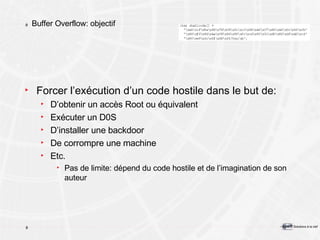

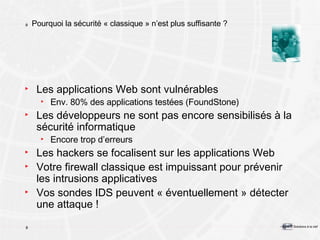

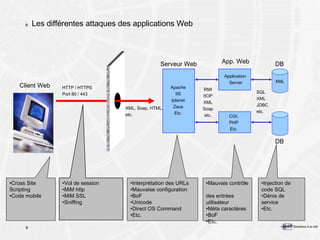

Ce document présente une introduction à la sécurité informatique, abordant des concepts clés tels que le piratage éthique, les outils de sécurité, les menaces et vulnérabilités. Il détaille également des méthodes d'attaque informatique, avec un accent particulier sur l'ingénierie sociale, les virus et les techniques de déni de service. Enfin, la nécessité d'une approche proactive et d'une mise à jour continue des systèmes de sécurité est soulignée face à l'évolution rapide des menaces.

![Contrôle des données utilisateurs La plupart des applications ne contrôlent pas les « Input » Seulement un contrôle au niveau du client (navigateur) ! Les attaques possibles Insertion de code, XSS BoF (pas de contrôle de taille) exécution de code malicieux Dépassement des quotas (transaction financière) Caractères dangereux: ! @ $ % ^ & * ( ) - _ + ` ~ \ | [ ] { } ; : ' " ? / , . > <](https://image.slidesharecdn.com/introductionlascuritinformatique-1-hes-090502144956-phpapp01/85/Introduction-a-La-Securite-Informatique-1-2-154-320.jpg)

![Pour plus d’informations e-Xpert Solutions SA Route de Pré-Marais 29 CH-1233 Bernex / Genève +41 22 727 05 55 [email_address]](https://image.slidesharecdn.com/introductionlascuritinformatique-1-hes-090502144956-phpapp01/85/Introduction-a-La-Securite-Informatique-1-2-178-320.jpg)