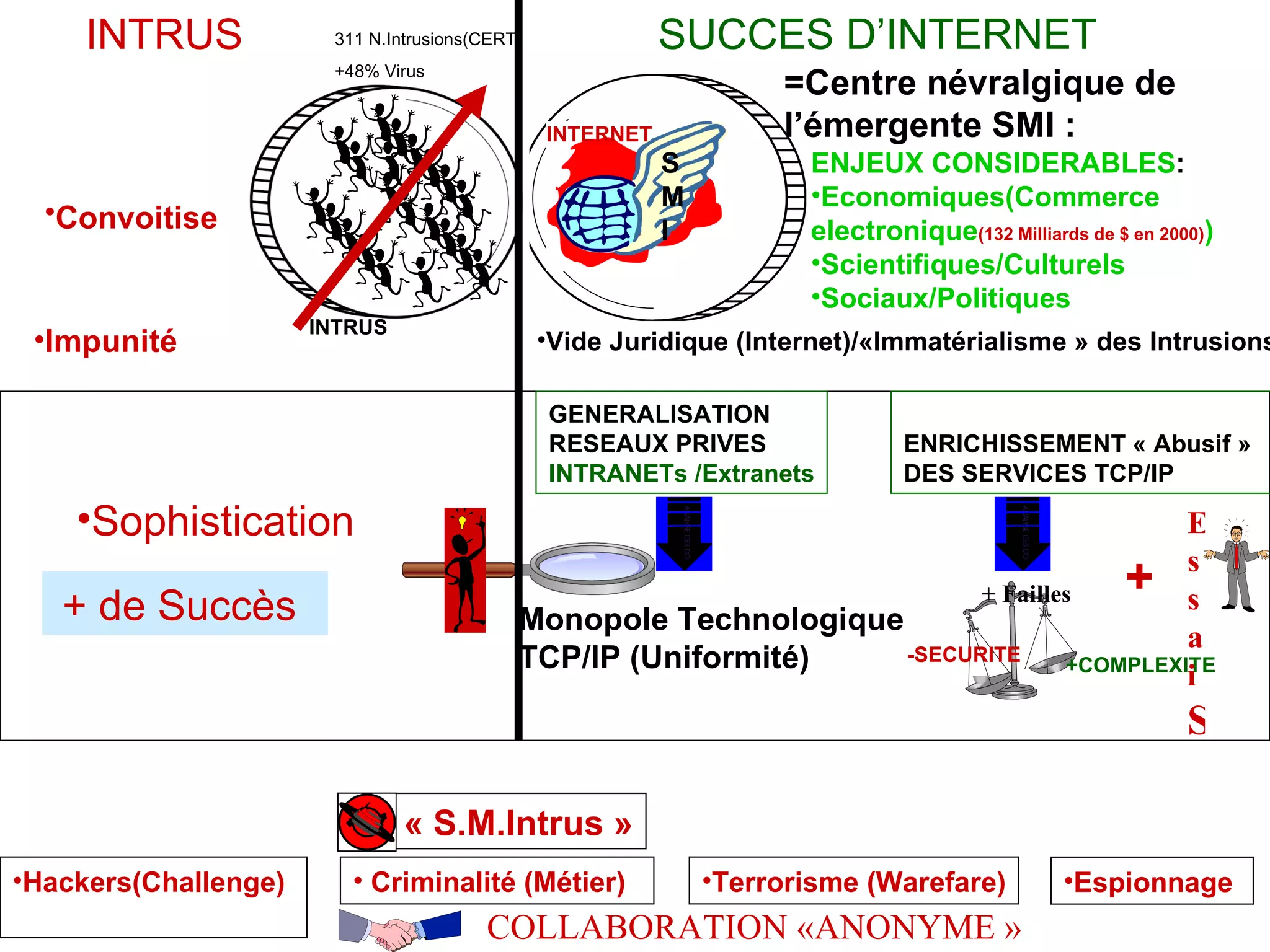

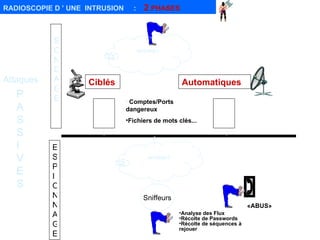

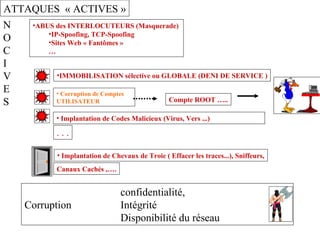

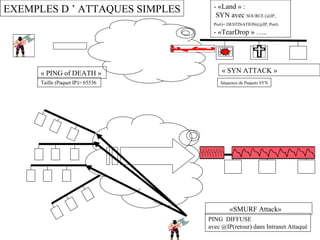

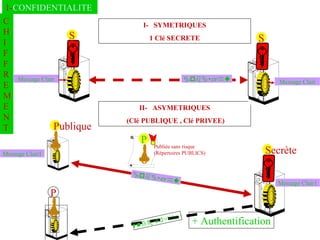

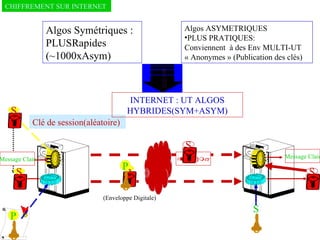

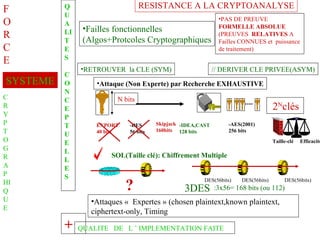

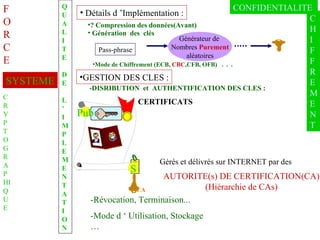

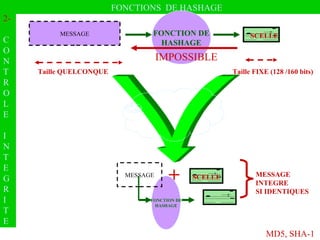

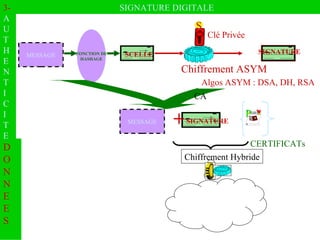

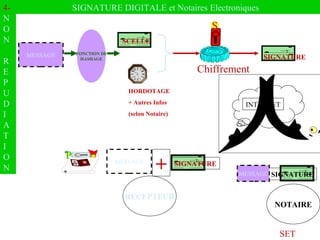

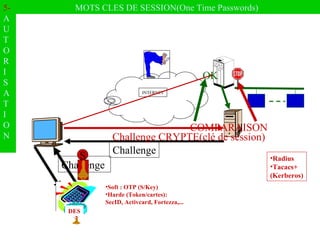

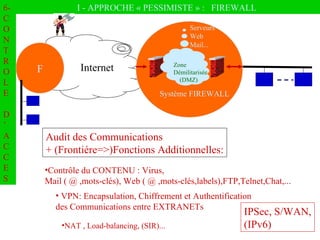

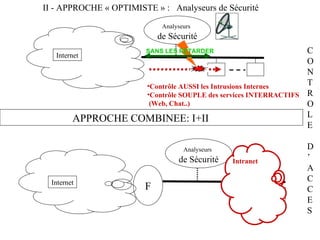

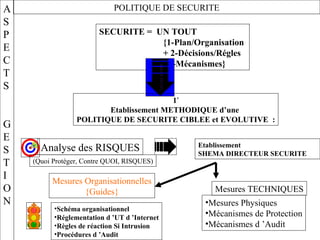

Le document aborde la complexité croissante des menaces sur Internet, notamment les intrusions, le cyberterrorisme et le vol de données, soulignant l'importance de la sécurité des réseaux via des mécanismes tels que le chiffrement et l'authentification. Il détaille également les types d'attaques possibles, les réponses à apporter et les mécanismes de protection à instituer pour assurer la confidentialité, l'intégrité et la disponibilité des données. Enfin, le texte propose une approche structurée pour formaliser et mettre en œuvre une politique de sécurité efficace contre les menaces connues et émergentes.