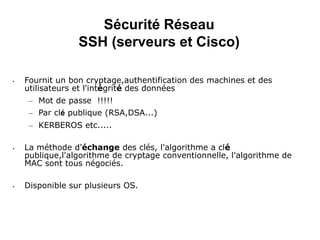

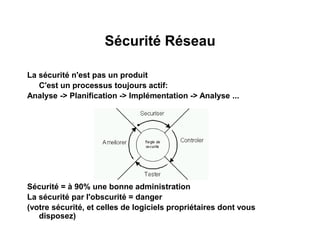

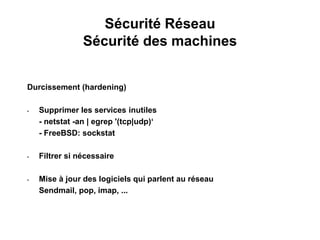

Le document traite des principes et des meilleures pratiques en matière de sécurité des réseaux, en se concentrant sur les processus de filtrage, de chiffrement et d'authentification. Il souligne l'importance de l'administration efficace et de la mise à jour régulière des systèmes pour maintenir la sécurité. Enfin, il fournit des recommandations sur l'utilisation de protocoles sécurisés comme SSH et sur les contrôles d'accès pour protéger les infrastructures réseau.

![Sécurité Réseau

SSH (serveurs et Cisco

• SSH (serveurs et Cisco)

http://www.institut.math.jussieu.fr/~jma/cours/cours.ssh.txt

Serveur: sshd

Client: ssh, scp

Utilisation:

• ssh [utilisateur@]machine

• scp [utilisateur@]machine:/chemin/ficher /chemin/local

• scp /chemin/local [utilisateur@]machine:/chemin/ficher](https://image.slidesharecdn.com/securite-231221211702-02ffed35/85/securite-ppt-19-320.jpg)