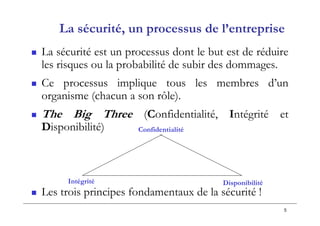

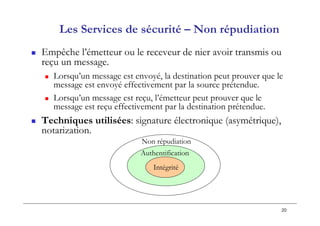

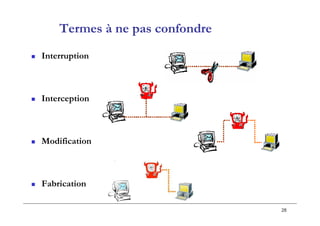

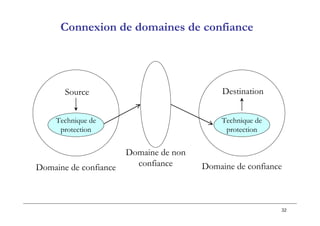

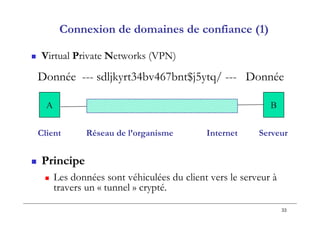

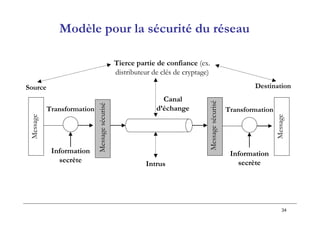

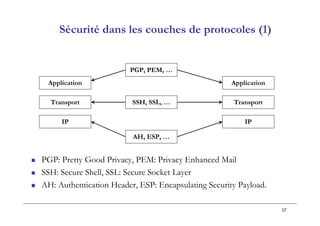

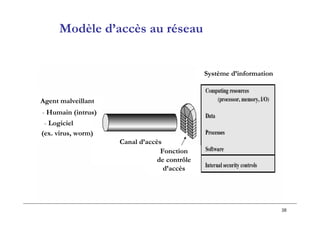

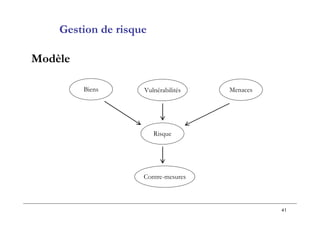

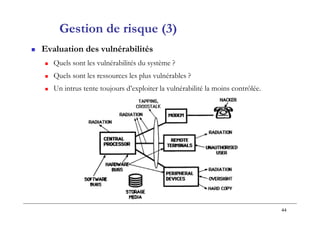

Le document aborde la sécurité des réseaux informatiques, en mettant l'accent sur l'importance de la protection des systèmes d'information et des données transitant par les réseaux. Il présente les menaces potentielles, les processus de sécurité, ainsi que les mécanismes et services de sécurité nécessaires pour assurer la confidentialité, l'intégrité et la disponibilité des informations. En outre, il souligne la nécessité d'un cadre sécurisé pour la gestion des accès et des domaines de confiance au sein d'une organisation.